一种特殊情况下绕过安全狗执行命令的方法

RedFree (?11:11 11-11-1112 |※(器杀制自) | 2015-05-10 18:05

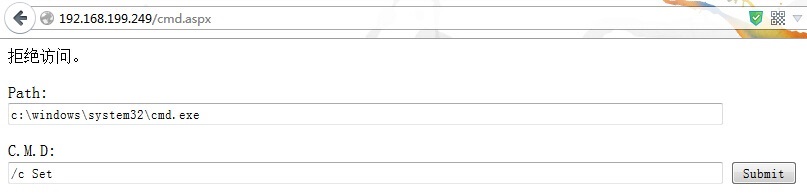

正常情况下,安装有新版安全狗是会拦截命令的执行的。

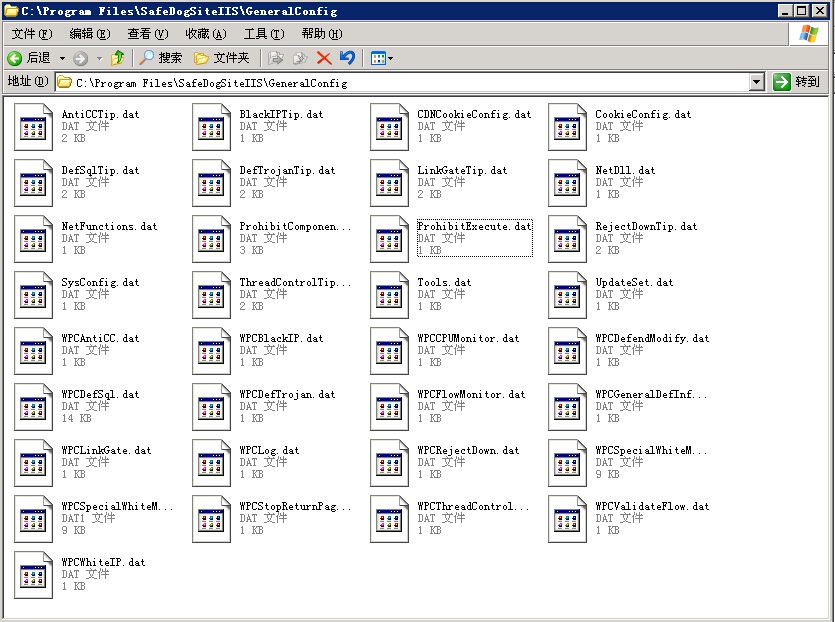

安全狗的配置文件在C:\Program Files\SafeDogSiteIIS\GeneralConfig\目录下(默认路径安装的安全狗);

通过文件监控得知“禁止执行程序防护功能”的应用程序白名单配置文件为ProhibitExecute.dat。如果运行Web服务的账户有较高的权限,能够使用Webshell替换掉这个文件(这种情况并不是很多,但还是有的)……

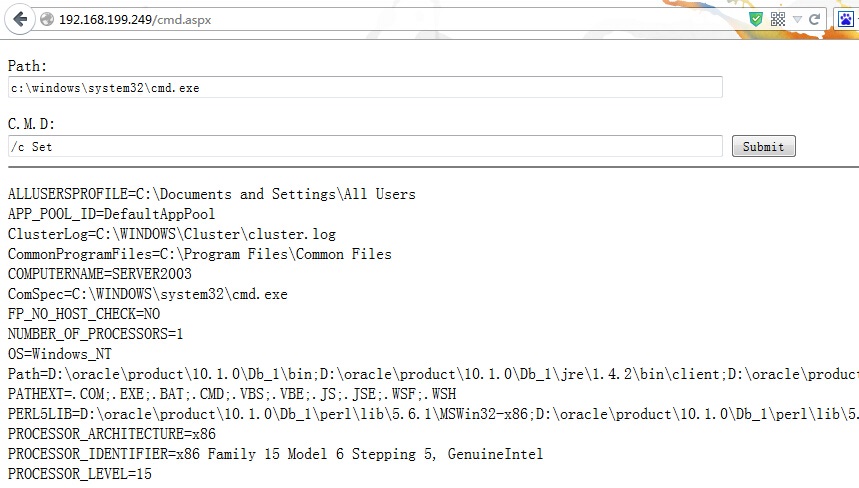

我在本机将c:\windows\system32\cmd.exe添加到了白名单路径,然后保存获取到了新的ProhibitExecute.dat。用这个文件替换掉目标系统中的ProhibitExecute.dat,大约2分钟之后就可以成功执行命令了。

当然,可以实现替换文件的方式还有很多。比如数据库账户有较高的权限,无法成功执行命令但可以导出文件;某些FTP无法执行命令但可以添加账号或使用已有账号连接来替换文件……

感觉这个方法和导出文件到启动项、替换sethc.exe等比较相像,但是更节约时间。其它的配置文件是用来干什么的,自由发挥哈!

已添加c:\windows\system32\cmd.exe到白名单的配置文件下载:

下载地址:ProhibitExecute.rar

备用地址:链接: http://pan.baidu.com/s/1hqiYMlI 密码: etqf

相关内容:

Windows下使用特殊文件名绕过安全狗上传脚本后门[3.3 08722]

新版安全狗添加账户绕过,新版安全狗 4.0.05221 添加账户存在绕过问题

对于脚本木马的免杀(特别针对安全狗的V3.0)的经验副过狗菜刀

留言评论(旧系统):