分集剧情回顾:

360对你真的起作用了吗?bypass....分析支付宝网银木马,反爆菊花

接上一章节,支付宝木马,后续情节

接上一章节,支付宝木马,后续情节【2】

总结帖:

今晚遇到个木马牛..给我发了个支付宝木马,是想转我钱么。。。。

打开360..竟然说安全,在虚拟机打开,然后 netstat -an 竟然无...

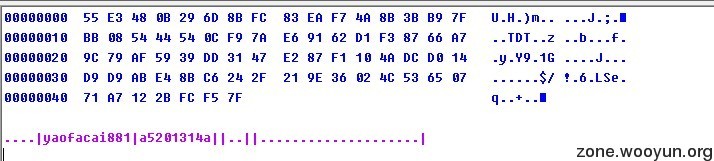

用C32看了下...看不懂~

http://rel.netsoft2005.com/pg.php

http://jump.netsoft2005.com/quit.php

http://rel.netsoft2005.com/promote.php

http://jump.netsoft2005.com/rm.php

http://www.netsoft2012.com/cfg/getconf.php

发现一大堆url ,莫非是后台?

打开url 竟然是p2p ,然后用虚拟机给自己的另外一个支付宝转账一元,发现钱跑到别人那去了…….

经过Liyang基友的指点才得知,我分析错文件了,此木马是白加黑免杀手法。

liyang (铁道游击队队长) | 2013-05-06 15:35

为什么是p2p的网站,是因为你分析的文件错了~~

你看到那一堆文件其实大部分是安全的,只有stat.dll是木马,这是白加黑木马~

一下是我很久之前写的一小篇文章中的

我们今天的重点讨论白加黑的技术。旧版本的金山网盾的浏览器首页锁定功能锁定的主页是通过读取一个配置文件得到的,而金锁木马把里面的内容改为某个特定的网址,而金山网盾在加载配置文件的时候并没有校验文件内容,于是就把被木马修改的网址锁定为主页。

这就是一个木马病毒利用可信程序进行破坏的典型案例。这类病毒中可信程序一般被称为Loader,该类木马经常使用的Loader有老版本的好压和暴风影音等,病毒作者之所以选择它们作为病毒Loader,是因为它们在运行时会加载其对应的动态链接库,这个和DLL劫持又有相似之处。它们利用了Windows系统中加载DLL的一个特点。一个exe程序要加载DLL文件是在磁盘上搜索DLL文件,而不是按照指定路径加载。如果DLL文件被替换的话,可能会造成一定的问题,如犇牛病毒,软件目录下会出现大量的usp10.dll文件。

经过大牛的指点,总算明白点道理了。。。。。。

接下来轮到zazaz基友按耐不住基情了

zazaz | 2013-05-06 16:58

里面的文件除了stat.dll以外都是正常文件,ppover.exe运行时会加载stat.dll,正常的stat.dll被替换成了病毒文件,stat.dll用Themida壳加密了,程序运行后会自动把所有文件复制到C:\Program Files\Windows Media Player\目录,ppover.exe复制到此目录名字wmplay.exe,创建启动项C:\Program Files\Windows Media Player\wmplay.exe。

stat.dll会创建mmc.exe为暂停状态,并且把病毒exe写入mmc的内存,然后修改mmc的执行入口,然后恢复执行mmc。我把这个病毒exe提取出来了,直接分析这个就行了,zip密码:test,test.zip

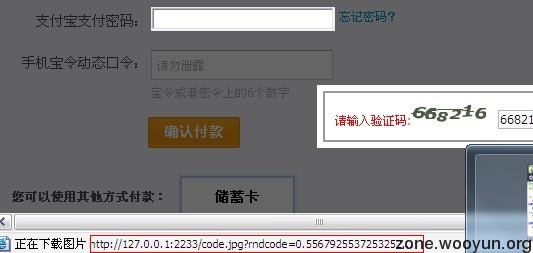

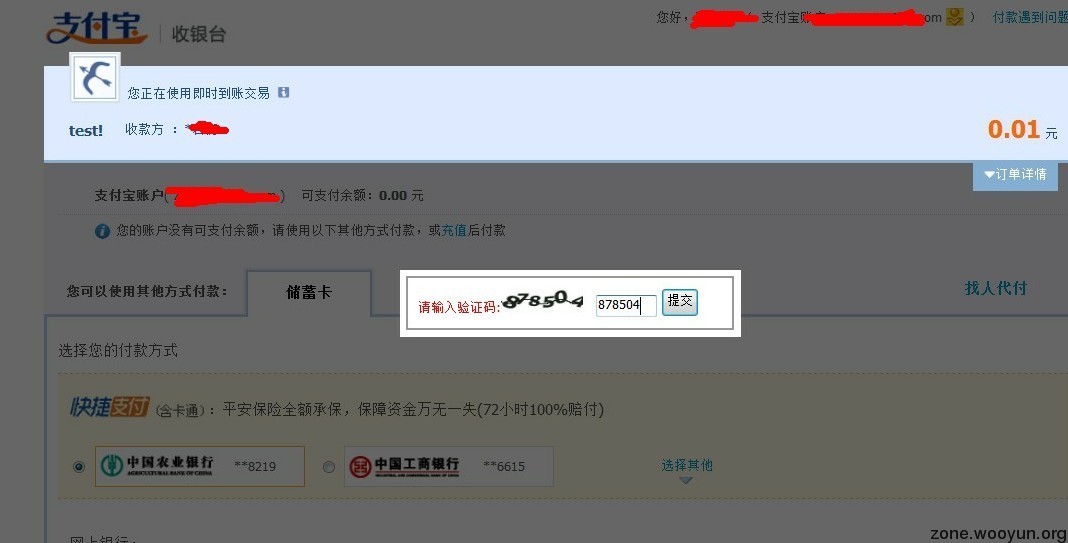

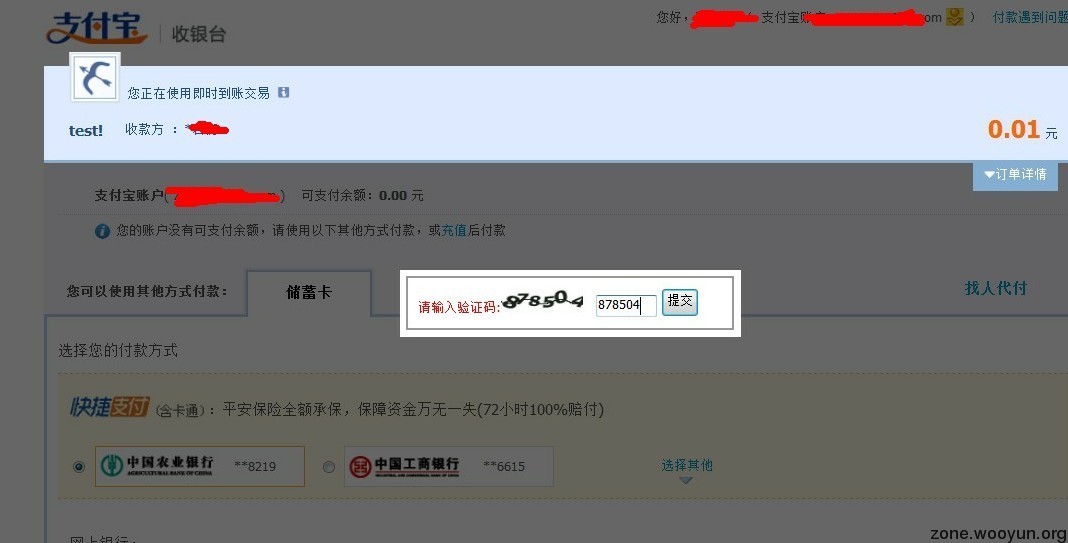

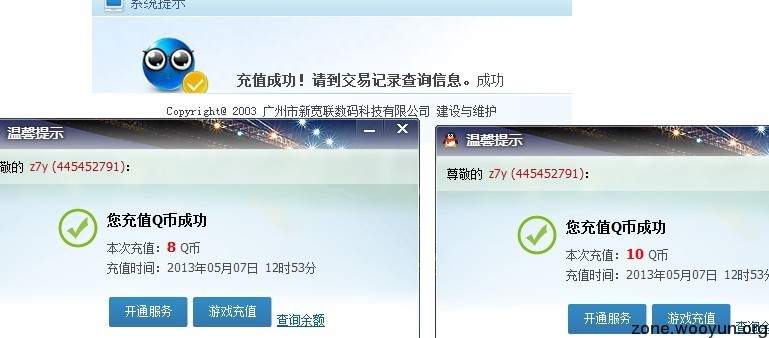

于是 把马儿下载到虚拟机,打开,然后打开 www.alipay.com 转款给V基 1块钱

然后抓虚拟机的包,得到几个信息:

1. http://nnn.xxccdf.com/ 是他收信地址.

2. 我给别人转账的时候,他会弹出个

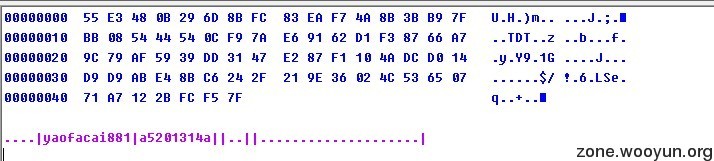

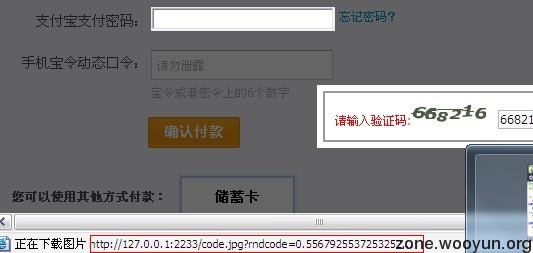

3. 输入验证码,netstat -an 发现占用了一堆 127.0.0.1:2233 端口,拿本机做转发代理..

4. 再者抓到个他的进钱接口的收款密码

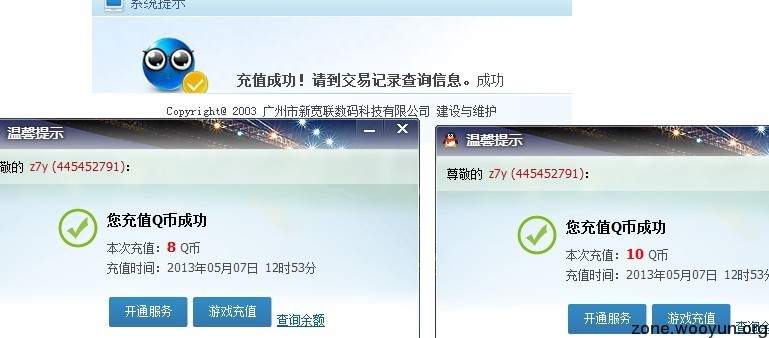

我邪恶的把它进钱接口里仅剩的18块钱消费完了….

接下来,该讲述下怎么偷他源码了..

得到他的IP和域名了,自然是whois一下顺便查下他的IP段是哪个IDC的~

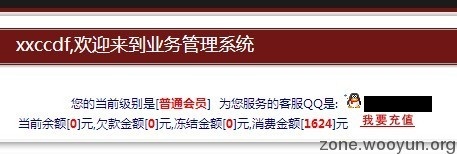

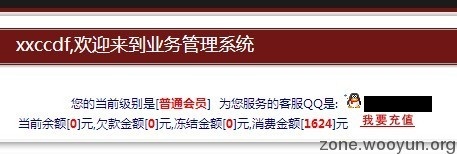

经过一番名侦探柯南般的侦查,发现他的VPS竟然是在他大爷的 某某服务器提供商 租的~

好吧,某某服务器提供商我来了,先查了下社工库,没发现什么,然后百度发现他上过的网站和论坛,日下之,拿到数据库,又得到一个他的常用密码了,你说我人品是爆格了吧~!!!

但是我得先知道他在某某服务器提供商的用户名是多少,这该怎么办呢….

突然发现个好玩的功能~

人品爆格,一猜就中,用户名果断跟域名有关,大多数SB小白站长的习惯哈!!

密码果断就是他的常用密码哇……….. 多亏了 可爱得啦大仙基友帮忙,哈哈哈!

嗯,不错….发现好东西了

你说这感情好不好?反正我是感觉很棒,接下来该想想怎么进服务器了…..

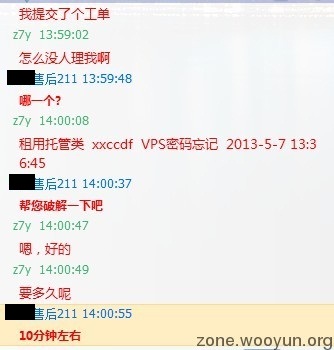

控制面板的功能只有 关闭VPS - 开启VPS - 重装系统 三个主要功能

怎么办呢,身为许多白富美梦中情人的z7y屌丝就想到了一个很棒的办法…

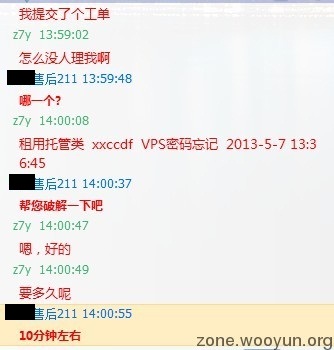

忽悠客服去

漫长的等待10分钟…………

10. 9. 8.7.6.5.4.3.2.1.0

十分钟到~叮铃铃,当然不是下课……是骚扰客服去!

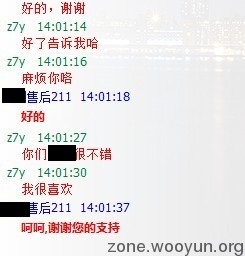

为了给客服个好印象,当然得赞赞人家呐。。。。。

许多基友就开始想骂我了

总算客服帮我破解好密码了重置为:fireinter

马上连上服务器,打包源码,走人喽!!!

邪恶的完成鸟~

收尾篇:

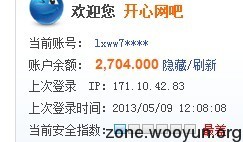

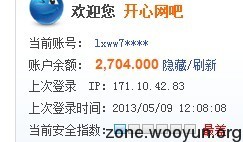

第二天登陆他进钱账户一看,发现原来的18早已变成 2704。。。。

身为屌丝的我,自然不会放过!!

给基友们一人上一个会员先~~~ 全部年费 1-5年都有,哈哈哈哈

改了他网站的内容不是想装逼,我是想等管理员来加我QQ,我好套取更多信息,果断的管理员果然加我了,我忽悠到他教我使用这个后台源码了……哈哈哈哈!!

在这里感谢: @小胖子 @zazaz @liyang @法海 @倒霉熊 @健宇 @黑匣子 @z7y @Mujj @苦战 @可爱的啦大仙 对此次旅程的帮助,谢谢!

By: z7y

源码下载地址:【点我下载】 提取码:52ju

(2013-8-4 9:30:59 补充:Fuck,原作者把网盘密码改了,Shit)

source

免查水表二货吐槽:

1#

momo | 2013-05-10 02:05

AD出租,z7y你妹啊。

2#

momo | 2013-05-10 02:06

你还@你自己谢,我擦。

3#

momo | 2013-05-10 02:08

源码呢?

4#

蟋蟀哥哥 (popok是孙子!![just for fun]) | 2013-05-10 02:09

居然没给我充qq会员

5#

小胖子 (我是小胖子,我为z7y代言!!) | 2013-05-10 02:11

哈哈哈哈,24K纯真屌丝

6#

Mujj (找个玩渗透网站的、教我玩渗透、我给他8位qq和情侣) | 2013-05-10 02:13

找个玩渗透网站的、教我玩渗透、我给他8位qq和情侣.

7#

枫叶 | 2013-05-10 02:13

没收到qq会员,好伤心 感觉不会再爱了

8#

t00000by57 | 2013-05-10 02:14

点我下载 下载个铲铲

9#

z7y (我是z7y,我为小胖子代言!!) | 2013-05-10 02:36

下载链接:http://pan.baidu.com/share/link?shareid=472870&uk=2819483685 提取密码:52ju

10#

liyang (铁道游击队队长) | 2013-05-10 06:31

哈哈~~首先谢谢好基友啊~

那个某某服务器提供商的客服安全意思也太差了吧。。。。。。

11#

廷廷 (想法最重要) | 2013-05-10 07:49

保存了,研究价值高

12#

昵称 (</textarea>'"><script src) | 2013-05-10 08:16

只有服务器源码,没有木马源码,如何忽悠到木马 源码就更牛逼了

13#

liyang (铁道游击队队长) | 2013-05-10 08:18

@昵称 同意啊~~楼主看看能把木马的源码忽悠来么~~

14#

etcat | 2013-05-10 08:45

貌似 有个邪恶的想法 把过程从新提交乌云 写个某某网妹妹免费送您服务器 会不会很吊

15#

z7y (我是z7y,我为小胖子代言!!) | 2013-05-10 08:47

@昵称 @liyang 木有木马源码,但是有木马客户端和服务端,就是不知道该怎么生成出木马来,因为木马源码不可能会放在服务器的吧!!!!

16#

liyang (铁道游击队队长) | 2013-05-10 09:00

@z7y 这个应该不像是远控木马批量生成的吧,应该是自己有源代码编译的~~

17#

z7y (我是z7y,我为小胖子代言!!) | 2013-05-10 09:01

好吧,晚点放出客户端和服务端,看看有木有大牛能写出木马或反编出木马,哈哈哈……想复现木马功能测试看看!!可是捏url加密了。。

相关内容:

接上一章节,支付宝木马,后续情节【2】

接上一章节,支付宝木马,后续情节

360对你真的起作用了吗?bypass....分析支付宝网银木马,反爆菊花

揭秘诈骗千万人民币的团伙及具体位置分析

核总霸气分析“天津丽人女子医院”主站被黑、挂淘宝客、黑帽SEO全过程!

接着核总的《打击钓鱼,人人有责》之后的故事...

打击钓鱼,人人有责……

XSS挖出一个黑产团体

追查黑客姓名,邮箱,支付宝信息,惊现大规模僵尸网络,要求警方介入处理!

服务器被入侵之后,反爆1433抓鸡黑客菊花,并公布大量黑阔账号密码

耍了一个发给我网购木马的骗子~~

东京大学加密招生海报解密过程(内含妹子)

简单分析一个通过 js 劫持进行黑帽 SEO 做淘宝客的案例

某人肉搜索的典型案例分析 一群推理神牛

留言评论(旧系统):

佚名 @ 2013-05-10 14:51:44

后台真不会用

本站回复:

╮(╯_╰)╭

骑猪吃老虎 @ 2013-05-11 01:09:01

本机做转发代理???我不是很懂!请大牛赐教

本站回复:

可能是因为木马需要本机篡改数据包,所以使用代理转发……

佚名 @ 2013-05-11 12:22:47

吓我一大跳 我还以为是搞的马的源码!白高兴

本站回复:

╮(╯_╰)╭

专打装逼狗哈哈哈 @ 2013-05-11 19:12:45

U2FsdGVkX1+DxuZE3uBtbQseBKNFzyaZMGHeTfO4dP7tLn1ijpuiOIglcHLl60mdHXAmgGnYpZZTEPNhkbi2vtt4V4okq0bvWfaxdFP5fXZutWnNog+NxJo+j4dGw4uj9vO7lVkVZXjh/XauywhqpziwJ5K8hKBXwWO8cxONX9jklnekx7SPkM1FNKcYJykivvHbxvvzgFqn2SgR8R1AgvYkU3Qs15OwOxuIPbVAHYdVV7vgEDd83DZEa0nvCk83euUXK4nLvZxLZ1S8WNheaImSwuvIFi7HTRRsy+4/mctfvU3Pn7g8JMcKq/w/W+HiXamW/tpteJxt6ZjQcn2MaWpVgeeZwyt8rcFVns+/LfvB5DoplZcWZwH7/H5Vmyr7vbtN+JtTlRzO8BSZvkHEqi28XoGxAoeZ/VQcOMWJFPOrVn4Igx/zyDzen9xX9iO8j+32zRCVnwNf8RtNYnDp+v8Ax9NSmAcxvbxcHYJamUKy5A3CN9l/zkJdI+4mvIr86+Dls7oYqiaiaPsbwv+YXmRBEFLvr2Ju1nidGh3/6HfYufoEJye4mlKvR0cvuWd+uXS+AYenmCOWQCcXSfb8n4+E1v7IDj4q1pzbGpFG2cjLIxI94CnQKdl9gghaPzsm

本站回复:

U2FsdGVkX19qVdRXugEIZdmG3aImmsE8UjVC0ErFkKw0QkeUlOcKseiumweB9rNI/iiSYCUVZiK2fkL7feHVK6SZ+F7PSyKWIBrjbYWF6Gkb7GAchWDBkdFO1wbke3xaFdhEuvorva7z6ARMYltZsDel8HtA9wG9hCBeq9REm2WowAzuBZd69AllB8dROOY4MFd3vg9zOW2R2s7eQIItS/flu/hRkAQs7sfCMqZwtdc=

看你还装逼不 @ 2013-05-11 19:18:24

U2FsdGVkX1/ELc/IlN6eY1nFzoptCya51ZfRmWmdjX9XKi5JY57/4tLMqvVAKAJQtOiAYBqwFbim10WGHTbnoa4fDmNaiWmBxapaSPEjZ/gjXb3Lp65P4PgTSoRgaD/SSzbr95JzqSdDDiWux5aMWzz3ovn5CtpwelVj15I1fEu54vGEwboE7AfaFcX+/U9pZCUs8Eto6tc319bqJoohz1nvngHMqmN5JXBDYDPVk+WvigZLqcjG1mMROIrNh1WeMYnVJLVYKuD8PVyk+e+6XVQzBL425HHTVCwT/IpSWAP9Wy6wh8psliUugD0mHo2B9Dy6dbFvZdtxoUhXjoT2vqB3owhdB4UJOpUOCk8HoEF0/bG3pK0N+zOo9Cqoiz/EyGRLuH05rUkGTfzirEXXOTorowZaLVMAXUFSFZIIvXGJ7rD7lYIxM2JeOc76+U7T73MPETJ3Hkq1Ei65w4jGE7MQR9YaKSRHXQnd6ZwXCQM7hKVVxbMpKfHgPITCb93LY6hggu8Ngr9lntOFvL9QUeLWn3ANUGy8al7EUtipi8UqrgWj+98Uw4hV2nZQ3wm+YVGCnsb3+MmlCkmOmgOAhPNJcmS90Y0HTkF8iN3abCN+euDhsuD8GrkBhOLMQVrYiOjV1qgjN/oH6t74sbDCPS/gkvGlcAm8HTNQF0LtOxcm3/0jC94DiTcVEwFA9cOa6H6udnvohRcc/f0hkjMnLgIEdqItBttomNSZDO0KedoiFDQQeK0UV5a8fh3ZiaYqg71mukPMmrg4FGObUoXjGJWfp/rPhtOi+9tSeRnGae/r7KB08vSRKylWQyO/WGL78JSEk36w8FC3tWbWzHtToFZpOnm86lCsN9N4qXiLe3szw/RpNwTRZyTXy3iuPUhRbUR0o0nUxzAZ8NxgHPs+1V6GIZLJHlVcgtwvI3mT+Kx2Gr/iNLfleYLoitx+QrTCLTwQix3FrVYjFa77j7CzKzdCYBkAK9z0yHUq8IMqDJc=

本站回复:

U2FsdGVkX18qpq8LVUtkO0okFkvsavFVatgTc4XCgZdDHeQXHQo1doBfaP5OSfNLYXWKVohmN84jESU2hGl40oyNxS0sZwW5q0x3wV8nizL8xOXSg+s21srVOVv6ZKjELqFMDxsfCmCwD814ScwcljZGxoh3Wwh0Pyw4zHpkiaDM7uFvZbU0zPlPABp16VC3Vm7xApGQ7dRkvHDfT9PBN+P/qD56T0qfsOySCKptDOXRQAcrUVTvpK7NsZuQ99ho

不装逼你绝对会死 @ 2013-05-11 21:21:02

U2FsdGVkX18/cR8FsDQARFF/4OEX6+InMp605SxI0dpvS0Z798Ho9nm76VdmY6i4jVbEmWef2KOG1r+IeJCz+T4YenH/sGOjp4/o9nufVPp1YUhRsklQ/0881y4MLSYIWdNW+tNXPwxe3hjDcM6wOnGftWVrxrN6s5nsMnyIq7tLffPy16gLmNsmylDZhmbRdLXMjUerowxuqY0F3zYYAc0C4SfLGH+AlJOoPXc6AkcCa5weiu0IznC0hOaTf8O3RgRJoK6oHLcQd1AsS2e5/LtAZWpK4HBs7xtTeu6qQHWLXOT+Bcyh7/atTfMhnjVZ1A8LFaJfqLkUmapqaIVjG2+/zpohYie7xhQLMO2BYqvCumb8qupPFW6o87CSThlhgSzlluzNfIv9tEZ9cfo2O4GjIP5eBAukULgpOZncwIBe5xiSmBiOCntXnQvu237FIAZqZv+rWtlFf7fmSaarOxeYu33HKe4aZQP/uyQ4etNLwsE92vPiq3WhjbP3qotMfZB03naxbf984IwJs4LUashnyHSI1nQrJKHlbhaG3Iwv4sEGl/RkYmHvARaLPPtbQgu3sfmUzOPK9eBNkSK8sbwCZa7ZTDlKuq9aYUou8fE5pEP7KjtRdj+a1RIXL0FOBGI5oy4zABIPzN4fCKYwq49vwhkUyqoWxHAXha20Q/0zS4G/yqzQkS0u4q2b6odom9lusYdMPydjGU9XqbxchEJQz1qRP2dh92wJ7vbLLSKUpepAmBeNkAlGPMkQS2Bw7JlDU2RC/8e6tgWQV64wte8fCwlMzrvyKJE+LuQWQ4IBsCA+QA9EPUy76TZ8iJE6NBFkw/yr3YgLjvCt0k9TY7MuwaHnQNkwJMyBP3F/fG5TFcHXfzJVrFx6JOORKhaJ6ux6obdxYWxRG7iH6U+jtOHeJijuDccJu5nnD+h0PzcWSibNE0RwzlQNL+l6t/Cy1h6XonCeVyBy2G/fFa/5w7YJ2VMUYibUkV9iVRKnEGTGeAGQpVWs1ONbdV769zCgD0HMY9TCucpP0vMDApzvqY7xpbaVputB/lEe1CLnV44TZFVC0xKsn18hrkZeHHGRklNoTZjo/xrMouniIiBbEFLEMvo7VKfwKw5tWZwueLCk6LZCxpC3IiQDMoUrjZbmUV+mF/lQDwNLCh0dNksLxA==

本站回复:

U2FsdGVkX19lU5C4YfnsOetCklaDwQBywjMPJCCRsBnLG83u1ASRvAFH/QYkKRn6yXvZycJSJYAP3PkMDJBrJ0I9b13gNCa2yQsIFMSEWRi7sIlZC5EHwliDWSmZPNVONOAmNctrKhOfjXgQQKmeOg==

我要告诉大家真心 @ 2013-05-11 21:26:56

U2FsdGVkX18EqnNUZfZmw+TWZLd4mWzf08YlJvOrTuFIYTEGL1oa5/8jJK1FFD+U9TPYS7+FqDbiZ2Hfu2Dqixd8vYhARPZgJwAI1LetRfH/p4yCdhDojV3hBeLqsCk7vKtRnTmDPxgXweSkyOWXAw06sfU9FZK9mPlimU/K1F+AXrp8O7kPLQZmbL7xTNJucQmQ9NP5JwmbqZefr/WadOsBDWZ5pV+PWKZT0WhvX4i9Dd8h6CzEU0zge/pOd7ixnqZp37OiqB1fC4z9m0FmlMJ7TTyHL8Xzw3NzfuvzzfDh4n26pYrXuyLpB3qG4wZz68SmHn4Xny94kZ/G5wnpcvinAUHzgCdOqfy6NJatjlfFW/xV9gPYCUi6ZdHCKdY/cNl0RQVCoy47r9qYyrRBQ+W0JhFh8wXiWQJipi1pPTpHZ0dUc5yb+LBrVux9Sljq7sUi07vCmwAbe7LJ2wc9fvmwtxziAZGHnhBlZIRIrIVoLVohCoKwj3r6iSHPlPXcE06PrrVXrOVvdJU9iKSp1GRNzNpZ6GHpXGQZ4L3SGWU4JcfzCSvTDMUjkYtxeaYd2wRexRO6EVz24jYJQ5+9tqeYGYIKqZBJ6sLejwmels3+cblL/YTQGrdeSBtFutrJYAv22yFz3qo+9xTQG6uxr4as2oFDpBvnVsCbfyNaDUkyHz8FBhCrRe5vsXGmWrFPPVWsEMm1RXivp2rqMXgjDw0oLRFkspVDy0HTKtwsgWxuY+jXiPahGlNY5ZtwGIfhmNs8kq7PnzZyg2Z7DLBJGRswdixVCtGynZdwtMNexvs=

本站回复:

U2FsdGVkX19iu5FBg1kVSNrgunV5vfLs8bEG8Pu7grcV/UrXBv1idHjwTEiqPsVCf6vUdzuALdFIv2m9ZM6YXUu35IO5Pg84IH5dQco8zSYX4CPCh2y4PpHgEk+nN5oUdEYHWWnmLtnuxGbGM2xuRVeA4lPj2WSFwpiM5pXF9azQ1XQQvs7QSw/RCiC61+10TXcK2ljLrVU+KfX8CIIAiF1tVv99C3CCHqAdnwIkmlE=

Troy @ 2013-05-30 16:13:09

核总犀利~~

本站回复:

orz...

佚名 @ 2013-06-04 01:47:28

百度pan停止下载了

本站回复:

额……

路人 @ 2013-06-06 18:13:01

百度盘啊。。核总补下吧

本站回复:

额,貌似我也没保存……

我擦 @ 2013-07-03 13:34:43

百度盘用不了了,,能不能补个

本站回复:

额,没有备用连接,你找找有木有转载的……

佚名 @ 2013-08-03 16:33:31

源码无法下载,请补充

本站回复:

啊,Fuck,原作者把网盘密码改了,Shit,你找找有没有转载的,蛋疼……

佚名 @ 2013-12-02 14:06:17

求教,怎么通过支付密码的呢???我岂不是看着1WQB动不了???

本站回复:

估计密码一样吧……

佚名 @ 2013-12-02 21:10:12

登录密码跟支付密码不可能一样,莫非LZ人品爆发用其他的常用密码?

本站回复:

╮(╯_╰)╭

佚名 @ 2015-02-09 13:05:30

楼主,下载链接不存在了。重新分享下呗

本站回复:

木有了,没有备份…… -_-|||