我承认我是标题党!!

正题:今晚遇到个木马牛..给我发了个支付宝木马,是想转我钱么。。。。

打开360..竟然说安全,在虚拟机打开,然后 netstat -an 竟然无...

用C32看了下...看不懂~

http://rel.netsoft2005.com/pg.php http://jump.netsoft2005.com/quit.php http://rel.netsoft2005.com/promote.php http://jump.netsoft2005.com/rm.php http://www.netsoft2012.com/cfg/getconf.php

发现一大堆url ,莫非是后台?

打开url 竟然是p2p ,然后用虚拟机给自己的另外一个支付宝转账一元,发现钱跑到别人那去了- -

于是马上改密码!!! 此贴目的【求反汇编大牛,讲解此马原理,在者找到此马儿后台地址】后有重谢,重谢,谢 !

马儿下载 【狂点击我】

无责任免查水表节操已掉吐槽:

1#

t00000by57 | 2013-05-06 04:34

这么叼

2#

陌路 | 2013-05-06 05:08

这么牛B?

3#

z7y (我是z7y,我为小胖子代言!!) | 2013-05-06 07:42

...............

4#

松子 | 2013-05-06 09:04

@z7y 求大牛分析

5#

xsser (十根阳具有长短!!) | 2013-05-06 09:05

还牺牲自己了?求个录像

6#

upload (Van Helsing) | 2013-05-06 09:09

@xsser 再次牺牲@z7y

7#

冉冉升起 (....ing) | 2013-05-06 09:26

@z7y 你牺牲了我怎么办?

8#

昵称 (</textarea>'"><script src) | 2013-05-06 09:31

哇塞。。

9#

xsjswt | 2013-05-06 09:39

@MJ0001 来解释下

10#

昵称 (</textarea>'"><script src) | 2013-05-06 09:43

f749ee4412ce5016 32de889a868fea6569f9b82f34a2b761 6831603856862d1b 9ff35d6ebf26847b07e2ef0978b39529ed1fec2d1000ca05284f5a5a6965905774126bf1ba1d9431ff4a422849b9b533 b3d25797d3749ae507e2ef0978b39529ed1fec2d1000ca05284f5a5a69659057a085516f1e0218097761c94e5663c4d4 d8e0b93ef3f188ba23b2bb77528d00e19a0b0c3c1a0f809fdc7eef1b95ae2dac0da2d9e179509aff 96721c2c63f69b5a23b2bb77528d00e19a0b0c3c1a0f809fdc7eef1b95ae2dac5b00c9976a6c26426a019d9621e71922 f16b72da895f4be3c7bfd7f599ef0f5b98cefcabd44b781bffc33290533b0df8 6162694793fe5d3007e2ef0978b39529ed1fec2d1000ca05284f5a5a696590577ba1007aa7a5fc6592ddf9e88d6ff6bb 0973467fd6f08a8407e2ef0978b39529ed1fec2d1000ca05284f5a5a696590574288e8aa937c3b171020ea89ebc7095f d71112ca955b20cb07e2ef0978b39529ed1fec2d1000ca05284f5a5a6965905739be802125146e88ff4a422849b9b533 f978b42c4ca6b0d007e2ef0978b39529ed1fec2d1000ca05284f5a5a69659057a9660fc6569b88476a019d9621e71922 9f9135630e31191307e2ef0978b39529ed1fec2d1000ca05284f5a5a69659057864e1beae1c96950

这些配置看起来像猴子的文字

11#

黑匣子 (逼大了,什么都能装下!) | 2013-05-06 10:16

中招经过:

第一:

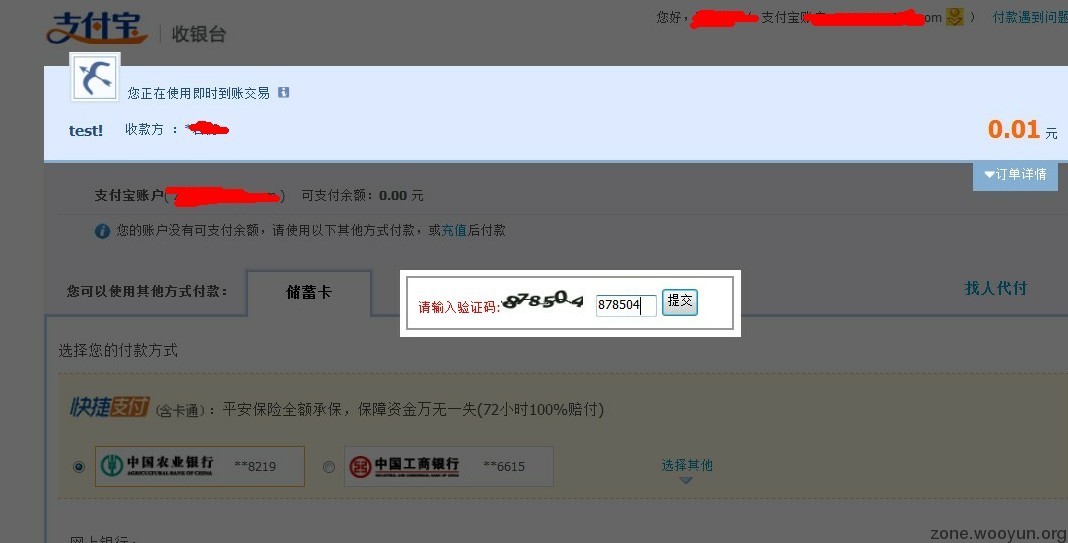

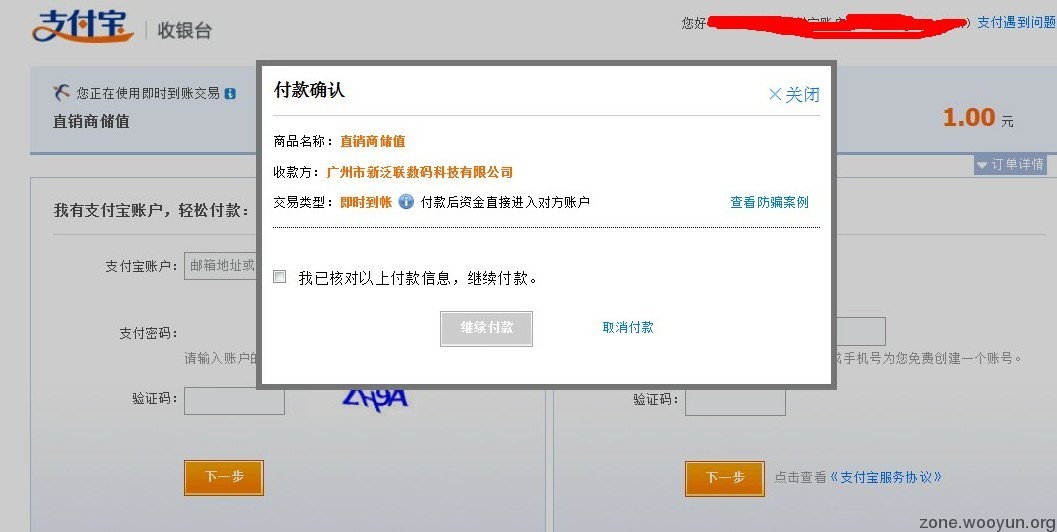

我首先在AVAST杀毒软件里面用沙盒打开,然后浏览器自动关闭(当时用的是谷歌),后来我依次打开火狐、谷歌、Openr、IE 。结果只打开了IE和Openr然后我给小号转账0.01元,出现如下情况!

第二:

可以看到以下页面和往常的支付页面有很多区别!

第三:

输入验证码点击确定跳转以下页面(我的0.01也变成一元了)

12#

liyang (铁道游击队队长) | 2013-05-06 10:24

@xsjswt 那个人是mj0011吧~~

13#

liyang (铁道游击队队长) | 2013-05-06 11:02

典型白加黑木马~~stat.dll是真正的木马文件~~但是这个文件经过了加壳和加花指令,而且反调试。。。

弄了好久,也没看出什么来。。技术有限。。实际运行只成功了一次,提示什么文件错误,好像是。。其余根本没提示。。注入mmc.exe进程的,只跟踪到这个进程访问的两个ip~~

112.25.207.142和120.192.87.53

14#

钱途 (你猜!你猜我猜不猜!你猜!) | 2013-05-06 11:57

@z7y 吧网站日下来。源码拿回来慢慢研究

15#

专业查水表 (听说wooyun很多菊花) | 2013-05-06 12:09

围观

16#

Wdot (xss.tw邀请码是限量版的,留个E-mail就想得邀请码,那不是太对不起大家了。。。以后不再清理账户了。。。) | 2013-05-06 12:11

竟然看到mj0011这个ID,多年前逛看雪,最熟悉的就是mj0011这个ID,这还是在乌云第一次看到这个ID .。

17#

z7y (我是z7y,我为小胖子代言!!) | 2013-05-06 12:17

@黑匣子 @liyang Good,分析的很仔细,你找到的两个IP一个是黑匣子上图所述的新泛联数码科技有限公司的支付跳转页面,还有一个IP已经Bad Request (Invalid Hostname), mj0011 是谁哇? @钱途 就是找不到他的后台...上面找到的那几个url是 p2p终结者 的... @xsser 录像今天附上~

18#

CHForce (带马师) | 2013-05-06 13:19

强势围观。看来以后得小心了。

19#

Nimda (别玩脚本漏洞了各位,其实没啥技术含量的) | 2013-05-06 13:42

天天做免杀挂马的某帮人不就搞这个呢么

20#

ACGT | 2013-05-06 14:45

@Wdot wooyun没这个ID啊,他专门搞内核的,估计不屑于来这里吧

21#

liyang (铁道游击队队长) | 2013-05-06 15:35

@z7y mj0011 是360的技术大牛~~

至于为什么是p2p的网站,是因为你分析的文件错了~~

你看到那一堆文件其实大部分是安全的,只有stat.dll是木马,这是白加黑木马~

一下是我很久之前写的一小篇文章中的

我们今天的重点讨论白加黑的技术。旧版本的金山网盾的浏览器首页锁定功能锁定的主页是通过读取一个配置文件得到的,而金锁木马把里面的内容改为某个特定的网址,而金山网盾在加载配置文件的时候并没有校验文件内容,于是就把被木马修改的网址锁定为主页。

这就是一个木马病毒利用可信程序进行破坏的典型案例。这类病毒中可信程序一般被称为Loader,该类木马经常使用的Loader有老版本的好压和暴风影音等,病毒作者之所以选择它们作为病毒Loader,是因为它们在运行时会加载其对应的动态链接库,这个和DLL劫持又有相似之处。它们利用了Windows系统中加载DLL的一个特点。一个exe程序要加载DLL文件是在磁盘上搜索DLL文件,而不是按照指定路径加载。如果DLL文件被替换的话,可能会造成一定的问题,如犇牛病毒,软件目录下会出现大量的usp10.dll文件。

在现有防御体系中,究竟有哪些结构上的漏洞,导致“白加黑”的入侵成为可能?

为了减少误报,杀软大多将含有有效数字签名的文件特殊对待。这些文件一般都是由可信的公司发布。另外,许多含有数字签名的程序其实就是系统程序,而系统程序的权限高,行为复杂,更加难以和病毒行为区分开来。为了避免误报造成系统崩溃,安全软件对这类程序一般都是直接放行。另外最近出现了能自己导入数字签名根证书的病毒。这类病毒一般带有自己签发的数字签名,但是在系统中没有相应的根证书,所以该数字签名是不受信任的。而病毒自己导入根证书之后,木马文件的数字签名就变成有效的了,这又给安全软件又出了个大难题。怎么才能平衡查杀率和误报,这是要我们安全软件公司考虑的问题。

目前安全软件和hips也在规则方面加强了防御。但是最重要的是我们自己的防御。我们可以通过在官方网站下载安装程序,少用或不用来历不明的注册机和破解软件,来避免接触到这类病毒;我们可以不运行自己不熟悉的程序,哪怕是来自我们的朋友;我们可以多个心眼,取消U盘自动运行。方法有很多,都是老生常谈。

22#

liyang (铁道游击队队长) | 2013-05-06 15:37

ps “耍了一个发给我网购木马的骗子~~” 也可以参考这个~~

有些木马病毒分析起来真是麻烦

现在杀毒软件公司基本上都是机器自动分析了~~

23#

zazaz | 2013-05-06 16:58

里面的文件除了stat.dll以外都是正常文件,ppover.exe运行时会加载stat.dll,正常的stat.dll被替换成了病毒文件,stat.dll用Themida壳加密了,程序运行后会自动把所有文件复制到C:\Program Files\Windows Media Player\目录,ppover.exe复制到此目录名字wmplay.exe,创建启动项C:\Program Files\Windows Media Player\wmplay.exe。

stat.dll会创建mmc.exe为暂停状态,并且把病毒exe写入mmc的内存,然后修改mmc的执行入口,然后恢复执行mmc。我把这个病毒exe提取出来了,直接分析这个就行了,zip密码:test,下载:test.zip

24#

Wdot (xss.tw邀请码是限量版的,留个E-mail就想得邀请码,那不是太对不起大家了。。。以后不再清理账户了。。。) | 2013-05-06 17:27

@ACGT 那是真大牛,依稀记得好几年前总跟微点互喷,哈哈哈

25#

_Evil (我是大黑框 hacker by:dataF) | 2013-05-06 17:28

@xsser 怎么不精华。 这么好的文章。

26#

z7y (我是z7y,我为小胖子代言!!) | 2013-05-06 21:35

@zazaz zazaz出现一次,精彩一次!

27#

z7y (我是z7y,我为小胖子代言!!) | 2013-05-06 22:25

原始版木马下载地址:点我下载

28#

z7y (我是z7y,我为小胖子代言!!) | 2013-05-06 23:45

@xsser @黑匣子 @钱途 @liyang @zazaz @Wdot

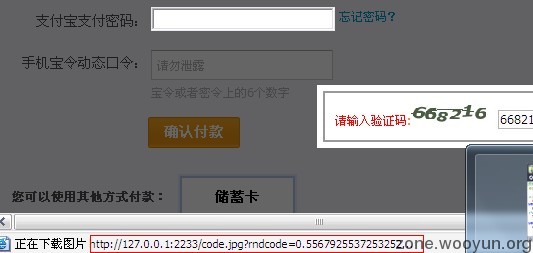

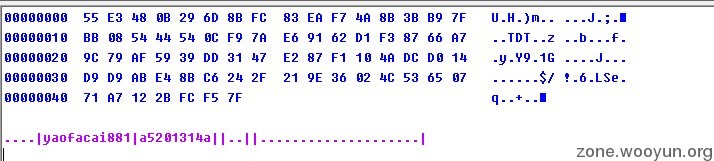

刚刚在虚拟机运行马儿,然后抓包,得到几个信息:

1.http://nnn.xxccdf.com/ 是他收信地址.具体url查不到,有待大牛深入!

2.我给别人转账的时候,他会弹出个

输入验证码,netstat -an 发现占用了一堆 127.0.0.1:2233 端口,好奇这个原理是啥?

再者抓到个似乎是他的收信账号密码,

29#

法海 | 2013-05-07 00:56

@z7y 是不是本地做转发

30#

z7y (我是z7y,我为小胖子代言!!) | 2013-05-07 01:08

@法海 是的

31#

EDI | 2013-05-07 09:24

账号要发财。。

32#

xsser (十根阳具有长短!!) | 2013-05-07 10:02

洞主装360了?

33#

z7y (我是z7y,我为小胖子代言!!) | 2013-05-07 11:46

@xsser 虚拟机装了..... 我表示跟某数字有仇!

34#

xsser (十根阳具有长短!!) | 2013-05-07 12:23

@z7y 赞~

35#

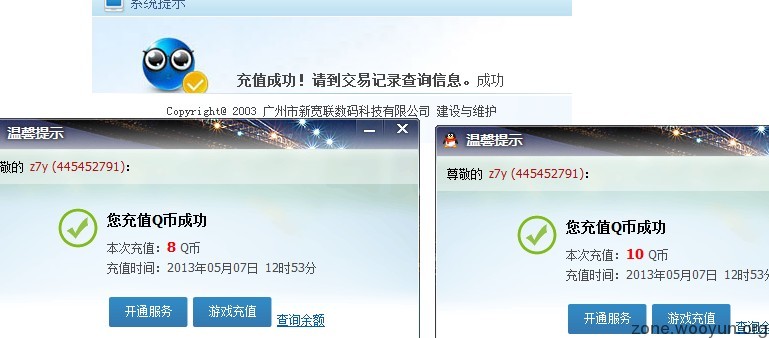

z7y (我是z7y,我为小胖子代言!!) | 2013-05-07 12:30

@黑匣子 @zazaz @EDI @liyang @小胖子 @Mujj @xsser 得到这个木马人的收款地址了:http://www.gotogame.com.cn/ 是他收款地址,上面最后一幅图就是账号密码,屌丝们邪恶去吧!哈哈

36#

z7y (我是z7y,我为小胖子代言!!) | 2013-05-07 12:30

yaofacai881 密码 a5201314a

37#

z7y (我是z7y,我为小胖子代言!!) | 2013-05-07 12:48

此贴基本上结贴了,后续情节敬请关注:【支付宝木马后续情节】

38#

z7y (我是z7y,我为小胖子代言!!) | 2013-05-07 12:54

我邪恶了.....哈哈哈哈!!

39#

Mujj (找个玩渗透网站的、教我玩渗透、我给他8位qq和情侣) | 2013-05-07 13:52

帐号密码错误。

40#

discovery | 2013-05-07 17:57

@Wdot 哈哈,不过有人爆mj0011总爱在网上破口大骂,估计高手都这样。 - -!

41#

雅柏菲卡 (万物有灵,切忌污损。) | 2013-05-07 18:01

@昵称 猴子是什么

42#

小乐天 (小白一枚) | 2013-05-07 19:41

@zazaz 大神分析很有逻辑,赞一个

43#感谢(1)

p00rworks | 2013-05-07 22:07

卸掉!!!!马上!!!

44#

z7y (我是z7y,我为小胖子代言!!) | 2013-05-07 22:29

@p00rworks what ?

相关内容:

360对你真的起作用了吗?bypass....分析支付宝网银木马,反爆菊花

核总霸气分析“天津丽人女子医院”主站被黑、挂淘宝客、黑帽SEO全过程!

追查黑客姓名,邮箱,支付宝信息,惊现大规模僵尸网络,要求警方介入处理!

服务器被入侵之后,反爆1433抓鸡黑客菊花,并公布大量黑阔账号密码

简单分析一个通过 js 劫持进行黑帽 SEO 做淘宝客的案例

留言评论(旧系统):