Jboss JMX/EJBInvokerServlet批量检测工具

❤ (❤) | 2015-06-26 19:35

最近看茜茜公主刷了很多jboss的这个洞。

比如:WooYun: 腾付通某商户系统配置不当导致Getshell危急服务器安全

周五了,下午比较清闲,于是写了个批量C段的利用工具..

第一次写多线程.可能写的不是很好,大牛勿喷.

首先在D盘建立一个名为ip.txt的文本。(比较懒,代码里写了个绝对路径。)

只写了C段,可写多行IP段.

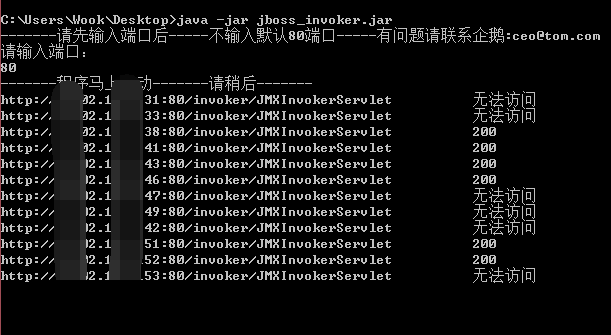

然后直接运行start.bat

效果如下:

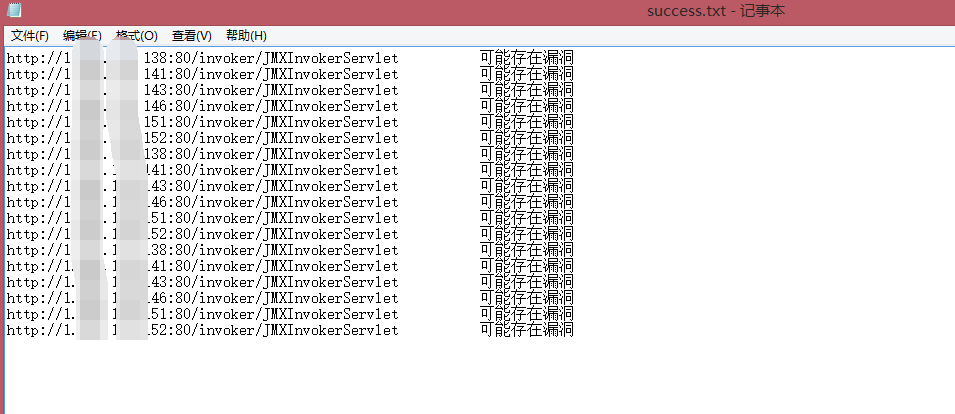

如果发现可能存在漏洞的URL.就会在D盘下建立一个名为:success.txt的文本文件

效果如下:

漏洞利用可以参照园长的工具:

http://zone.wooyun.org/content/10931

下载地址:

链接:http://share.weiyun.com/971fe5e6c34ff1dca51acb06b38e3ce9 (密码:fwg4)

PS:谁都是从小菜过来的,大牛勿喷,喜欢的可以点个感谢.

各种吐槽:

1#

Dream° | 2015-06-26 19:44

不错 简单明了

2#

jeary ((:?办么怎,了多越来越法方象抽的我)) | 2015-06-26 19:45

加两句代码,自动批量shell。

你这个判断,用burp就好了。。

3#

一只船北街 | 2015-06-26 19:53

已感谢,最近没什么想买的东西。你提醒了我,我再去买几个乌云公益。

4#

YyY | 2015-06-26 19:56

已感谢。感谢分享!

5#

❤ (❤) | 2015-06-26 20:15

@jeary 鼠大侄

6#

Ricter (勿忘初心 (๑`・ᴗ・´๑) | 2015-06-26 20:22

https://www.ricter.me/posts/JMX%20RMI%20Exploit%20%E5%AE%9E%E4%BE%8B

是这个洞?

7#

围剿 (七月流火,八月未央,九月白露凝成轻霜) | 2015-06-27 09:07

感谢分享

8#

Jumbo (www.chinabaiker.com) | 2015-06-27 09:49

这就是个判断存在不存在哇 - -

9#

xlz0iza1 | 2015-06-27 09:52

你是tom.com的管理员吗?

10#

z7y丶 | 2015-06-27 10:12

加两句代码,自动批量shell。

你这个判断,用burp就好了。。

11#

❤ (❤) | 2015-06-27 11:15

@z7y丶 你是跟鼠大侄一起来吐槽我的嘛

12#

x1aoh4i | 2015-06-27 21:33

public static HttpURLConnection checkURL(String urlToRead, String Method) {

URL url;

HttpURLConnection conn = null;

int code = 0;

try {

url = new URL(urlToRead);

conn = (HttpURLConnection) url.openConnection();

conn.setReadTimeout(1000);

conn.setRequestMethod(Method);

code = conn.getResponseCode();

} catch (Exception e) {

}

return conn;

}

HTTP请求

class JMXInvoker implements Runnable{

....

...

}

批量HTTP HEAD请求

13#

幽灵 | 2015-06-27 22:03

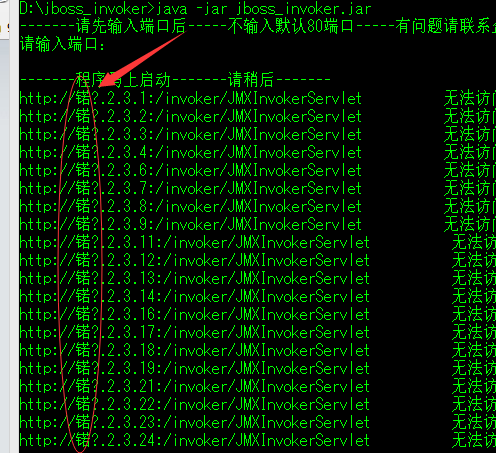

win8.1 的系统不能正常运行? 一直请求地址错误。

14#

❤ (❤) | 2015-06-27 23:20

@幽灵 你文本写入IP的问题

15#

hwut | 2015-06-28 09:46

误报率,是不是有点高???

16#

Fire ant | 2015-06-28 23:18

早已做出高准确度版批量getshell

17#

❤ (❤) | 2015-06-29 02:23

@Fire ant @hwut @幽灵 已经修改第二版了,过滤无效的链接误报

18#

rockes | 2015-06-29 08:17

@❤ 发现问题了,我的IP.txt达到700KB,就直接闪退了!

留言评论(旧系统):