这不是一篇介绍介绍技术的文章,只是一种开放思维的尝试。主要着重于当遇到输入过滤的情况下,如何找到可以利用的输入点。

本质上来说如果要进行xss攻击,只要找到一个未过滤的输入点。输入的数据在支持脚本的软件(不仅限于浏览器)里解析就可以了。sqli也是类似的道理。而输入点并不仅仅是网页里的表单,只要去发现,输入点无处不在。下面介绍一些抛砖引玉的想法,也欢迎大家分享自己的思路。

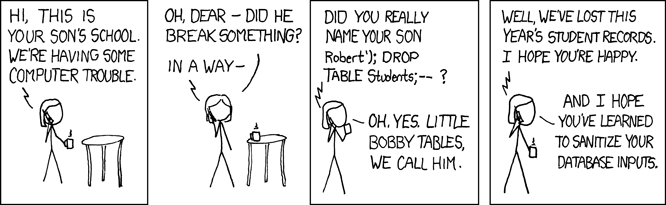

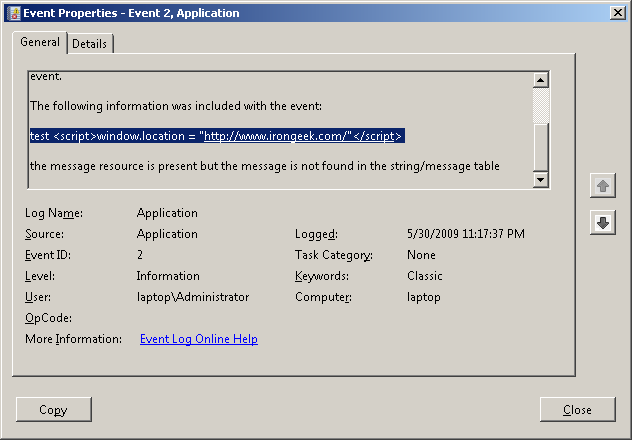

user agent 字段

不仅仅是useragent字段,还包括头部的其他字段。比如把useragent改成

"<script>window.location = "http://www.freebuf.com/"</script>"

很多日志分析工具都是生成html格式的报告,如果这个字段没有合适的过滤编码就输出在html里,管理员查看的时候就会执行插入的js了。Splunk就曾经出过因为对referer字段没有过滤导致的xss漏洞。

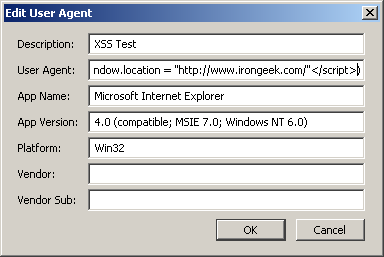

SSIDs

这只是一个假想的攻击方式,SSIDs可以有32个字符甚至可以包含不能打印的ASCII,SSID可能出现在某些记录wifi连接记录的日志里。

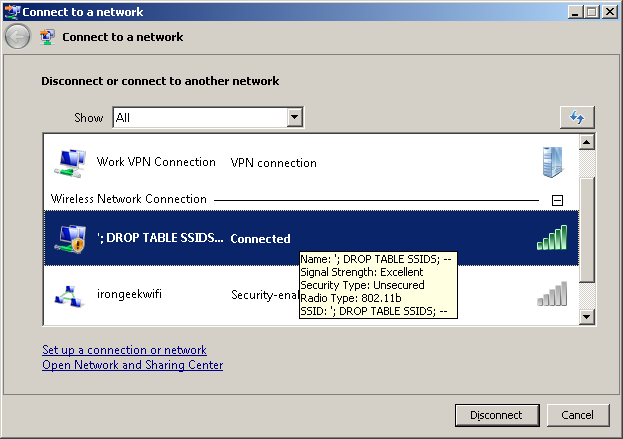

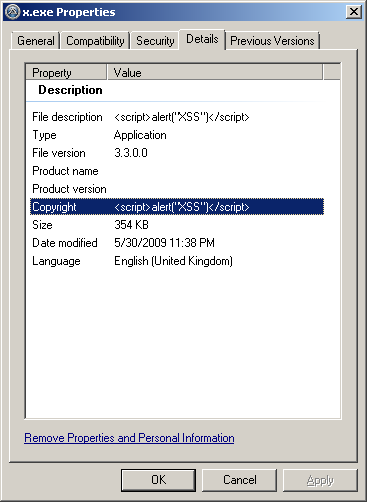

事件日志

很多人分析日志都会用第三方的日志查看工具。如果我们用

<script>alert("XSS");</script>

作为用户名尝试登陆,登陆失败后会记录在日志中。第三方工具如果没有合适的过滤编码字符串,管理员查看工具生成的html格式的报告时就可能受到xss攻击。

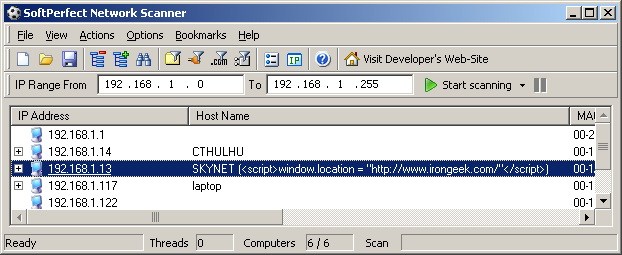

计算机名和描述

这个场景我在Softperfect’s NetScan实践过。在这里插入xss代码,当渗透测试人员查看扫描报告的时候。。。。。

应用的名字和元数据

一些管理软件会列出来电脑上安装的软件信息,如果是用html来实现。。。

Banners

大多网络扫描器都可以识别banner,而且可以输出多种格式,html,xml等。

via irongeek.com编译整理by litdg@freebuf

相关讨论:

loginyourheart (1级) 2013-12-27 1楼

哦!这真是极好的,之前貌似有什么系统是记录包头的user-agent进数据库的来着,貌似当时直接改了那段进行提交getshell了

litdg (5级) FB作者 2013-12-27

@loginyourheart nice,感谢分享~

about80kg (1级) 2013-12-27 2楼

学习了

SZn (1级) 2013-12-27 3楼

很猥琐的思路!

netorgcom (2级) 2013-12-27 4楼

邪恶~~~

FallenSec (3级) 某学院在读疯狂学习的苦逼工科生 2013-12-27 5楼

好猥琐………..

凡雨 (1级) 2013-12-28 6楼

学习一下。。。。

Mac (1级) 2014-01-02 7楼

略叼。。。

相关内容:

XSS安全公司风险警报 各个公司收报警的方式应该都是邮件或者在网页里查看

关于转载问题思考,转载后在特定站点会不会导致触发xss漏洞?

腾讯微信奇葩漏洞,劫持朋友圈好友打开指定网站,或许还可以XSS、钓鱼哟

利用Chrome插件向指定页面植入js,劫持 XSS,一些猥琐的想法与实践

7500刀的accounts.google.com域下XSS分析

Google某处XSS“漏洞”挑战,看谁先弹出cookie!!【娱乐贴】

IE8 xss filter bypass (xss过滤器绕过)

XSS检测客户端环境,javascript 检测客户端文件、系统环境

PHP 魔术引号导致 IE XSS Filter bypass

利用XSS跨站漏洞入侵百度投诉中心 用xss平台沦陷百度投诉中心后台

一只漂流瓶带来的后续危害:漂流瓶飘来的可能是愿望,也有可能是XSS!