0x00 背景

在知乎专栏上看到一篇文章《WiFi里的猫腻》,作者继续之前宣传的路由威胁,在互联网上疯传,搞得周围好多不懂的朋友一直问:

路由这么危险,我该怎么办啊???

在这篇文章之前,作者及其团队成员就已经开始宣传路由的危险,似乎每个人用路由的人都会被别人轻易获取所有的隐私一样。

从一开始的因路由采用默认密码而被黑客CSRF修改路由DNS,进一步利用DNS劫持用户所有流量获取隐私数据:

再到WiFi弱口令或者WEP加密被黑客破解,进入局域网内ARP嗅探,获取用户隐私:

最后到的变色龙病毒以及蜜罐AP:

给小白用户造成了路由是一件及其危险的设备的印象,下面我们来还路由一个清白吧。

0x01 细节

给小白网民造成路由危险这个印象的重要原因就是在几个文章当中重点描述了几点:

- 市面上存在大量有漏洞的路由。

- 如果你使用了存在漏洞的路由,那么黑客就可以随意获取你的隐私。

- 黑客可获得的隐私有:人人网账号,微博账号,qq账号等等……

- 已经有病毒可以在WiFi中传播了,全球的路由都很危险。

- 黑客可以让你不知不觉连上他的WiFi热点,再盗取你的隐私。

但是解决方案写的有点轻描淡写,造成前半部分太容易抓人眼球,引起小白网民恐慌。

实际上除了第五点之外,其他的危害可以通过一个方式解决:

WiFi采用WPA2强加密,并且为高强度密码,路由管理同样采用高强度密码不使用默认的admin/admin,来跟我一起念:“高强度密码”! 同时路由如果开启了WPS,可以会被暴力跑PIN码破解,所以同时要关闭WPS。

只要做了以上的措施,那么你的路由将会很安全。即使有黑客拥有0day可以绕过以上限制,相信我,作为小白用户的你,不会是目标的。

一开始的默认密码导致大量使用默认口令的路由小白用户,DNS被修改,从而劫持流量被修改,获取隐私。

作者科普提醒网民修改默认的路由管理口令是一件很好的事情,在此说个“赞”。

到第二篇,写写暴力破解进入路由之后对女神做的那些事情,获取各种隐私,也蛮精彩。

再到第三篇,实在是忍不住要吐槽了:

首先变色龙病毒,这个病毒的新闻报道:Chameleon Virus that Spreads Across WiFi Access Points like Common Cold

这个病毒是英国利物浦大学的安全研究人员想到并进行测试并进行试验。只是一个试探型的试验,该病毒并没有对外传播,实际上此病毒看来更像只是一个实验室的产品,此病毒试验报告显示传播效率并不高,即使该病毒流传出来对外,而自己的路由又存在漏洞,要防御自己路由感染此病毒的方式依然是上面所说的:

WiFi采用WPA2强加密,并且为高强度密码,路由管理同样采用高强度密码不使用默认的admin/admin,来跟我一起念:“高强度密码”! 同时路由如果开启了WPS,可以会被暴力跑PIN码破解,所以同时要关闭WPS。

这个思路绝对不会流行起来,因为此病毒传播效率很低,路径单一,各路由厂商发布的新产品也在修复已有的漏洞。

现在国内已有的一些路由器基于开源产品OpenWrt改写(例如极路由),也不会有这种问题,开源产品出现bug,官方会第一时间通知并且修复。

2014年会出现的热词不会出现:路由器中毒。

即使出现一定不是因为病毒的出现,而是作者一直在写相关文章,不信我们年底看。

作者宣传完了各种危险,还是把保证自己安全的措施也重点强调一下吧,不要再引起不必要的恐慌。

反而,最后的蜜罐路由器才应该真正提个醒的,作者仅仅留下:

黑客有办法让你不小心连上陌生AP。

这个实际上很多人都知道,没有必要故作神秘,让你连上陌生AP的方式就是:

搭建一个你之前就连接过的WiFi,ssid与加密方式与之前一样,这样你的设备搜到该WiFi之后就会自动连接。

举个例子,相信大部分人设备都连接过那个没有加密的CMCC,我在你周围搭建一个CMCC无加密的热点,你的设备就会自动连接过来,这样我们就是同一个局域网了,然后就可以获取你的各种隐私了。

所以需要你最好把那种公共场合连接记住的WiFi在设备当中删除。

0x02 结论

WiFi采用WPA2强加密,并且为高强度密码,路由管理同样采用高强度密码不使用默认的admin/admin,来跟我一起念:“高强度密码”! 同时路由如果开启了WPS,可以会被暴力跑PIN码破解,所以同时要关闭WPS。

把公共场合连接记住的WiFi在设备当中删除。

如果你注意到以上几点,那么你就安心的上网吧,不用害怕,路由是不会害你的!

0x03 更新

经过白帽子hqdvista的指出,在黑客采用蜜罐AP钓鱼攻击的情况下:

把公共场合连接记住的WiFi在设备当中删除。

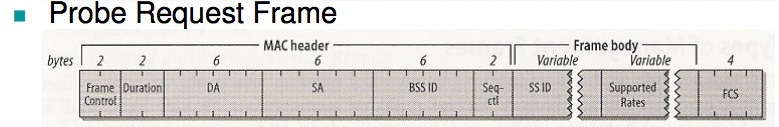

这种解决方案并不能完全防御,其原因是设备连接wifi过程中会发送probe,里面会带有ssid信息,所以攻击者可以获得你之前连接过的所有ssid信息,但是不会带有加密方式以及密码,所以可以伪造已经连接过的不带密码的ssid,进行蜜罐钓鱼 :)

目前的解决方案就是删掉所有无加密的ssid或者在不用wifi的情况下关闭wifi连接。

相关吐槽:

hqdvista | 2014/03/20 17:49 | #

建议作者对于自己理解不了、不知道的事情不要乱下结论。以为“把公共场合连接记住的WiFi在设备当中删除“就能保住你的菊花?too naive

夺吻狂魔 | 2014/03/20 17:56 | #

那之前的结论有问题吗?如果那个解决方案有问题的话,还请指正。

hqdvista | 2014/03/20 18:08 | #

去了解了解wifi pineapple, 热点蜜罐

瞌睡龙 | 2014/03/20 18:26 | #

文章要辩证的来看,前面提出的wifi以及路由管理采用高强度密码还是不错的,后面的变色龙病毒的观点个人也比较同意此文的观点,至于最后的“把公共场合连接记住的WiFi在设备当中删除“刚刚看到作者下面有回复解释 :)

hqdvista | 2014/03/20 19:04 | #

作者已经修改了文章,这个评论可以删了吧?开头火气有点大,还请谅解

瞌睡龙 | 2014/03/20 19:17 | #

小伙伴们 和和气气讨论 共同进步 :)

Finger | 2014/03/20 17:57 | #

写的不错,至少对于小白用户保护自己够用了

乌帽子 | 2014/03/20 18:00 | #

空密码还是会主动连上是吧

Finger | 2014/03/20 18:04 | #

自己动手试一下

%22 | 2014/03/20 18:01 | #

这是大牛么?感觉霸气外露啊!

%22 | 2014/03/20 18:06 | #

表示没看懂,不知道大牛的喷点在哪里?

夺吻狂魔 | 2014/03/20 18:12 | #

首先此文并非为喷文,只是客观的描述网民可保护自己的方式,前面已经提到过了周围的不了解的朋友对路由都有一种恐惧感,想必很多朋友也有类似的问题,所以写个文章解惑一下而已。

insight-labs | 2014/03/20 19:25 | #

其实是这样的啊,删除或者点忽略按钮之后就不会发送这个ssid的probe了,至少大部分系统是这样的。

Claud | 2014/03/20 18:01 | #

"把公共场合连接记住的WiFi在设备当中删除。"

噗……wifi pineapple

夺吻狂魔 | 2014/03/20 18:08 | #

wifi pineapple也不能让设备连接之前没有连接过的热点吧?

hqdvista | 2014/03/20 18:10 | #

直接伪造出来你连接过得所有热点,管你是不是公共,你的设备自然乖乖连上去了

夺吻狂魔 | 2014/03/20 18:17 | #

此解决方案是基于私人的wifi热点的ssid以及加密方式以及密码别人是不知道的,如果这都知道了,当然没有问题。

这种方式的原因原文也已经提到过了:“搭建一个你之前就连接过的WiFi,ssid与加密方式与之前一样,这样你的设备搜到该WiFi之后就会自动连接。”

hqdvista | 2014/03/20 18:29 | #

都说了,完全不需要知道你的ssid和密码,建议你去了解下wifipineapple的实现方式。

完全不需要知道你的任何信息,你的设备自己会乖乖地把它连过什么无线透露出来;。

夺吻狂魔 | 2014/03/20 18:31 | #

这点确实不知道,谢谢指正!~

hqdvista | 2014/03/20 18:31 | #

再说直白点,无线设备为了加快连接速度,会对外广播过它连接过什么无线,ssid是多少。如果我截获到了这个广播,我自然能知道你连过什么无线,把这个无线伪造出来,对症下药,请君入瓮。这个过程你完全是不可控的,特别是手机、平板这种设备。

是不是听起来挺黑科技,超出了你的理解范围?但事实上,的确就能这么搞。

夺吻狂魔 | 2014/03/20 18:31 | #

另外,有好的解决方案吗?

hqdvista | 2014/03/20 18:38 | #

再说直白点,无线设备为了加快连接速度,会对外广播过它连接过什么无线,ssid是多少。如果我截获到了这个广播,我自然能知道你连过什么无线,把这个无线伪造出来,对症下药,请君入瓮。这个过程你完全是不可控的,特别是手机、平板这种设备。

是不是听起来挺黑科技?但事实上,的确就能这么搞。

hqdvista | 2014/03/20 18:41 | #

如果某天你发现自己的电脑上竟然出现了连接过的所有无线,那么你肯定是被这种蜜罐攻击了。

不幸的是,这种情况下手机平板(iphone,ipad)会自动连上去,自动就是放在口袋里面不解锁它也自动连上去了,万幸的是,电脑(至少OS X)不会自动连。所以对于这种攻击,一个勉强的办法就是不用的时候(比如放口袋里的时候)关闭设备的wifi功能,需要用的时候再开启。

insight-labs | 2014/03/20 19:17 | #

这种方式也只对未加密的无线有效,除非你明确的知道对方连过的已加密无线的密码。

至少在win7系统下,只能针对未加密的无线钓鱼。如果之前连过的AP是已加密的但是钓鱼AP是未加密,系统会提示安全错误,必须把旧的无线AP数据删除才能连上新的。

夺吻狂魔 | 2014/03/20 18:53 | #

感谢指正,问了一下其他研究过的小伙伴,设备连接wifi过程中会发送probe,里面会带有ssid信息,但是不会带有加密方式以及密码,所以可以伪造已经连接过的不带密码的ssid,进行蜜罐钓鱼 :)

瞌睡龙 | 2014/03/20 19:00 | #

已update :)

hqdvista | 2014/03/20 19:01 | #

是这样的:)去年xKungFu就有人在会场这么搞过

Evi1m0 | 2014/03/20 19:19 | #

实际上除了第五点之外,其他的危害可以通过一个方式解决:

{

...

}

但事实情况=很少有网民去听:)

xsser | 2014/03/20 22:18 | #

嗯 很没意思

xsser | 2014/03/20 22:17 | #

潜水这么多 就喜欢有争议的文章 学到东西!!

余弦 | 2014/03/20 23:18 | #

讨论比你文章精彩多了,有争议我很喜欢。不过如一楼所说:你确实too naive。

搞了半天,你还没看懂知道创宇在路由器安全上说了多少东西,就扣几个毫无营养的来咬文嚼字地抨击。我支持技术争议,不支持这样无脑的阴谋论。

我们让互联网意识到路由器安全有多关键,不过,碍于你的心态,是很难理解的。

你如果想宣传你关于无线路由器的解决方案,这个我太支持了,下次我们的文章如果引用了,一定会注明出处:)不过这个不是你的,是这里大家讨论的精华。

瞌睡龙 | 2014/03/20 23:54 | #

交流使人进步 :)

夺吻狂魔 | 2014/03/21 10:52 | #

是因为有一个probe的点不知道,所以说我too naive吗?

很喜欢知道创于分享的各种知识,并没有否认知道创于所做的其他事情,这里只是说路由方面,之前说过宣传路由的危害很到位,进入路由之后获取隐私的文章也很精彩,文章都有说过了,只是太重点宣传危害了导致周围不了解的朋友莫名的害怕,这是个客观事实,我觉得可以适可而止,应该重点讲解下防御了,我的心态很正常,反而你的那篇《WiFi里的猫腻》绝对夸大了变色龙病毒危害,并且后面真正该让网民注意的蜜罐钓鱼AP,你却只是做神秘的提了一下,并没有提供解决方案,这两点你有疑问吗?

算算心停 | 2014/03/21 16:14 | #

刚看到之前那个文章也挺震惊,逐一点开其文章,实用的东西有,但诚意不够,能够理解。但黑客的外衣穿着商业的内核上味就不咋对了

genf1994 | 2014/03/25 08:29 | #

有人用无人机搞这个了