引言:计算机科学家开发出了一种可靠提取密钥的新攻击技术:捕捉计算机在展示加密信息时产生的高声调音频。这项密码破解技术(PDF)属于物理攻击,攻击者需要将智能手机的麦克风直接对准目标计算机的风扇通风口,但研究人员提出可以用监听声音的恶意程序感染智能手机,或者其它方法在目标计算机附近安放监听设备。攻击利用了运行GnuPG的计算机CPU产生的不同声波特征,研究人员发现他们能区分不同RSA密钥之间的声波特征,通过测量CPU解密密文时的声音,能完整提取出解密密钥。在演示中,研究人员成功利用一部三星NoteII智能手机恢复了一个4096位的RSA密钥。GnuPG已经发布了更新,反制这种攻击方法。

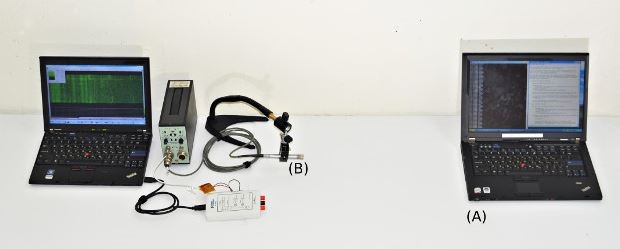

图中所示:A:攻击目标联想ThinkPad T6;B:Brüel&Kjær4190微型麦克风,它被固定在装有灵活手臂的Brüel&Kjær2669前置放大器上;C:Brüel&Kjær5935麦克风电源和放大器;D:美国国家仪器公司的myDAQ设备,它带有一个150 kHz的RC高通滤波器以及一个10 kHz的RC低通滤波器;E:进行攻击操作的笔记本电脑。通过上述装备在一米内实现加密密钥的提取。

以色列安全研究人员讲解了如何利用侦听电脑解密数据时 CPU所发出的声音(音学密码分析)破译4096位RSA加密算法。

以色列特拉维夫大学的安全研究人员最近发表的一篇有趣的论文,题目为“ 通过对低带宽声学密码分析来提取RSA密钥 ”,文中介绍了他们如何成功地通过对计算机解密程序加密解密时CPU发出声音进行分析从而破译4096位RSA加密的。

三位科学家Daniel Genkin、Eran Tromer和Adi Shamir(参与发明了著名的 RSA加密算法)已经验证他们十年前首次提出的这种设想是可以实现的。

研究人员事实上通过侧信道攻击从电脑声音中提取一个4096位的RSA密钥,除了通过上述设备,研究者表明该声音泄漏的密钥可以由一个靠近目标电脑的标准的智能手机所捕获记录。

令人惊奇的结果是,攻击者利用“声学密码分析攻击”能够在不到一个小时内发现获得一个很长的RSA密钥。

这篇论文中总结:

“在这里,我们描述了一种新的声学密码分析提取攻击,适用于GnuPG最新提出实现的RSA。这种攻击可以通过对电脑解密时产生的声音进行分析,在一个小时内从笔记本电脑(各种型号)提取完整的4096位RSA解密密钥。我们通过实验证明了这种攻击的可实现性,通过一个放在电脑附近的普通手机,或者在距离电脑4米处放一个高品质的麦克风成功提取了解密密钥。”

科学家们们重复进行了几千次的解密加密算法操作,发现RSA密钥和其过程中产生的声音有直接关系。

“解密过程中产生的噪声是实际上是由CPU电压调节器产生的,因为它试图在广泛多样和突发的载荷上保持恒定的电压从而不断调节CPU运行模式。”

值得注意的是研究人员所进行的噪声信号分析不包括机器内部机械部件诸如风扇、硬盘或内部扬声器所产生的噪声。

安全人员表明许多其他应用程序也可能很容易受到相同的声学密码分析攻击。

“我们注意到GnuPG的 RSA签名(或解密)操作很容易通过对他们的声波频谱分析而识别。 此外,声学频谱通常具有关键的依赖性,那么密钥便可以通过在电脑加密解密过程中的声音进行区分识别。这同样也适用于ElGamal解密。”

研究人员观察到的声学密码分析攻击使用高质量的抛物型麦克风的攻击距离范围超过4米,同时如果不使用这种接收装置的攻击距离范围可达一米。

研究人员已经将该漏洞通知GnuPG,同时还建议用户在使用个人电脑进行解密时使用良好的减震设备进行保护,例如“隔音“箱。

使用GnuPG的一些机器可以做到:

1、区分不同的声学特征RSA密钥(签名或解密),

1、完全提取解密密钥,通过测量分析的机器解密时的声音。

攻击者能够通过使用接近目标机的智能手机上的一个移动应用程序实现声学密码分析攻击,另一种可能性是使用专门的设计有恶意软件的设备达到这种恶意目的。

GnuPG的开发者已经开发了一个补丁来修复利用声学密码分析攻击这一漏洞,修复版本包括了GnuPG 1.4.16。

可以肯定的是,这项技术也有其局限性。最明显的是,攻击者必须拥有一个智能手机或者有一个麦克风功能的放置在目标电脑附近位置。尽管如此,如果你认为这种攻击会受限于电脑附近有接受装置的话,便是大错特错。研究人员已经证实,这种技术可以使用抛物线麦克风从更远的距离实现攻击,它也可能通过激光麦克风或振动计来进行攻击。同时研究人员提出了多种技术方案,可以帮助攻击者克服声学密码分析技术的局限性。其中一种便是上文所说开发一个智能手机应用程序,它可以自动捕获和处理目标电脑产生的噪声。

“攻击者将手机安装此软件,然后通过某些借口接近到目标计算机,并在一定程度上将手机维持在监听范围内一段时间。”研究人员解释道。“举个例子,在一个会议上,攻击者可以毫无顾忌的将手机放在目标电脑附近,并通过会议这个期间获得密钥。类似的方法适用于置的麦克风的其他移动设备,如平板电脑和笔记本电脑。”

这已经不是第一次声音信号作为一种有效的信息出现在攻击场景中,最近我们也在讨论通过音频信号实现恶意负载的转移 。总而言之,在设计安全系统时,针对这些创新的攻击模式必须采取一些创新性的安全措施。

[原文地址1,原文地址2译/FreeBuf实习小编pynwolf]

相关内容:

这是要劫镖啊:Samy Kamkar 开发出劫持无人机的空中黑客(附开源解释视频)

关于伪基站的一些问题:信号覆盖范围?设备成本?是否违法?教程资料?

伪基站是怎么定位的呢?定位并抓捕伪基站、圈地短信、垃圾短信犯罪团伙!

为抓小偷 俄警方在地铁安装能读取乘客手机信息的设备,这是啥技术?

超级短信DDOS 女生一天收上万条10086短信 还有近50万条等着她

R820T电视棒+软件无线电跟踪飞机飞行轨迹(SDR&ADS-B)

户外物理设备入侵之:入侵并“调教”中控指纹语音考勤系统(打卡机)

GNU Radio USRP OpenBTS 小区短信 区域短信

一种牛逼的短信群发技术 GNU Radio 小区短信 区域短信 免费发 无法拦截

Inception能入侵全盘加密的计算机,修改物理机器内存/任意密码进入

关于X卧底的通话监听、短信记录、定位追踪等侵犯隐私的行为讨论

远程入侵QQ好友所在网吧监控系统,人脸识别、定位坐标,定点打击

iPhone 短信欺骗漏洞攻击器、伪造短信号码工具、伪装发件人攻击器

Never trust SMS: iOS text spoofing,永远不要相信短信:iOS的文字欺骗

iPhone 短信欺骗漏洞披露,伪造短信号码、自定义短信手机号

德安全专家破解GSM加密算法 GSM网络破解 监听全球40亿部手机

黑客在Defcon建立私人电话网络 - DEFCON 忍者 GSM 网络

华裔黑客 BITcrash44 凭借一台 iPhone4 拿下时代广场大屏幕

视频:国外黑客利用一部诺基亚N95手机入侵火车站电子屏,并且现场直播

利用电磁波进行入侵、原子级的黑客入侵、利用电磁波毁坏物理设备

电视机会收到邻居游戏机画面?小霸王信号干扰?红白机功率这么强悍?

用黑客方式找回失窃的电脑 - GSM基站定位 - Wifi热点定位

相关讨论:

litdg (5级) FB作者 2013-12-31 1楼

传说中的测信道攻击啊,牛逼

嘎巴嘎巴 (4级) 信息安全在读 2013-12-31 2楼

赞!!!

bullock 2013-12-31 3楼

需要使用雷射麦克风或测振仪方法音频。

LittleHann (4级) FB作者 2013-12-31 4楼

牛逼

Z 2014-01-01 5楼

不是叫能量攻击吗?

anlfi (1级) 2014-01-01 6楼

加密学早有应用

还有类似监视设备

能耗的多少与加密解密时间长度的分析 来破解算法

或是处理器发热量 磁场变化 声场频率 等参数

所有此类方法 必须在理想环境中 才可进行 的间接物理方法