毫无疑问,本周最大的安全事件是:NSA只花了1千万美金就买走了一个企业的道德。

廉价的企业道德

真正让公众震惊和愤怒的不是RSA对NSA的屈服,而是“1千万美金“!

本周,据路透社报道,NSA曾与加密技术公司RSA达成了1000万美元的协议,将NSA提供留有后门的方程式设定为BSafe安全软件的优先或默认随机数生成算法。

这个Bsafe使用的算法即Dual_EC_DRBG算法。在NIST的算法标准SP 800-90中,Dual_EC_DRBG被认可作为标准的加密算法之一。事实上,Dual_EC_DRBG算法相当短命。NIST在2006年发布SP800-90,在2007年即被微软公司发现该算法有后门。 在今年9月,斯诺登通过纽约时报曝光,RSA 的Dual_EC_DRBG算法自身存在缺陷,而缺陷正是NSA可以利用的后门。当时,据RSA承认,

“all versions of RSA BSAFE Toolkits, including all versions of Crypto-C ME, Micro Edition Suite, Crypto-J, Cert-J, SSL-J, Crypto-C, Cert-C, SSL-C were affected. In addition, all versions of RSA Data Protection Manager (DPM) server and clients were affected as well”。

从上述众多的版本中可见影响面之大。

从NIST将Dual_EC_DRBG算法放入SP800-90,到人们发现该算法的问题,再到NSA的浮出水面,最终到“1千万”事件的曝光,在这个充斥着铜臭的肮脏的事件中,我看到的是一个企业的堕落。当然,会有一些朋友说:“拜托,你我不是生活在真空里,人在屋檐下,怎能不低头?”这话没错,而且大家都非常清楚和明白这话的意思。不过,真正让公众震惊和愤怒的不是RSA的屈服(事实上比RSA庞大很多的企业也都跪了),而是这1千万美金。难道你RSA的企业道德就只值这1千万美金?

更糟的是,事情的影响远没有这么简单。在“1千万”曝光之前,我们甚至可以天真的认为NSA内置RSA算法的后门只是一个个案。“1千万”之后,我们不得不有更多的疑问: Symantec,McAfee,Microsoft这些掌握着业界安全加密算法的公司就干净吗?这是一个让人崩溃的猜测,将动摇人们对安全行业中最基础的加密技术的信心。这也让我想起天朝某家电厂商的一句广告词—掌握核心科技。没错,这对天朝也是一个警示——“掌握核心科技”是多么的重要。

NSA上法庭了

政府拿不出一个案例,证明NSA大规模的元数据收集事实上哪怕是阻止了一起恐怖分子可能发起的攻击。

周一,美国地区法官Richard Leon接受了NSA大规模监听和手机通话元数据收集的行为,涉嫌违反宪法第四修正案一案的受理。由于情况复杂,案件处理历时可能历时几个月甚至几年。

不管怎样,当下NSA需要讲清楚四个事情:

1.什么是元数据(metadata)? 2.流量分析是怎么回事? 3.流量分析和元数据应用案例。 4.如何从法律层面上规避元数据对合法公民的侵犯?

具有讽刺意味的是,Leon法官本人对于NSA窃听行为的正当性就充满了质疑。Leon说:“ 政府拿不出一个案例,证明NSA大规模的元数据收集事实上哪怕是阻止了一起恐怖分子可能发起的攻击,或在时间这一关键要素上帮助政府实现任何目标。”

NSA,你还有什么好说的呢?

两款新型僵尸程序被发现

道高一尺,魔高一丈。

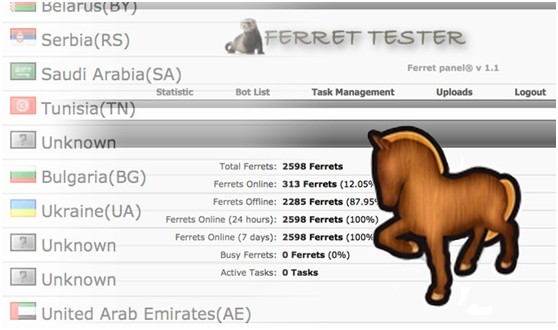

研究人员发现一种名为Trojan.Ferret的僵尸程序。该程序用Delphi编写,bot通过HTTP与CC通信 。

该僵尸程序最大的特点是具有强大的生存能力。Bot程序支持UPX打包,字符串混淆,虚拟机识别,反调试,自修改代码等(UPX packing, string obfuscation, anti-virtual machine and anti-debugging measures, self-modifying code and process hollowing)。

Trojan.Ferret采用两种方法混淆,结合base64和异或(XOR)加密,来掩盖攻击者的攻击手段。不同加密密钥被用于恶意代码库的不同部分。两种混淆手段,一种用来加密恶意代码串,另一种用来隐藏与CC控制台的通信。

Trojan.Ferret程序的不足在于其对DDoS的支持并不全面,工具不支持诸如Slowloris, Apache Killer等应用层攻击。显然,Trojan.Ferret并不适合发起混合型DDoS攻击。

无独有偶,在本周,波兰CERT发现了另一个可感染Linux和Windows主机的僵尸程序。该僵尸主要发起DNS放大攻击。考虑到DNS放大攻击对目标系统资源的要求,该僵尸的感染目标就是有丰富带宽的服务器。

显然,Linux主机是主要对象。攻击者入侵方式相当暴力,是对Linux主机发起SSH字典攻击。破解后登录,下载bot程序。CC和bot之间采用加密通信。

在windows下,僵尸的工作方式有所不同。Bot感染目标系统后,程序首先伪装为一个名为DBProtectSupport的Windows服务,通过高位TCP端口和CC通信。当Bot感染Windows系统后,其最大的问题在于,bot需要首先向8.8.8.8发送一个DNS查询请求获得CC地址,然后获得带有攻击目标详细信息的txt文件。截获这个txt文件,就可以知道cc的信息。

看来任何强大的东东都有其不足的方面。

其他

在本周,其他值得关注的安全事件包括:

Frost&Sullivan称亚太地区的可管理安全服务(MSS)市场将快速发展。在2012年,亚太地区MSS收入为16.6亿美金。在2019年,这个数字将达到53亿美金。可能对MSS在亚太普及造成不利影响的市场因素主要是亚太客户根深蒂固的传统的设备采购和固资等思维模式。在众多细分客户群中,FBSI(金融)客户对MSS的接受程度最高。

解铃还须系铃人,没有哪个厂商比系统厂商更了解自己系统的安全。本周,Siemens宣布通过引入新的MSS业务模式提升其工业控制系统的安全性,和客户的忠诚度。Siemens的MSS服务提供持续的、覆盖生命周期的安全防护。

上述两个事件阐述了一个显而易见的趋势——不管是系统厂商还是安全厂商,或是其他以安全为增值服务的运营商,可管理安全服务(MSS)作为一种崭新的业务模式,尽管其客户接受度在不同区域市场有所不同,但是总的来说,其前景是非常美好的。(完)

参考:

1、RSA被指收美政府千万美元在加密算法中安后门,

http://tech.sina.com.cn/i/2013-12-21/13499028417.shtml。

2、Report: NSA paid RSA to make flawed crypto algorithm the default,

3、RSA Tells Its Developer Customers: Stop Using NSA-Linked Algorithm,

http://www.wired.com/threatlevel/2013/09/rsa-advisory-nsa-algorithm/

4、Security firm RSA took millions from NSA,

http://news.cnet.com/8301-1009_3-57616205-83/security-firm-rsa-took-millions-from-nsa-report/

5、Commentary: NSA phone program on trial,

6、New DDoS Bot Has a Fancy For Ferrets,

http://threatpost.com/new-ddos-bot-has-a-fancy-for-ferrets/103226

7、DDoS botnet spreading on Linux and Windows machines,

https://www.net-security.org/malware_news.php?id=2661

8、Frost & Sullivan: Adoption of Managed Security Services Rises inAPAC to Counter Growing Cyber Attacks,

http://www.sacbee.com/2013/12/15/6003544/frost-sullivan-adoption-of-managed.html

9、Siemens launches managed security services model to help combatcyber threats,

(Dec., 22 @blackscreen)