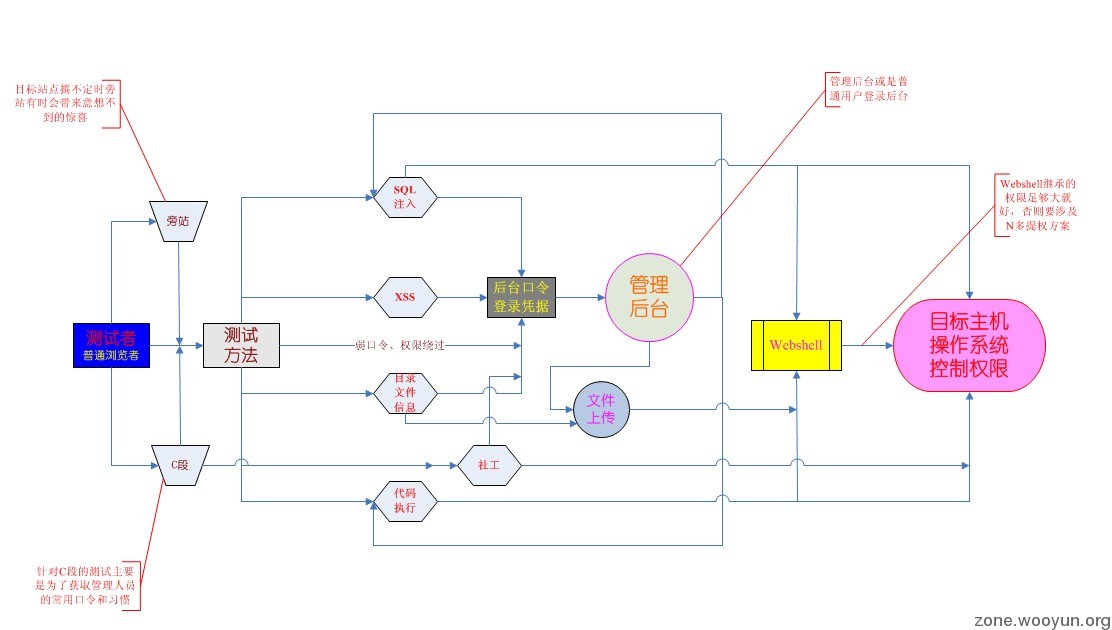

针对目标站点进行渗透测试的方法,目标:取得目标的操作系统控制权限(Windows:administrator、Linux:root)

伙伴们过来补充一下你们经常使用的其它方法吧!顺便纠正本文里面的错误。仅谈Web层面的哦,至于21、22、3306、1433、3389等的密码爆破或是XX溢出、ddos、cc……就不用讨论了。

1、SQL注入:(找管理后台用户密码,登录后台继续搞)

其它方案:

Access(一般而言这个只能搞出管理后台密码,没有什么可以提权的吧。后台要是可以执行SQL脚本的话可以导出IIS6的解析Shell吧);

MSSQL(SA权限的话xp..cmdshell直接执行命令,Dbowner的话可以寻找站点物理路径差异备份或log导出Shell。也可在取得shell后使用sa权限账号执行命令。);

MySQL(权限够大的话找站点物理路径into outfile/into dumpfile导出shell,取得webshell后考虑udf.dll、mix.dll提升权限);

Oracle(本人不才,没有使用Oracle提权成功的案例!);

其它数据库……(更不知道怎么搞,大牛补充。);

2、XSS:(一般而言就是取得管理员的cookie,之后后台找突破。)

其它方案:

没说你不可以弹窗让管理员填入他的密码,但是不管怎么样尽量悄悄的搞,不是所有的管理人员都是SB!

在对某系统比较熟悉的情况下,CSRF让管理员给你干活吧。

3、目录文件信息:(这个一般辅助测试,这些信息可以扩展你对整个系统的了解,有可能得到管理后台入口、敏感文件……)

说明:目录文件信息泄露可能是配置不当引起,也可能是目标站点的某些代码考虑不周导致的目录文件遍历、整站打包等。不过这两种情况都不多见,看人品了。这些都没有,上wwwscan扫一扫吧。

4、代码执行:(某些文件或容器的“特殊”功能,也包括文件包含式的执行)

说明:这个“特殊”功能一般都很牛X,轻则得一Shell,重则沦陷系统!像webdav这类的算什么呢?我说:我不知道,请问专业人士!

5、文件上传:(人品好的时候直接上传webshell,人品不太好的时候还可以传解析的shell、截断传shell、绕过JS验证传shell;人品不好的时候你就等着喝西北风吧!)

说明:有时候可以传了之后再改名的哦!文件上传的各类技巧貌似好多!

6、旁站:

说明:有时候搞目标站点搞不定,旁站搞定的时候才发现浪费了多少时间!

7、C段:

说明:目标搞不定,旁站也不行,那就搞进C段吧,会发现好多秘密!

8、社工:

说明:这是把万能的钥匙,搞的好的话可以开任意锁!保险箱也行哦!

9、提权:

说明:手段太多,不便一一说明,详见XX提权工具包……

我的思路太垃圾,看过的、路过的下面补充补充!

相关讨论:

1#

sdj (男人分三种,第一种是用假名牌来掩饰身份,第二种是用真名牌类衬托身份,而第三种,则是用身份来衬托身上的假名牌。) | 2013-12-27 20:19

目测对方cms,祭百度和谷歌神器"xxx cms 漏洞"

2#

RedFree (1:1 1-1-4102 |※(器杀制自) | 2013-12-27 20:22

@sdj 不错,我也常用此法!

3#

剑无名 | 2013-12-27 21:31

@RedFree @sdj 御剑cms指纹识别献上,不谢

4#

剑无名 | 2013-12-27 21:33

@RedFree 一般渗透啊,坑定先扫描端口。然后再搞web

5#

sky (()()()()()(等级:史上无敌最佳新人白帽子) | 2013-12-27 22:24

你这个图是用什么软件做出来的

6#

RedFree (1:1 1-1-4102 |※(器杀制自) | 2013-12-27 22:31

@sky 咋了,不好看明白?visio.

7#

RedFree (1:1 1-1-4102 |※(器杀制自) | 2013-12-27 22:47

@剑无名

+--------------------------主机信息判断--------------------------+ |Port:21、22、80、8080、139、445、1433、1723、3306、3389…… | |Windows/Linux:21、80、8080、1521、1723…… | |Windows:21、80、8080、139、445、1433、1723、3306、3389…… | |Linux:21、22、80、8080、1723、…… | | | |21:FTP/22:SSH/80(80):WEB/1433:MSSQL/1723:VPN/3306:MYSQL/3389/RDP| +----------------------------------------------------------------+

以上是否正确,还有其他非常常见的端口吗?

8#

also (我姓王名大锤) | 2013-12-27 23:09

@RedFree 1521,7001,

9#

RedFree (1:1 1-1-4102 |※(器杀制自) | 2013-12-27 23:20

@also 1521已有。

10#

剑无名 | 2013-12-28 00:20

@RedFree 443,有时候这个会是破口点

11#

剑无名 | 2013-12-28 00:22

@RedFree 上传的时候可以试试是否只验证了content-type

12#

Vigoss_Z | 2013-12-28 03:58

@RedFree 873、5432

留言评论(旧系统):