近来收到一封邮件试图钓我所在大学的大学帐号密码的邮件....思考了一会儿...想到了一个反制思路

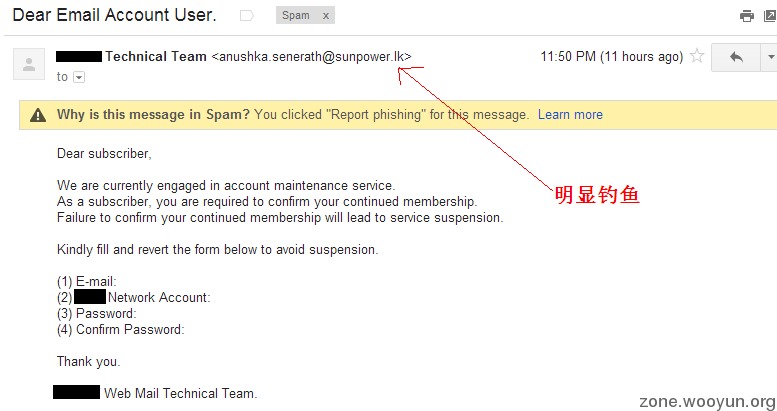

钓鱼邮件如图,学校名已和谐...

考虑如何反制,目标当然是获取攻击者的个人信息

个人想到的是如下的思路

回复一封如下的邮件

Dear Sir/Madam,

You can view my information at http://xxx.xxx/~username/password.txt

Best Regards,

Name....

xxx.xxx是学校配给我们的个人空间,面对这样一封回信,我期望攻击者会手贱点进去那个.txt的链接,因为“看起来”很安全

但是,利用.htaccess的rewrite我们可以把这个txt重定向到一个php,于是我们可以干一些猥琐的事情

首先是来源ip,考虑到攻击者挂代理访问,首先判断来源ip,如果不在学校以内,php进行死循环(这时在浏览器上的表现是不断加载但是加载不出来),从而逼迫攻击者怀疑是外网访问内网造成的高延迟从而脱掉攻击者的代理。

现在假设攻击者已然脱掉了代理,我们就可以记录下攻击者的真实学校内ip、UA、referrer等供分析的资料。但是,这并不是全部。

考虑到之前zone里面的那篇:注意,日站的时候请清理cookie或使用虚拟机,否则可被cookie追踪

cookie追踪的文章,php可以render一个html出来从而进一步追踪cookie从而获取更加敏感的攻击者用户名等信息

以上为思路,暂时还没做实验,各位大牛有什么更好的idea欢迎提出

相关讨论:

1#

xsser (十根阳具有长短!!) | 2013-10-17 12:08

1 很多钓鱼就是为了看你的账户是不是激活状态的 2 是可以这样进行反制,但是提示下,借助某些浏览器插件是可以绕过代理查找真实的ip的

2#

insight-labs (Root Yourself in Success) | 2013-10-17 13:34

关于钓鱼……有句很经典的话:There is no patch for stupidity

3#

risi | 2013-10-17 13:50

其实, 你可以挂一个探针的,

4#

ACGT | 2013-10-17 15:18

补充两个

1. 直接挂网马

2. 获取攻击者PC上所有网卡的IP:一段通过WebRTC获取客户端内网IP的js (无需java/ActiveX支持)

5#

Mr.x | 2013-10-17 17:22

既然都能利用.htaccess,为什么还要重定向?

6#

核攻击 (统治全球,奴役全人类!毁灭任何胆敢阻拦的有机生物!) | 2013-10-18 08:48

相当不错且猥琐的思路,手动赞!