RLO是微软的中东Unicode字符(Middleeast Unicode)中的一个,Unicode编码为0x202E,其作用是强制其后的字符变为从右到左的方式显示,一般用于中东语言(如阿拉伯语)的强制显示,但是在非中东语言中Explorer遇到此字符仍然是默认右-左显示,例如本來”setup-txt.exe”这样的文件名,在txt前面插入RLO控制字符之后变成”setup-exe.txt”。

日前,国外安全公司f-secure发现一个针对Mac系统的恶意软件(Backdoor:Python/Janicab.A. )使用了RLO方法,该恶意软件上周五被提交到VirusTotal上。

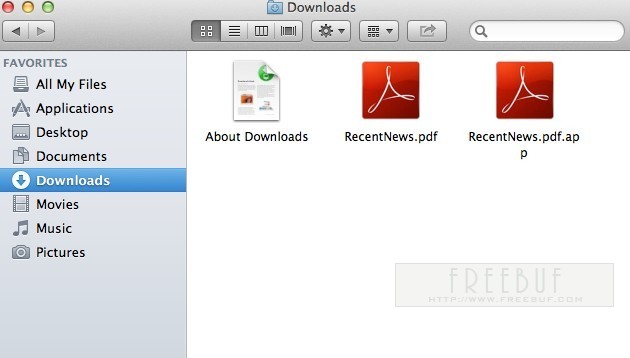

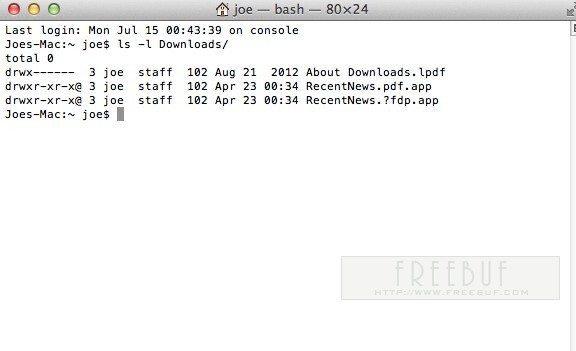

根据报告表示,恶意软件利用该方法来隐藏文件的真实扩展名,如Recent New.pdf.app。

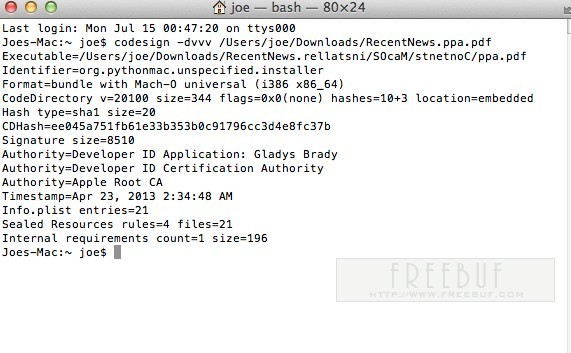

该恶意软件使用python编写,使用py2app打包,签名是苹果开发者的ID,跟之前symantec发现的OSX.Hackback木马相似。

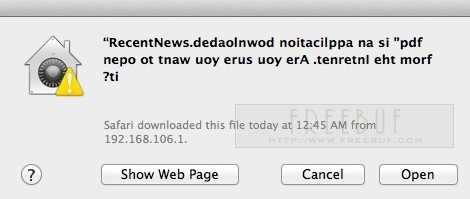

不过,由于文件中RLO字符的原因,OS X通常会弹出一个隔离通知的对话框。

这个恶意软件会通过一个诱饵文件执行,如下图:

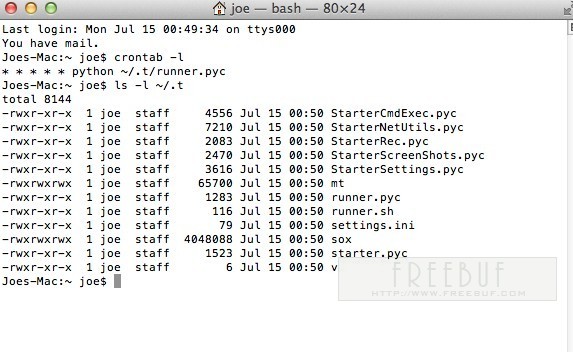

然后,它会创建一个cron,里面会定时执行一个脚本文件,运行和隐藏受感染用户主目录中的恶意文件。如下图:

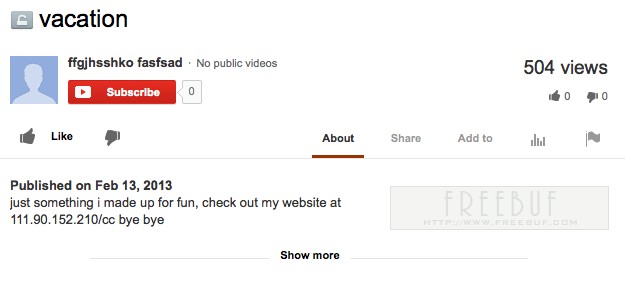

恶意软件会链接到以下页面,获取控制服务器的地址以及攻击者发送的指令:

http://www.youtube.com/watch?v=DZZ3tTTBiTs

http://www.youtube.com/watch?v=ky4M9kxUM7Y

http://hjdullink.nl/images/re.php

这些页面上都存在如下面一段字符串,恶意软件会解析其中的address:

just something i made up for fun, check out my website at (address) bye bye

这个YouTube页面如下:

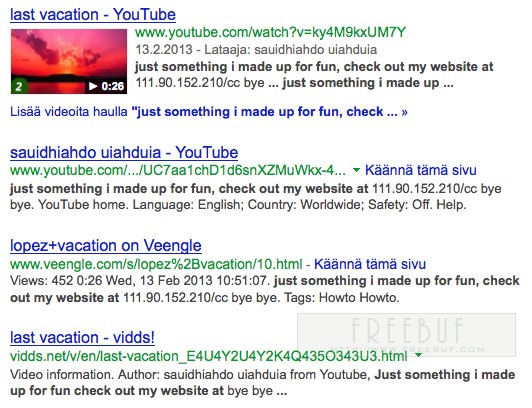

研究者在google搜索了该字符串,发现已经有很多网站被攻击者利用:

该恶意软件通过屏幕截图和音频记录(第三方软件SOX)等方式,将数据传送到C&C服务器。

更多关于RLO信息请参阅微软MSDN:http://www.microsoft.com/middleeast/msdn/control.aspx