在6月25日上午10点左右,韩国青瓦台网站(相当于美国白宫)遭黑客攻击,“黑客”在青瓦台网站首页发布红色文字消息,10时开始发布一条国际“黑客”团体“匿名者”的口号:“我们是‘匿名者’,我们是罗马军团,我们从不宽恕也不会忘记,世界等着我们。”这条信息附有一张韩国总统朴槿惠的照片,持续存在10分钟。

两家网站随后关闭并修复。当天,包括《朝鲜日报》在内的几家韩国主流新闻媒体网络以及执政党新国家党一些地方党部网站同样瘫痪。

利用漏洞入侵网站

在攻击发生后不久,YouTube网站上放出来了一段视频,显示了黑客入侵青瓦台的过程,没多久就被YouTube官网删除。根据视频显示,系统为Solars 10,并且在上面运行的应用是WebSphere WAS,攻击者利用该应用的WAS公告板中的文件上传\下载的漏洞入侵了该网站。

视频中显示了攻击者利用了“w3b_avtix”工具包进行入侵以及提权等操作,以下为被入侵网站列表:

| Org | Website |

|---|---|

| The Blue House | www.president.go.kr |

| The Office for Government Policy Coordination | pmo.go.kr/pmo_web/main |

| The Ministry of National Defense | www.mnd.go.kr |

| The NIS | www.nis.go.kr |

| Chosun Ilbo | www.chosun.com |

| Daegu Ilbo | www.idaegu.com |

| Maeil Shinmun | www.imaeil.com |

| Korea Press Foundation | www.kpf.or.kr/index.jsp |

| eToday | www.etoday.co.kr |

| Saenuri Party Seoul | seoul.saenuriparty.kr |

| Saenuri Party Gyeonggi-do | www.visiongg.com |

| Saenuri Party Incheon | www.hannaraincheon.or.kr |

| Saenuri Party Busan | busan.saenuriparty.kr |

| Saenuri Party Ulsan | ulsan.saenuriparty.kr |

| Saenuri Party Gyeongnam | gyeongnam.saenuriparty.kr |

| Saenuri Party Jeju | jeju.saenuriparty.kr |

| Saenuri Party Gyeongsangbuk-do | www.gbsaenuri.kr |

| Saenuri Party Gangwon | www.hangangwon.org/ |

DNS服务器的DDOS攻击:

遭到DDOS攻击的两个DNS服务器如下:

ns.gcc.go.kr [152.99.1.10] ns2.gcc.go.kr [152.99.200.6]

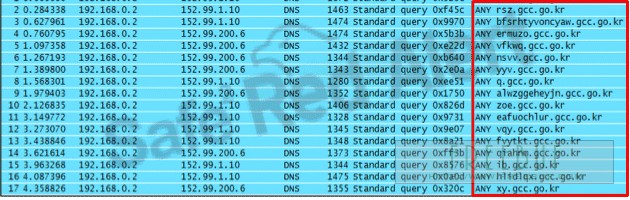

攻击者对这两台服务器发起了大量的查询请求,并且查询速度非常快,间隔非常短,每个查询的数据请求包非常大(1500字节),使得这两台服务器在短时间内负载急剧升高,下面的攻击报文显示了随机子域DNS查询的请求:

在用户的系统中发现的恶意软件如下:

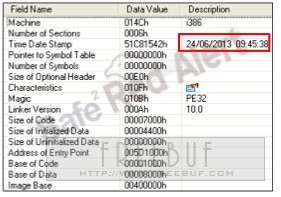

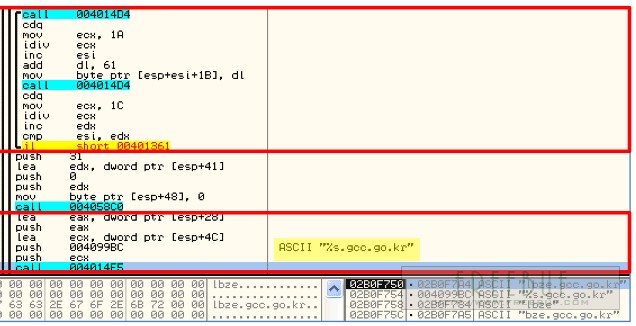

Red Alert team确定,该恶意软件创建时间是2013年6月24日,删除和执行时间是2013年6月25日上午10点。一旦该恶意软件被执行,它会创建一个UDP套接字以及修改目标服务器的DNS记录,并且创建两个线程循环执行操作。恶意软件会生成一个随机字符串,并将子域名优先设置为gcc.go.kr。

该恶意软件调用了内置的sendto函数创建一个数据包,然后重置所有连接,并循环以上这个过程。

[via tripwire]

相关讨论:

Done 2013-06-28 1楼

Filename MD5

wuauieop.exe F60935E852D0C7BCFFAA54DDA15D009A

这个忘了。。

思密达 2013-06-28

@Done 目测加壳思密达。。。

helen 2013-06-28 2楼

求下youtube上的那个视频

kor_1985 2013-06-29 3楼

求那个w3b_avtix工具包和漏洞CVE信息

日久生情 (1级) im a cook : p 2013-06-29 4楼

路过

直觉动物 (1级) 2013-06-30 5楼

求那个恶意软件

whitemonty (1级) 2013-06-30 6楼

求青瓦台网站权限

orz 2013-07-01 7楼

翻译的不准确啊,原文不是WAS的公告板,是 taking advantage of a Websphere Application Server (WAS) vulnerability, as well as a file upload/download vulnerability in a bulletin board.

todayis0day (1级) 2013-07-01

@orz

taking advantage of a Websphere Application Server (WAS) vulnerability, as well as a file upload/download vulnerability in a bulletin board.

翻译过来是:

利用了Websphere Application Server(WAS)的一个漏洞和公告板中的一个文件上传下载漏洞

估计是利用公告板的上传漏洞传文件,然后利用WAS的漏洞进行了提权。

global_hacker (3级) 2013-07-03 8楼

围观 路i过儿啦

习远平 (1级) 2013-07-07 9楼

哪位小哥给我发一份那个w3b_avtix工具包,咱家想试试·····