国外媒体再次抨击微软补丁评级,只能作为建议,不能作为圣经。

上周微软发布6月份补丁,其中MS13-051评级为为important,理由是该漏洞需要用户交互,并且目前发现被利用于攻击也仅限于东南亚。分析人员调查认为该漏洞最早在2009年10月已经被利用。

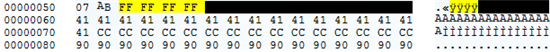

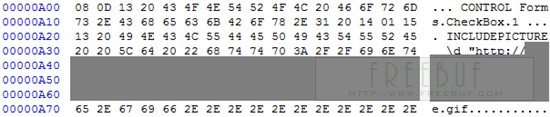

该漏洞主要影响office2003,以及for Mac的office 2011。更新版本的并未受影响。该漏洞CVE-2013-1331主要问题是Office处理PNG图片格式时,对其中一个数据块的长度的检查不正确,是一个典型的缓冲区溢出漏洞。

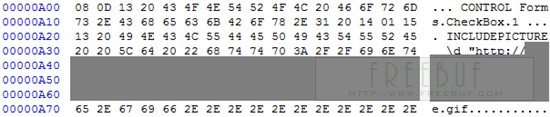

开始的时候研究者 Eric Romang发现,这个零日漏洞最早在今年2月份已经出现。他发现其中一个样本是针对越南的。恶意word文档内容是关于中国和菲律宾的领土冲突纠纷。恶意的PNG图片并未直接嵌入word里面,而是通过引用文件,从远程服务器导入。这个远程服务器放在好几个不同的域名下。

为了保持这个0day的隐秘性,攻击者还在服务器中设置了script,以避免PNG多次被导入同一个感染源。

微软公布了这些恶意域名:

hXXp://intent.nofrillspace.com/users/web11_focus/4307/space.gif

hXXp://intent.nofrillspace.com/users/web11_focus/3807/space.gif

hXXp://mister.nofrillspace.com/users/web8_dice/3791/space.gif

hXXp://mister.nofrillspace.com/users/web8_dice/4226/space.gif

hXXp://www.bridginglinks.com/somebody/4698/space.gif

hXXp://www.police28122011.0fees.net/pages/013/space.gif

hXXp://zhongguoren.hostoi.com/news/space.gif

下面看大牛如何发现分析最早攻击事件。

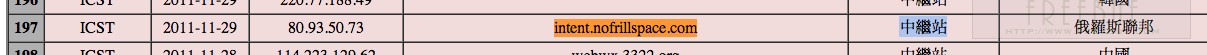

google大法:研究人员Eric Romang检查了3个恶意的域名,其中一个intent[.]nofrillsspace[.]com 是免费的web hosting,在2011年12月29日的一个google快照的excel文档中提到这个域名,当时的ip是80.93.50.73,是一个俄罗斯地址。当时已经提及该域名为恶意攻击活动的gateway,这个提供这个域名托管的免费web host的公司No Frill Space在2013年5月28日仍在运作。

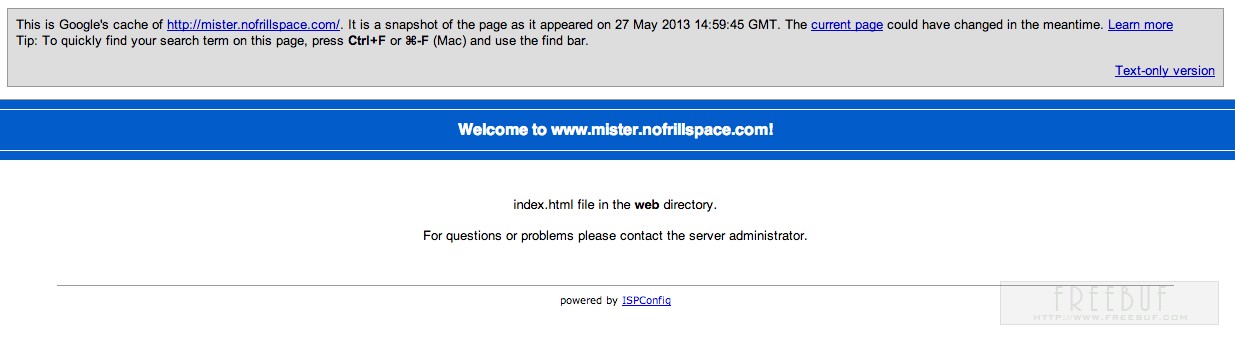

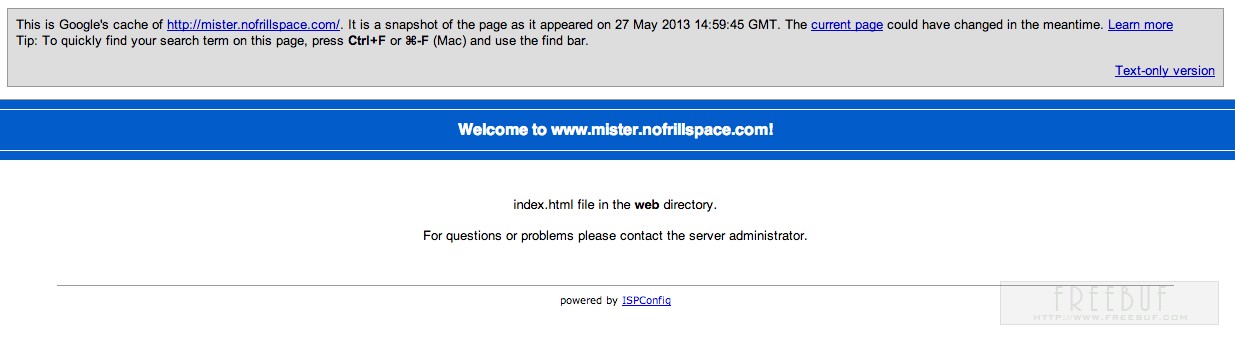

第二个恶意域名mister.nofrillspace.com,目前也已经无法访问,google快照显示在2013年5月27日。

第三个恶意域名www.bridginglinks.com,属于BRIDGING LINKS主机托管商,同样是free web hosting,目前该公司仍在运作,资料显示www.bridginglinks.com在今年5月21日时ip地址是85.17.143.51,位于荷兰。

在线检测网站历史大法,研究人员利用urlQuery http://urlquery.net/report.php?id=1808318 找到了2013年4月4日提到过bridginglinks的一个检测结果hXXp://www.bridginglinks.com/somebody/4698/vw.php 据研究者说这个路径跟微软提到的是一样的,用于避免恶意PNG被多次导入同一个源的script(avoid multiple times exploitation)。PS:可惜这个关键的一步,小编也没找到微软哪里有提及这个vw.php的路径信息。

研究人员再从在线检测网站Joe Sandbox 中找到一个hXXp://www.bridginglinks.com/somebody/4688/vw.php?i=b95146-8a76c6cb7d84148d95ab5a4921b3839c 从而获得了进一步信息包括:

一个样本名称:virus_suspected.doc

MD5值:714876fdce62371da08c139377f23d76

提交时间:2013年3月3日

文件大小:113.0 KB

然后利用该MD5值在VirusTotal中https://www.virustotal.com/en/file/f854f057c5b7e5e9f863d94d0c81c1f8a2f1eac34dae900da52f6cadf98d923a/analysis/ 发现2013年2月25日,名为VN h?c gì t? v? Philippines ki?n TQ的检测样本。文档翻译过来名为“VN learn from China’s conditions for Philippines”

最后,研究者经过进一步分析,发现了VirusTotal上另一个样本 (f85eaad502e51eafeae0430e56899d9b)在2009年10月28日被提交检测,在2009年10月27日创建的文档,重新检测实就被发现为CVE-2013-1331漏洞了。

First submission 2009-10-28 02:31:01 UTC ( 3 years, 7 months ago )

CreateDate2009:10:27 01:54:00

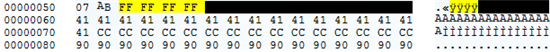

Hyperlinks[u'http://www.bridginglinks.com/webx3/3018/space.gif..............................................................................................................................................php?a=41977-9c477a3c3bf9724fbd985772f6c50ef0']

这个样本题为“The corruption of Mahathir”是一篇有关马来西亚政治家 Mahathir Mohamad 的文章。内容是改编自曼谷邮报的一个文章。从virustotal的分析信息看,这个样本同样跟www.bridginglinks.com有关。由此认为该漏洞在2009年10月已经开始被利用。

最后分享几个Eric Romang大牛的在线senbox网站:

Anubis

Comodo

HoneyProxy Client

Joe Document Dissector

JSUNPACK

malware tracker

Malwr

ThreatExpert

urlQuery

ViCheck.ca

Wepawet

详细分析原文:http://eromang.zataz.com/2013/06/13/ms13-051-cve-2013-1331-what-we-know-about-microsoft-office-zero-day/

[原文地址]

文章作者

cs24

上次更新

2013-07-08

许可协议

Nuclear'Atk(核攻击)网络安全实验室版权所有,转载请注明出处。