前言:

看了@g.r0b1n文章《浅谈内网渗透》抑制不住自己冲动的心情,写一篇《再谈内网渗透》,希望以后有朋友能更新《详谈内网渗透》 在我的脑子里面我始终认为,一次渗透至少要控制被渗透对象80%以上服务器才能算得上一次成功的渗透。希望朋友们能够多提宝贵意见。

正文:

我没有内网域里面某个机器的权限,我只有一个存在漏洞的web页面,而我的目的就利用这个存在漏洞的web入侵线上服务器,然后从IDC网络入侵到办公网,到了办公网络再入侵域控服务器,很多较大的互联网公司IDC内网与运维网相通的,然而运维内网一般包含在办公网络中。

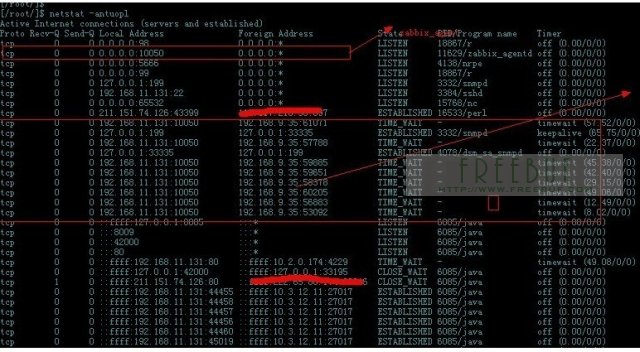

通过存在漏洞的web我成功有了一个linux服务器的shell,有了shell之后先别忙着搞,看看机器有没有什么监控及有无收集日志(如果有监控的话,废了半天劲找web漏洞拿到的shell被发现了这就蛋疼了)

Ls -al/etc/init.d 看看这里都有一些什么东西。ip信息以及连接信息很重要,这里返回的结果决定我下面该怎么走

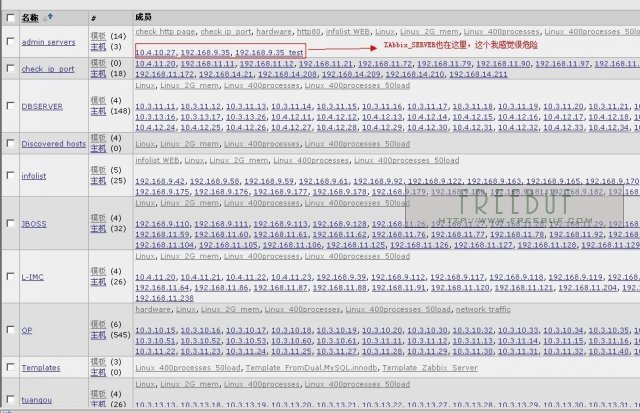

首先做一个简单的分析,上面看来有内网和外网两个IP,如果存在内网IP,我肯定首先去判断一下,这个内网究竟有多大,也许你会问我怎么判断?其实我也不知道怎么去判断,nmap扫吧。再看看端口开放的情况,这里有10050端口,是zabbix_agent 开放端口(看到这个最捷径的就是搞下zabbix_server)。如果没有zabbix,可以试试找找是否有puppet ldap 之类的东西。

Zabbix 这个是个很强大的监控工具,其中system.run 模块深受屌丝们的喜爱(反正我很喜欢),这个模块可以执行任意命令。Puppet 话说这个是一个管理配置文件的工具,但是其也可以执行任意命令(很多人喜欢用它来同步root密码)。Ldap 这玩意相当于windows的AD,当然还有其他的,我就不一一举例了。

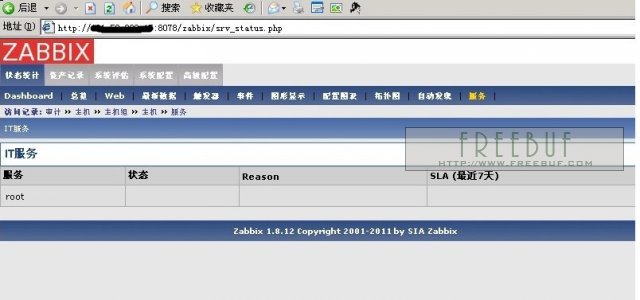

我的列子里面既然出现了zabbix,那么我就顺着搞zabbix_server的路子走下去。首先看看zabbix的配置文件,zabbix_server的ip就在配置文件里面(当然出来的IP也有可能是zabbix_proxy)确定zabbix web页面IP,运气好的话zabbix默认密码没有改,你就不用费那么大的劲了,直接登录添加一个监控项来执行我们的任意命令或者你也可以想办法获取zabbix_server的权限,如何获得权限,这是一个很复杂的过程,还得看具体情况;你可以解密你已有权限的这个服务器的shadow文件,你也可以装键盘记录。

这里提醒一句:

这里收集的任何密码保存起来,后面会很有用。

屌丝运气比较好,zabbix默认密码没有改,我可以直接登录:

下面是一个比较惊喜的画面:

至此线上的服务器我也算基本上控制了。下面是应该向办公网出发。到这里看last记录比较重要,连接服务器的IP不会是别人,肯定是来自公司,当然也有可能是外网,如果last记录显示的全部都是外网IP,你可以去找一个只有内网IP的服务器看last记录。确定办公网的IP段之后,接下来做的一件事情,我认为比较有意义,找一个与办公网相通的服务器做一个代理,具体可参照这里。办公网显然windows居多,没有这个代理干起活来还真不方便。

接下来扫描办公网IP段的端口,我首先会扫描1433端口,因为IT网络很多东西需要用到 sql server 数据库(当然还有很多其他端口都可以尝试),在扫描弱口令的时候就不要使用常规字典,常规字典成功率不会很高,可以用之前提到的收集来的密码做字典,也可以自己再加点字典。其实wooyun有一个非常完整的例子。

拿到第一台内网的windows服务器权限之后,还是提醒众屌丝们,别着急连上去,看看上面的服务,进程,计划任务 有没有什么登录监控,连接监控之类的东西,到这里被对方发现,前功尽弃,你会更蛋疼。得到一台内网windows服务器之后,首先要确定域的位置,及一些加域服务器的ip。我的思路是,域控服务器可能没有我们想象中的那么薄弱,我们可以找一个加了域的服务器下手(注意这里是服务器不是个人PC哦)要是域管理员也在线,那不是很方便就能得到域控服务器了嘛。确定完这些信息,任何一个密码收集起来保存好,包括登陆密码,怎么获得可以参照浅谈内网渗透一文。

接下来向目标出发,你可以尝试各种办法,可根据自己收集的相关密码去尝试各种登陆,这里要提的是处于内网的web一般比较薄弱,可以从web入手。

很不幸,我扫到了一个加域服务器sql server 弱口令,这个弱口令正是在我收集的密码当中,而且我进到服务器之后域管理员也在线处于断开状态,不用想太多,开个shift后门直接切过去,然后你想要的域控服务器就是你的了。

除此之外,有一个东西我觉得是非常好用的,无论是在办公网络还是IDC网络,远程管理默认密码,这样的东西因为完全处于内网再加上比较懒的缘故,很少有人记得去改默认密码(不管你信不信,反正我是信了,但是这里有一个弊端就是要重启服务器才能获得权限,如果是windows的话,还得要一个PE),*重启有风险,操作需谨慎*

后记:

拿到郁控服务器之后,不妨dump所有域成员的hash出来,可参照这里。有了这些,可以登录邮箱,很多信息都在邮箱里面的。

祝各位大牛,屌丝们 RP暴涨。

留个微博交流:

摘自:http://www.freebuf.com/articles/system/8726.html

网友讨论:

fake 2013-04-18 1楼

好文

张学友 2013-04-18 2楼

厉害啊,我的新单曲要发行了

暴龙哥 2013-04-18 3楼

域控服务器可能没有我们想象中的那么薄弱,我们可以找一个加了域的服务器下手(注意这里是服务器不是个人PC哦)要是域管理员也在线,那不是很方便就能得到域控服务器了嘛。

这样的思路很赞!

文章还有不少外链技术文,一个字,很赞。

期待各种又谈内网渗透、也谈、谈谈谈

adm1n 2013-04-18 4楼

“这里收集的任何密码保存起来,后面会很有用。”确实如此。

暴龙哥 2013-04-18

@adm1n 其实通常会用什么保存这些收集到的数据呢?一般我用记事本,但是往往显得很凌乱,不好检索,如果涉及到内容多,有图表那更麻烦。求推荐好工具,记录入侵过程收集的数据。

123 2013-04-18 5楼

"一次渗透至少要控制被渗透对象80%以上服务器才能算得上一次成功的渗透"

我觉得只要搞定目标就算成功了

有些内网,很变态,服务器全是linux自己定制的,内网很大,没有域环境,很多vlan

访问设置很严格,再变态的比如rsa认证,这时只要能在内网穿梭找到并搞定目标就很不错了

kbc0ld (1级) 2013-04-18

@123 内网拼的是耐性,耗得是时间,要耐得住寂寞

kbc0ld (1级) 2013-04-18 6楼

“一次渗透至少要控制被渗透对象80%以上服务器才能算得上一次成功的渗透”?

控制多少机器不重要,控到有用的才行,或许你控制了99%的机器,但是我需要的就在那1%,一样不算成功

123 2013-04-18

@kbc0ld 说到点上了

乔大爷 2013-04-18 7楼

[本楼已和谐]

小编注:任何原创作者都是我们重点保护的对象,所以如果评论中出现任何恶意社工、无端的语言攻击,我们一律和谐评论甚至追加处罚。与人玫瑰,手留余香,希望大家能够理性对待Freebuf评论文化。

V字仇杀队 2013-04-18

@乔大爷 你行你发啊,sb

sniperhk 2013-04-18 8楼

虽然写的不是很详细,但是比那个复制粘贴一排命令就当文章的好多了

金三胖 2013-04-18 9楼

文章前面不错,后面扯淡,人人都能有这么好的RP直接抓到域管理员?

根本是不能通用的方法,没太大意义

留言评论(旧系统):