准确的说,这个漏洞是捡到的。

起先是乌云有人发了个帖子:

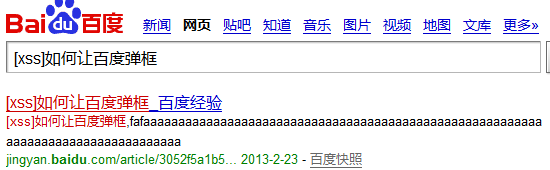

百度的一个XSS,被删除后,可惜快照还在

梦想肥羊 (www.yangknow.com) | 2013-03-24 13:52

快照一样弹弹框

http://cache.baiducontent.com/c?m=9f65cb4a8c8507ed4fece763104e8c3a4c1fd33f2bd7a7452c8fc50f84642c101a39fee867644b558d92616603a84908eda33522300324b691c38d1edcb8c6222b8b2623706bdc074d8d0dea960673ce6ad11bfeaf68f0caf725e0dac5d2af4323be44717a&p=9a7ae715d9c340ab09b6ca2d0215d377&newp=cb79dd1b86cc41ae5cafc7710e1297305c5bc4387ebad11f7b96&user=baidu&fm=sc&query=XSS+%B5%AF%BF%F2&qid=&p1=1

根据百度快照内容可以看出,是 0x0f3r 在 2013-02-22 05:03 发现的,然后不知为何给删除了(标题为:[xss]如何让百度弹框,可笑的是,有几个站点采集百度经验内容,然后这些站点也被XSS了……)。

然后顺藤摸瓜的研究了下,发现百度尚未修补。

漏洞成因很简单,这里大概的写一下过程吧……

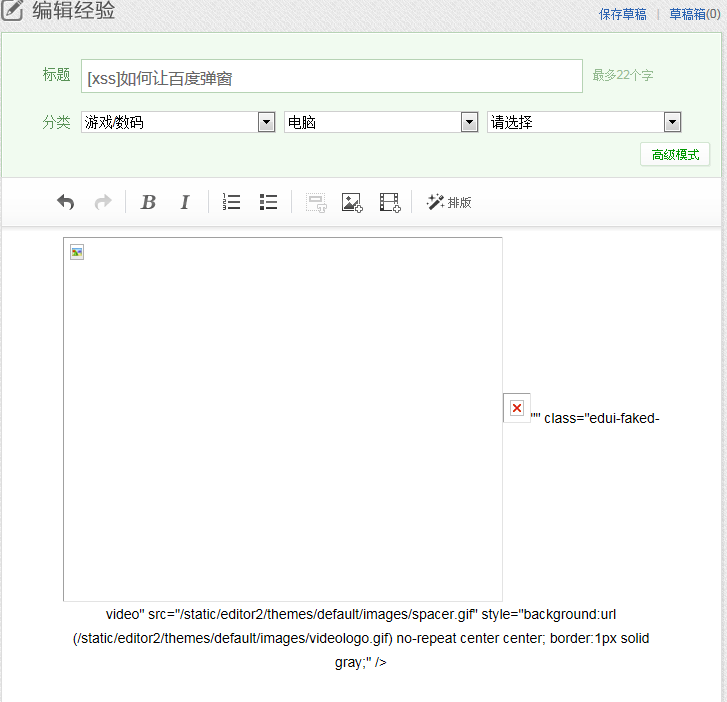

目测是插入视频没过滤,插入视频地址无任何过滤导致。

漏洞展示代码:

<embed width="440" height="365" allowscriptaccess="never" menu="false" loop="false" play="true" wmode="transparent" src="http://player.56.com/v_ODY5ODgzMTE.swf"><img src=# onerror=alert(/lcx.cc/)>" pluginspage="http://www.macromedia.com/go/getflashplayer" type="application/x-shockwave-flash">

利用起来相当的简单,登陆你的百度账号,去百度经验发新帖,流程如下:

插入视频地址填写:

http://player.56.com/v_ODY5ODgzMTE.swf"><img src=# onerror=alert(/lcx.cc/)>"

编辑内容的时候也会执行。

然后提交发布内容,会进入审核状态。

此时你可以点击预览查看,预览同样也执行……

审核成功的,就不演示了,也是一样执行。

已提交给百度厂商,等待修复中。

2013-3-24 14:33:28 补充:

原来这个漏洞早在之前已有人提交到乌云了:百度经验存储型Xss跨任意用户

好吧,当我没说……

留言评论(旧系统):