国外大牛人肉定向攻击远控PlugX开发者全过程分析

上周已经报道过趋势报告的PlugX远控工具被用于定向攻击的事件(http://www.freebuf.com/news/5607.html)。国外大牛继续发力,人肉追踪了PlugX RAT的作者。

labs.alienvault.com公司在过去几个月已经监控到一些针对西藏分子的钓鱼邮件攻击活动,主要利用Microsoft Office的漏洞CVE-2012-0158,当用户打开这些攻击邮件附件时,就会因为CVE-2012-0158漏洞中招,并下载三个文件:Nvidia执行文件NvSmart.exe,DLL文件 (NvSmartMax.dll) 和一个二进制文件(boot.ldr)。

赛门铁克也曾经分析报道过:http://www.symantec.com/connect/blogs/tibetan-themed-malware-subverts-legitimate-application。

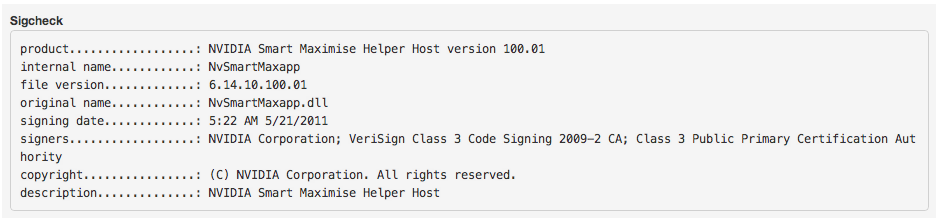

似乎NvSmart.exe文件是被Nvidia签名的,有些Nvidia应用会用到这文件。一旦执行,就会导入DLL文件NvSmartMax.dll,而这个dll文件是黑客修改过的,会执行boot.ldr文件内的二进制代码,即真正的恶意代码。因为NvSmart.exe被配置为开机启动,而且又有数字签名,因此它可以绕过检测。从而使得恶意代码可以在系统启动时被执行。

研究人员经常在boot.ldr文件里发现了名为PlugX的远控工具。研究人员一直跟踪这些PlugX二进制文件,从中提取了一些调试路径:

Hash: c1c80e237f6fbc2c61b82c3325dd836f3849ca036a28007617e4e27ba2f16c4b Debug Path: d:\work\plug4.0(nvsmart)(sxl)\shellcode\shellcode\XPlug.h Compilation date: 6/17/2012 16:44:58 Hash: 1a091c2ddf77c37db3274f649c53acfd2a0f14780479344d808d089faa809a_HHDL’s Birthday Celebration.doc Debug Path: d:\work\Plug3.0(Gf)UDP\Shell6\Release\Shell6.pdb Compilation date: 6/17/2012 16:44:58 Hash: 42813b3a43611efebf56239a1200f8fc96cd9f3bac35694b842d9e8b02a Debug Path: d:\work\plug4.0(nvsmart)\shellcode\shellcode\XPlug.h Compilation date: 5/26/2012 7:16:08 Hash: 28762c22b2736ac9728feff579c3256bd5d18bdfbf11b8c00c68d6bd905af5b8 Debug Path: d:\work\plug3.1(icesword)\shellcode\shellcode\XPlug.h Compilation date: 6/14/2012 6:06:00

于是研究人员继续从收集到的恶意文档里,找寻这些不同版本的PlugX。结果发现了这次人肉的关键线索“WHG”

Hash: 3b01677582e7a56942a91da9728c6251- financial_report.exe Debug Path: C:\Users\whg\Desktop\Plug\FastGui(LYT)\Shell\Release\Shell.pdb Compilation date: 6/17/2012 16:44:58 Hash: 60ee900d919da8306b7b6dbe7e62fee49f00ccf141b2e396f5a66be51a00e34f Debug Path: C:\Documents and Settings\whg\\Plug\FastGui(LYT)\Shell\Release\Shell.pdb Compilation date: 2012-03-12 07:04:12 Hash: c00cd2dcddbb24383a3639ed56e68a24dc4561b1248efa4d53aa2b68220b4b2a Debug Path: C:\Users\whg\Desktop\Plug\FastGui(LYT)\Shell\Release\Shell.pdb Compilation date: 3/12/2012 14:23:58

很明显是Windows XP、Windows 7系统下的用户名。于是研究人员顺藤摸瓜,查找有类似调试路径信息的二进制文件,研究人员在无花果-编程驿站www.cnasm.com找到了一个名为SockMon的软件(网络监视工具)。

C:\Users\whg\Desktop\SockMon2011\SockMon\UnitCache.pas c:\Documents and Settings\whg\SockMon2010\RunProtect\Release\RunProtect.pdb c:\Documents and Settings\whg\\SockMon2010\SmComm\Release\SmComm.pdb

还有一个名为vtcp开发包(http://www.cnasm.com/vtcpsdk/)的库文件的debug路径

C:\Users\whg\Desktop\vtcp11.0lib\vtcpT0\UnitMain.pas

(当然这个关键的一步,关联起来似乎有些牵强,比较结合国情看,刚好有个叫WHG的人也不是不可能。)

通过软件所在网站cnasm.com找到了以下联系信息:

email:whg0001 at 163.com QQ:312016

研究人员继续人肉发现chinansl.com在2000年的注册信息:

Domain Name : chinansl.com PunnyCode : chinansl.com Creation Date : 2000-08-08 00:00:00 Updated Date : 2012-02-29 11:26:22 Expiration Date : 2013-08-08 00:00:00

登记信息:

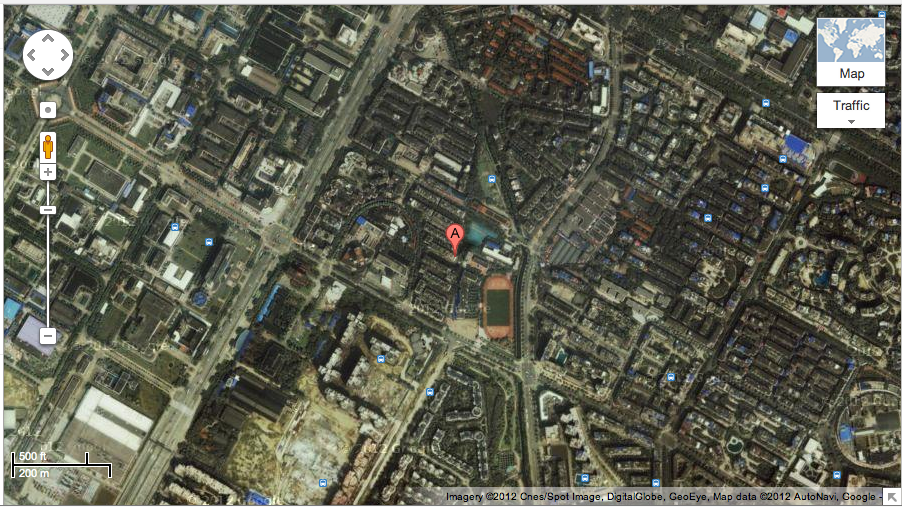

Organization : chinansl technology co.,itd Name : lishiyun Address : Room E8BC , XiangFu Garden , 3rd Southern portion of 2nd ringroad , Chengdu , Si City : chengdushi Province/State : sichuansheng Country : china Postal Code : 610041 Administrative Contact: Name : Organization : chinansl technology co.,itd Address : City : chengdushi Province/State : sichuansheng Country : china Postal Code : 610041 Phone Number : Fax : 086-028-85459578 Email : whg0001@163.com 公司情况: Company Name: CHINANSL TECHNOLOGY CO.,LTD. Address: Chengdu National Information Security Production Industrialization Base , 2nd Floor ,No.8 Chuangye Road Telephone: 02866853362 Custom Code: 5101730218773 Company Code: 730 Account-opening Bank: Xisanqi Sub-branch, Beijing Branch, Bank of China Account Name: Beijing Lingtong Economic Consulting Co., Ltd Account Number: 813715881608091001

研究人员还翻了nfocus的05年的一个老帖子–《国内知名黑客人物与安全界高手联系方法》上面写道:

whg:whg0001@263.net 游民 病毒高手 对病毒很有研究的

甚至在CSDN网站上找到了whg0001的大头照。

(可能研究人员也觉得通过whg来关联有点牵强)

于是研究人员在更多的远控软件PlugX样本中发现了以下debug信息:

i:\work\plug2.0()\shellcode\shellcode\XPlug.h

以及一个url:

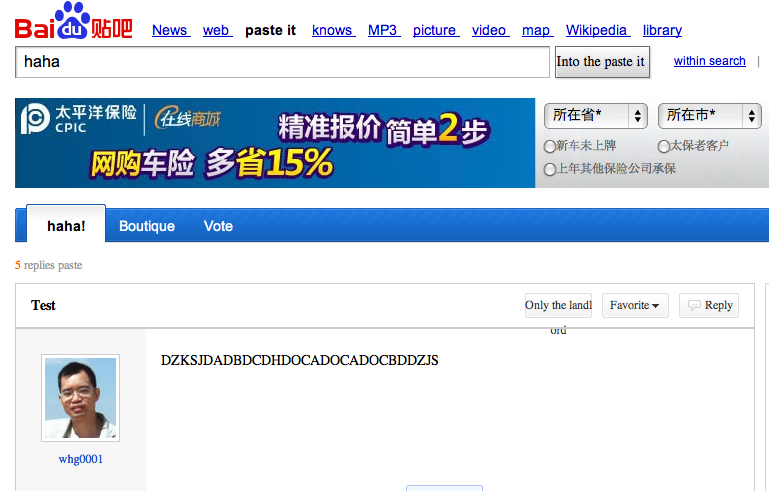

http://tieba.baidu.com/f?kz=866965377

打开后看到whg0001在2010-08-21 15:27的发了几个字符。如图:

最后研究人员表示:以上举证起码证明whg跟PlugX开发有关。

以上内容摘自:http://www.freebuf.com/articles/others-articles/5718.html

原帖评论:

chengdu 2012-09-20

whg大牛??

好像在成都开发某杀软的公司上班。

ss 2012-09-20

是真的,给 国 —a开发的。

icybin 2012-09-20

这社工的水平不一般,赞

Mqingluan (1级) 2012-09-20

高手的社工。。

熊小喵 (1级) 2012-09-20

博客和空间东西都删的差不多了,大牛是有意暴露还是没做好防身。。。

Noname 2012-09-20

换昵称是多么的重要…

g.r0b1n (8级) 某乙方渗透测试工程师 2012-09-20

推测:国人看到了无花果的VTCP项目,于是就直接拿过来用在了PlugX,如果真是本人开发,敏感的关键字必然会过滤掉。而且看了人肉的文章后,老外也不是百分百确定,只是将二者简单联系起来,咋一看让人觉得就是如此,可事后仔细推敲下,若干关键地方实在无法说通。当然你可以认为就是无花果,但是一个软件高手会犯如此低级错误?

PS:话说vtcp真是一个好东西(看了csdn上的博客后我是这么认为),如果把这技术在其他软件上实现,比如用于文件下载,用于类似P2P方式的文件共享,真的很不错!

aaa 2012-09-21

一些有意无意留标记的所谓牛人们注意了,也许某次国外旅游啊什么的你就回不来了。

xxoxx 2012-09-22

说真的,没看出牛在哪儿,这玩意,之前已经被用了N次了,就是那些写软件的不长记性,非要放在桌面。哦,欧若拉不算

badbad (1级) 2012-09-23

这个要和谐,大家都懂的

慕容冰 (1级) 2012-09-27

游戏人生

Track (1级) 2012-10-23

经常在调试软件的时候发现这类路径

814ckhum0r 2012-10-23

说实话 思路上面没觉得多牛x。。 还不如国内的小黑

xxxx基地原来有写马的 呼呼。。

global_hacker (3级) 2012-10-24

我 戳 杀软 公司的 ???

追踪PlugX Rat作者

若干天前,趋势科技发布了一些关于PlugX的信息(RAT的一种新版本)。最近几个月以来我们一直在追踪一群人,他们使用PlugX RAT来攻击不同的目标,尤其是日本、台湾、韩国以及西藏的组织和个人。

本文将着重讲解我们从攻击样本中提取出来的情报信息以及我们如何利用这些信息来追踪RAT的作者,该作者很有可能也参与了这些攻击事件。

在过去的几个月中我们看到了一些使用微软Office溢出攻击(CVE-2012-0158)针对西藏目标发起的钓鱼活动,其中用到的Office恶意文档使用了这样的技巧:恶意样本下载下来的是一个NVIDIA正常文件(NvSmart.exe)、一个DLL(NvSmartMax.dll)以及一个二进制文件(boot.ldr),赛门铁克公司有解释过这种技术。

因为正常的NvSmart.exe是NVIDIA应用程序的一部分,所以就如我们所看到的一样,这个文件拥有NVIDIA的数字签名。一旦NvSmart.exe执行起来,就会加载NvSmartMax.dll。攻击者下载了一个修改过的NvSmartMax.dll文件,该DLL文件会执行boot.ldr中包含的恶意代码。

由于NvSmart.exe被设置成开机自启动并且拥有合法的数字签名,它会绕过操作系统的一些限制并且恶意代码在系统启动时也会一同被执行。一旦攻击样本执行起来,就如我们在过去几年中看到的常用攻击手法一样,一个诱饵文件展示在用户面前。下面是攻击者使用的诱饵文件中的一个例子:

很巧的是我们在大部分boot.ldr文件中发现了叫做PlugX的RAT版本。在几个月前我们最初开始调查之时,我们发现在一些PlugX二进制文件之中我们可以提取出这样的调试路径:

Hash: c1c80e237f6fbc2c61b82c3325dd836f3849ca036a28007617e4e27ba2f16c4b Debug Path: d:\work\plug4.0(nvsmart)(sxl)\shellcode\shellcode\XPlug.h Compilation date: 6/17/2012 16:44:58 Hash: 1a091c2ddf77c37db3274f649c53acfd2a0f14780479344d808d089faa809a_HHDL's Birthday Celebration.doc Debug Path: d:\work\Plug3.0(Gf)UDP\Shell6\Release\Shell6.pdb Compilation date: 6/17/2012 16:44:58 Hash: 42813b3a43611efebf56239a1200f8fc96cd9f3bac35694b842d9e8b02a Debug Path: d:\work\plug4.0(nvsmart)\shellcode\shellcode\XPlug.h Compilation date: 5/26/2012 7:16:08 Hash: 28762c22b2736ac9728feff579c3256bd5d18bdfbf11b8c00c68d6bd905af5b8 Debug Path: d:\work\plug3.1(icesword)\shellcode\shellcode\XPlug.h Compilation date: 6/14/2012 6:06:00

看起来似乎存在好几个版本的RAT,并且如果你仔细研究这些RAT你会发现各个版本都有一些变化以及一些新特性。

我们在所收集的样本中进行了进一步的查找,看看除了已有的恶意文档下载下来的PlugX之外,是否能够找到其他样本程序。结果我们发现了一些其他的样本:

Hash: 3b01677582e7a56942a91da9728c6251- financial_report.exe Debug Path: C:\Users\whg\Desktop\Plug\FastGui(LYT)\Shell\Release\Shell.pdb Compilation date: 6/17/2012 16:44:58 Hash: 60ee900d919da8306b7b6dbe7e62fee49f00ccf141b2e396f5a66be51a00e34f Debug Path: C:\Documents and Settings\whg\\Plug\FastGui(LYT)\Shell\Release\Shell.pdb Compilation date: 2012-03-12 07:04:12 Hash: c00cd2dcddbb24383a3639ed56e68a24dc4561b1248efa4d53aa2b68220b4b2a Debug Path: C:\Users\whg\Desktop\Plug\FastGui(LYT)\Shell\Release\Shell.pdb Compilation date: 3/12/2012 14:23:58

就如我们所看到的一样,在这些样本中提取出来的调试路径似乎更加有意思了,因为这些路径中包含着一个叫做whg的用户名。这里有两种形式的路径:“C:\Documents and Settings\whg\”和“C:\Users\whg\” ,极有可能在第一种情况下作者使用的是Windows XP而在第二种情况下作者使用的是Vista或者Windows 7。

有了这些信息,我们开始搜索包含类似调试路径的二进制文件。结果我们找到了一个叫做SockMon的程序,同时我们顺着找到了http://www.cnasm.com/view.asp?classid=49&newsid=320以及http://www.cnasm.com/view.asp?classid=49&newsid=315

我们在不同版本的SockMon程序中找到了如下的调试路径:

C:\Users\whg\Desktop\SockMon2011\SockMon\UnitCache.pas c:\Documents and Settings\whg\SockMon2010\RunProtect\Release\RunProtect.pdb c:\Documents and Settings\whg\\SockMon2010\SmComm\Release\SmComm.pdb

同时我们还找到了一个叫做vtcp的程序库(http://www.cnasm.com/vtcpsdk/),其中包含的调试路径是:

C:\Users\whg\Desktop\vtcp11.0lib\vtcpT0\UnitMain.pas

你是否对这些信息感到很熟悉呢?看起来whg编译了这些程序并且他还运行着一些配置这不同路径信息的机器,对应我们在PlugX中发现的调试路径。如果我们研究一下cnasm.com我们会得到如下的联系信息:

email: whg0001 at 163.com QQ: 312016

这个邮件地址与我们在一些RAT样本的调试路径中找到的用户名是一样的。接下来看看我们找到关于whg0001 at 163.com的信息,这个邮件地址早在2000年被用来作为域名chinansl.com的管理员联系方式:

Domain Name : chinansl.com PunnyCode : chinansl.com Creation Date : 2000-08-08 00:00:00 Updated Date : 2012-02-29 11:26:22 Expiration Date : 2013-08-08 00:00:00 Registrant: Organization : chinansl technology co.,itd Name : lishiyun Address : Room E8BC , XiangFu Garden , 3rd Southern portion of 2nd ringroad , Chengdu , Si City : chengdushi Province/State : sichuansheng Country : china Postal Code : 610041 Administrative Contact: Name : Organization : chinansl technology co.,itd Address : City : chengdushi Province/State : sichuansheng Country : china Postal Code : 610041 Phone Number : Fax : 086-028-85459578 Email : whg0001@163.com

在这个链接中你可以找到更多关于该公司的信息,大致如下:

Company Name: CHINANSL TECHNOLOGY CO.,LTD. Address: Chengdu National Information Security Production Industrialization Base , 2nd Floor ,No.8 Chuangye Road Telephone: 02866853362 Custom Code: 5101730218773 Company Code: 730 Account-opening Bank: Xisanqi Sub-branch, Beijing Branch, Bank of China Account Name: Beijing Lingtong Economic Consulting Co., Ltd Account Number: 813715881608091001

从我们上面所收集的信息来看,这应该是一个和安全产业相关的中国公司;当然,我们还发现了一款叫做Parent Carefree Filter的软件:

publisher…………….: CHINANSL product………………: Parent Carefree Filter internal name…………: FamHook file version………….: 3, 0, 0, 1 original name…………: FamHook.dll copyright…………….: CHINANSL description…………..: Parent Carefree Filter

在这个软件中我们又看到了类似的调试路径信息:

c:\Documents and Settings\whg\Pnw(all)\Pc()\FamHook\Release\FamHook.pdb

你可以找到Chinansl在2000年发布的一些公告:

CHINANSL Security Advisory(CSA-200110) Tomcat 4.0-b2 for winnt/2000 show “.jsp” source Vulnerability CHINANSL Security Advisory(CSA-200011) PHP AND APACHE Vulnerability CHINANSL Security Advisory(CSA-200012) Ultraseek Server 3.0 Vulnerability CHINANSL Security Advisory(CSA200013) IBM WCS local user exceed his authority to access another file CHINANSL Security Advisory(CSA-200105) Tomcat 3.0 for win2000 Directory traversal Vulnerability CHINANSL Security Advisory(CSA-200106) JavaServer Web Dev Kit(JSWDK)1.0.1 for win2000 Directory traversal Vulnerability CHINANSL Security Advisory(CSA-200108) Tomcat 3.2.1 for win2000 Directory traversal CHINANSL Security Advisory(CSA-200107) IBM WCS 4.0.1 + Application Server 3.0.2 for Solaris 2.7 show “.jsp” source Vulnerability. CHINANSL Security Advisory(CSA-200109) Tomcat 4.0-b1 for winnt/2000 show “.jsp” source Vulnerability.

我们在互联网上找到了一些关于whg0001的一些引用信息:

https://www.xfocus.net/bbs/index.php?act=ST&f=1&t=54500

http://bbs.krshadow.com/thread-58032-1-1.html

他被描述为精通汇编语言的病毒专家,你还可以从他的CSDN账户信息中看到他的照片:

到了这里你也许会想我们不能仅仅因为程序中存在的一些调试路径而指控whg与PlugX RAT有针对性的活动有关。我们可以这样吗?

好了,让我们来看最后一点。在我们搜索了更多版本的PlugX RAT之后我们发现了这样的两个样本:

2ba7f1cc1f46a17ccfbef6b327d8c4e47f9d56922debcad27e5db569f4cf818d 51e50d810172591ee04e12cfce0792f3154356588eacadc01288e3a4fda915fb

他们包含这样的调试路径

i:\work\plug2.0()\shellcode\shellcode\XPlug.h

以及如下的URL地址

http://tieba.baidu.com/f?kz=866965377

这个URL地址似乎是用来做测试或者是检测连通性的。但是当你打开这个URL的时候你会惊奇的发现如下的画面:

你对这个人熟悉吗?

基于我们所搜集的信息,可以说此人就是PlugX RAT的幕后积极开发人员。同时可以猜测他还有可能参与了一些其他活动,因为“d:\work\plug4.0(nvsmart)\shellcode\shellcode\XPlug.h” 告诉我们他知道RAT将会通过NvSmart技术来用于一些钓鱼活动。

根据这里的研究信息可知,该恶意软件的一个早期版本(也被称为Thoper/Tvt/Sogu)在2011年被用于破坏韩国的SK通讯公司。

原文:Tracking down the author of the PlugX RAT

以上内容转自:http://www.programlife.net/tracking-down-the-author-of-the-plugx-rat.html

原帖评论:

最弱网 2012年9月21日23:37 | #1 回复 | 引用 太专业!L

TekTea 2012年9月22日00:37 | #2 回复 | 引用 汗,这个算是通缉吗?你是做防病毒和信息安全方面的研究?

代码疯子 回复:

09月 22nd, 2012 at 09:03

@TekTea, 只是追踪下作者的信息吧……我是搞这方面研究的

lfsfxy9 回复:

09月 26th, 2012 at 20:42

@代码疯子, 擦,牛人啊。

真是领域专家!

Drizzt 2012年9月26日13:53 | #3 回复 | 引用 一个邮箱引发的血案:)

代码疯子 回复:

09月 26th, 2012 at 21:33

@Drizzt, 调试路径把whg出卖了,以前分析样本的时候也遇到过类似的情况,不过不是用户名,而是一些文件夹的名字。

whg 2012年10月17日13:48 | #4 回复 | 引用 无花果压力山大啊

折腾熊 2012年11月12日11:23 | #5 回复 | 引用 很强大。学习了。

大牛的资料:WHG(无花果), QQ: 312016,Email:whg0001⊙163.com,http://www.cnasm.com/(无花果-编程驿站),Blog:http://blog.csdn.net/whg0001/

留言评论(旧系统):