昨日消息,Inj3ct0r团队称已经成功黑进了ExploitHub.com网站,盗取了价值$242333的私有漏洞利用代码。Inj3ct0r团队(www.1337day.com)相信各位看官都不陌生了,提供0day漏洞的集散地。

ExploitHub(www.exploithub.com)NSS Labs建立的漏洞中心。NSS Labs是全球最知名的独立安全研究和评测机构,各安全产品厂商往往都以通过NSS Labs的测试为荣。

一家是民间团体,一家是正规军,两家都是手持零日漏洞利器的团队,如今似乎就打起来了。

1:扫描Exploithub.com网站 2:发现CMS Magento eCommerce Software的安装接口 https://www.exploithub.com/install/ --》重新安装了该CMS 3:上传shell级的phpinfo 4:备份所有文件和数据库,并且进行下载操作 5:提权

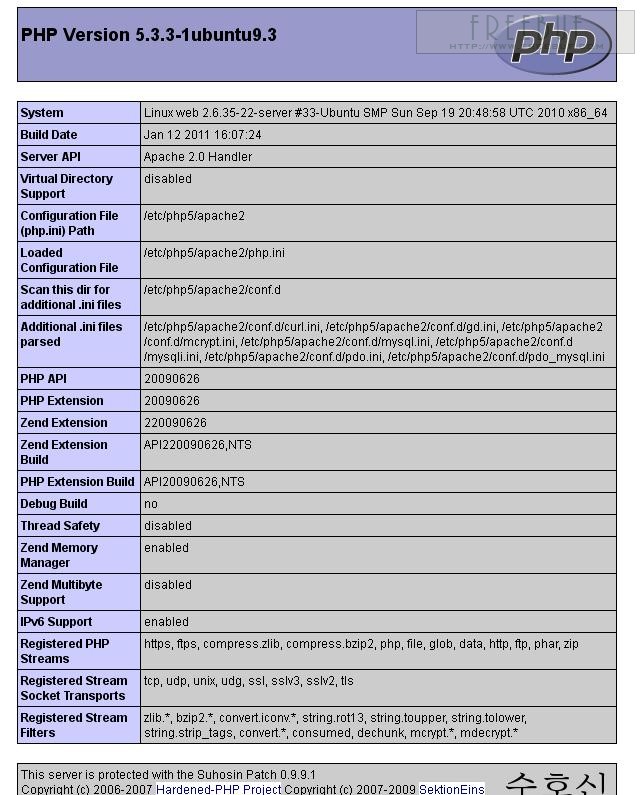

Inj3ct0r还提供了一个PHPinfo证明他们的入侵:

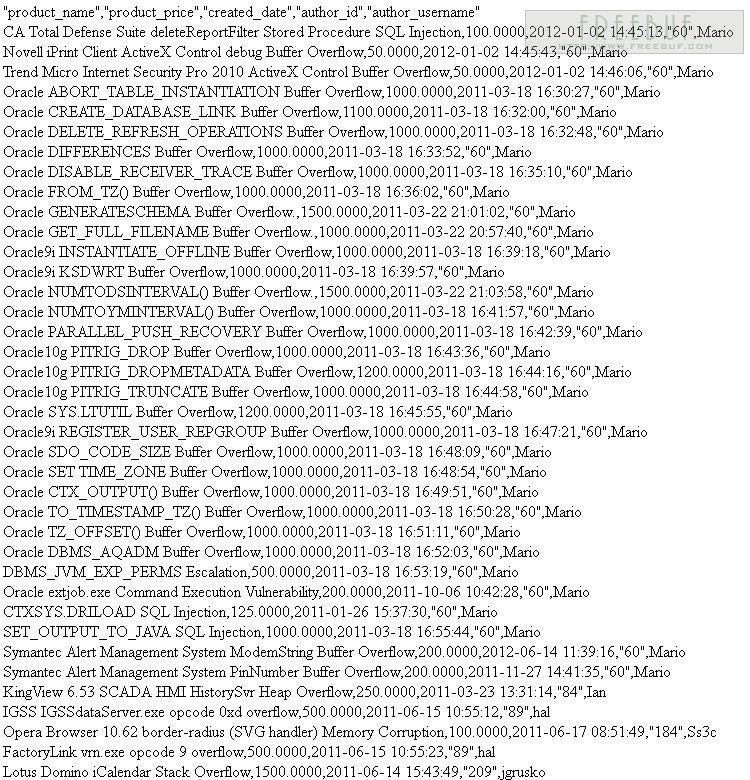

Inj3ct0r在公告中给出了部分数据库内容,包括漏洞名称,价格,创建日期,作者id,作者用户名。粗略看上去很都都是Mario的作品。如下图:

事后,ExploitHub发表了声明,承认受到入侵,被入侵的服务器确实在安装程序后遗漏了“安装脚本”没有删除,以至于可被访问。同时表示该数据库只用于网站程序本身,只提供了一些漏洞名称,价格,作者等信息,没有包含实际的漏洞利用代码。

PS:不管怎样,显然安装完网站程序后没有删除安装文件显然是一个大忌。而其实部分安装脚本安装完毕后会重命名脚本本身或者自动删除,未知为何Magento竟然没有这样的功能。

站长评论:

我日,这他妈的也忒狗血了吧……

留言评论(旧系统):