据说是Th4ck日站的思路……

非同一网关C段劫持

菜鸟思路 大牛勿笑

这方法需要大家一起研究下

修复一点错误 泪少说 MAC 软修改 机子会上不了网

所以这个问题我会研究下的

这是我自己很早就发现的方法 一直没发

不过为了法客的奖品 我还是发了

直说思路不做实例讲解

这个方法很简单

就是利用局域网的IP冲突 (可做到突破非同网关劫持 与SB 嗅探)

也就说土地点就是直接把我们拿到的服务器修改成目标服务器的IP

这个就是我们修改IP 后 他会判断成从新获取IP

所以直接把原来的IP服务器的顶下来的

然后我们绑定我们目标站的域名就可以达到劫持的效果了

而且看不出是劫持的 因为IP没有变

所以管理发现网站被入侵了 会通过FTP 或者 服务器修改会主页

然后我们嗅探本机就好了

他发送的数据都是到我们本机的

还有就是IP 和MAC 双绑定 我们修改成相对应的就好了

这个方法我用过很多次

无视非同网关

无视神马防火墙

神马神马的

劫持成功大站的案例有 天下网吧 华夏联盟 这两个站 我直接修改的IP 劫持 装逼

作者:Liuker

摘自:http://www.ra1nker.com/?p=125

Green_leaves 发表于 昨天 00:03

根据我没有做测试的猜想是,自己手上局域网的机子改成目标主机ip,造成局域网冲突,在网关缓存没有更新的情况下会造成目标主机ip解析到你的机器上。

结果会造成目标主机登录不上,因为ip解析到你的电脑上了。等目标主机恢复的时候,你的主机就断开了,需要等待缓存更新。

这样的冲突就算是双绑的服务器也一样有用。

防御方法暂不清楚。

更深层次利用则是仿造与目标主机一样的登录环境,记录其帐号密码,或者利用劫持的时间内进行钓鱼等等。

理论和实践基础薄弱,可能分析得不到位。

china-96 发表于 昨天 00:08

回复 2# Green_leaves

应该是这样吧,不过这样冲突是如何能记录到目标的帐号密码,还是说进入路由器之后截取到的,?

Green_leaves 发表于 昨天 00:17

回复 3# china-96

如果我们劫持了服务器,把首页变成空白页,那么管理员肯定会去登录服务器,而服务器的ip已经变成你的机子上了,实际登录到的是你服务器了。如果思路没错的话,是可以记录下登录帐号和信息的。

我不知道上面的方法是否可行,正准备过几天有空了试验一下。如果可行的话,只要弄个跟目标主机差不多,是肯定可以骗到的。

testonly 发表于 昨天 02:57

回复 4# Green_leaves

骗到的话目标主机一旦恢复,你的主机ip不是失效了?那么你如何查询你主机记录下的东西?

莫非等你的主机管理员发现后恢复?

Green_leaves 发表于 昨天 12:16

回复 6# testonly

如果骗到目标主机管理员登录,实际登录到的应该是你控制的主机,嗅探工具或者密码记录工具应该记录的是你实际控制的那台主机,而不是目标主机。如果管理员登录了,理论上是可以记录下来的。

hup 发表于 昨天 12:44

回复 2# Green_leaves

这样自己的服务器就down掉了吧。

hup 发表于 昨天 12:45

回复 11# Green_leaves

gina就可以记录

Green_leaves 发表于 昨天 12:55

回复 12# hup

自己控制的那台机子是可以登录的,但是如果缓存更新,则有一段时间会登录不上。这个是foraya测试了很多次以后告诉我的结果。

perky 发表于 昨天 20:44

可以绑定多ip 很早就玩过了 现在才搬出来 哈哈。。。

wenzicishui 发表于 昨天 21:08

同在一个局域网怎么可能绑多个同网段IP在自己网卡上?最后受害的应该是自己,估计需要从console把IP才能改回去....

Green_leaves 发表于 昨天 21:13

具体的方法还得研究研究,不然改掉以后,自己的远程会话肯定断掉了。

摘自:https://forum.90sec.org/thread-3949-1-1.html

站长评论:

这个问题,在局域网中经常碰到(尤其是网吧),不能算是漏洞……

严格的来讲,这个也不叫“劫持”,只能说是 IP 冲突的一种……

这个方法受以下因素、条件影响:

1、必须在同一局域网(无需同网关,C段相同即可)。

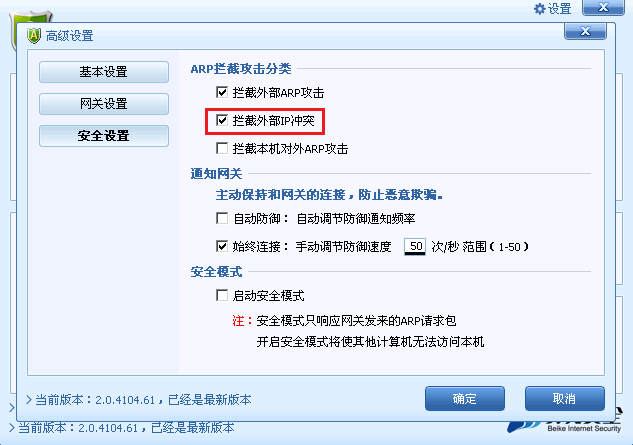

2、目标机器是否装有具有“拦截外部IP冲突”功能的防火墙。

3、目标机器本地连接是否设置为:“自动获取IP”。(这条因素不确定)

4、网管是否绑定 IP + MAC,如果绑定了,则还需要修改攻击机器的 IP、MAC 与目标机器完全一致。

5、可以给本机(攻击机器)绑定多个IP备用,否则在IP冲突时,你可能无法登陆本机。

关于通过这种方法拿到服务器权限,这个略蛋疼……

因为使用这种方法“劫持”后(其实就是霸占目标机器IP而已……),目标机器网络是中断状态(本地连接如果是“自动获取IP”,则可能会自动获取为另一IP,未实践、不确定),按照上边所说的,如果这时管理员登陆目标机器(Mstsc、FTP等),数据是发到本机的(攻击机器)。

没错,这时是可以嗅探的,但是管理员是使用目标机器的账号密码登陆本机,所以会造成“登陆不上”的现象,换句话说:就是,太明显了……

说到这里,大家可能想起来了,这和单向 Arp 欺骗(没有转发时,即:非中间人)的情况是一样的,这种现象曾经在“嗅探、劫持 3389 端口、远程桌面、rdp 协议的一些经验技巧总结”中写过:

…… 省略 ……

3、钓鱼攻击,使用 Arp 劫持,欺骗本机为目标机器,然后在本机安装本地密码记录软件,例如:WinlogonHack、WinPswLogger 等工具(注意:这些工具都要修改,改成即使是错误密码也要记录,不然你什么都记录不到!),然后坐等管理员连接,得到密码后恢复 Arp 劫持。

…… 省略 ……

5.如果成功取得密码.停止端口转向.停止模拟.停止arp发送.等待网关刷新arp缓存.这时双方都不能登录.直到网关刷新.在这个漫长的等待中.ping 目标IP -T 抢在管理前上线.

6.接下来就是拼人品.

…… 省略 ……

简单的概括一下,就是记录到账号密码后,停止攻击,然后等待网络恢复,此时双方都不能连接目标机器,然后当恢复时,抢在管理前登陆目标机器,然后拼人品……

这里和单向 Arp 攻击也有很大的区别,如果单向 Arp 开启了转发,那就形成完整的数据回路(具体请参阅:Arp EMP v1.0 发布 & 技术文档 & 详细分析 hijackport + rdpproxy),目标机器不会感觉到异常。

而 IP 冲突则无法转发,因为此时双方的 IP 和 MAC 都被改成了一样的,如果将数据发出去的话,会形成死循环,无法转发……

关于防御方法,其实比较简单,使用带“拦截外部IP冲突”功能的防火墙即可(具体未实践,应该是有效的),例如“金山贝壳ARP防火墙 v2.0”:

Arp 攻击、IP 冲突这些网络问题都是以太网存在协议漏洞造成的,局域网是通过 IP-MAC 寻址来通讯的,只要改个 IP,就可能造成 IP 冲突上不了网……

相关内容:

Arp EMP v1.0 发布 & 技术文档 & 详细分析 hijackport + rdpproxy

金山贝壳ARP防火墙 v2.0 去广告、屏蔽升级 剔除安全隐患

嗅探、劫持 3389 端口、远程桌面、rdp 协议的一些经验技巧总结

留言评论(旧系统):