近日有报道称,暴雪公司似乎悄悄地将《魔兽世界》用户的数据信息嵌入到游戏截屏中。据悉,嵌入的数据有账号ID、截屏的时间以及IP地址。这个问题首次由Slashdot成员kgkoutzis发现。他指出当他使用《魔兽》游戏客户端截屏的时候发现了一些奇怪的事情。

这之后,OwnedCore组织花了3天的时候成功地破解了相应代码,并且他们发现这个数据嵌入功能早在2008年就已经在了。

据游戏论坛上的一篇帖子表示,黑客常常会使用这样的功能来定位特定的垃圾邮件或者诈骗攻击。暴雪似乎想要利用这些信息来追踪《魔兽》私人服务器的所在地。而这一消息的传开让游戏玩家感到不悦,因为在他们看来,这完全就是侵犯他们的隐私。

不过不得说的是,当将截图放大之后,用户很难发现那些嵌入的数据水印。

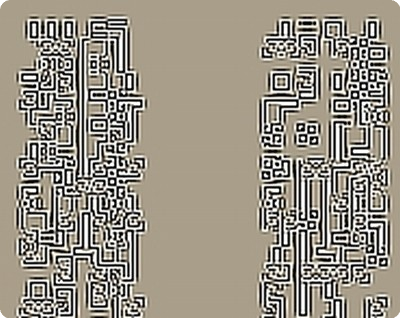

Sharpened image of watermark

Zoomed image of watermark

来自国外媒体的消息称,不少玩家在一些《魔兽世界》的游戏截图中发现了一些隐藏水印,其中包含了一些有趣的信息。

这些水印由许多排包含有隐藏信息的代码组成,而这些代码已经被破译,其内容揭示了有关《魔兽世界》的许多信息。据了解,这些信息并不完全都是私人内容,主要包含的是许多IP、包含玩家帐号信息的数字和一个时间戳印。当然,玩家不必慌张,这些包含帐号信息的数字是不能用于盗窃玩家游戏帐号的。

一家国外游戏网站表示,这些信息很可能是暴雪专门摧毁其他《魔兽世界》私服、解雇一些无理取闹的员工,以及封杀游戏作弊者所用。

魔兽世界截图暗含水印

魔兽世界截图暗藏水印 可能透露个人账号信息

近日有报道称,暴雪公司似乎悄悄地将《魔兽世界》用户的数据信息嵌入到游戏截屏中。据悉,嵌入的数据有账号ID、截屏的时间以及IP地址。这个问题首次由Slashdot成员kgkoutzis发现。他指出当他使用《魔兽》游戏客户端截屏的时候发现了一些奇怪的事情。

魔兽世界角色截图

这之后,OwnedCore组织花了3天的时候成功地破解了相应代码,并且他们发现这些图案其实是Blizzard暗藏的数位浮水印,浮水印的内容包含抓这张图的帐号名称、精确到分钟的服务器时间、服务器名称、服务器IP等资料,且至少早在2008年的游戏程序内就有发现这段浮水印程序码。

黑客常常会使用这样的功能来定位特定的垃圾邮件或者诈骗攻击。暴雪似乎想要利用这些信息来追踪《魔兽》私人服务器的所在地。而这一消息的传开让游戏玩家感到不悦,因为在他们看来,这完全就是侵犯他们的隐私。

不过不得说的是,当将截图放大之后,用户很难发现那些嵌入的数据水印。

如何看到浮水印

这个浮水印只会出现在JPEG格式里且品质设为1到9时,品质10的JPEG则没有浮水印,TGA 格式的抓图也没有。

想自己要看到这个浮水印,请在游戏内打:

/console SET screenshotQuality "9"

最好找一个纯色的干净画面,用alt+z隐藏介面后抓图:

用任何影像处理软体(IrfanView, Photoshop)的锐利化滤镜,即可看到以下图案:

浮水印解读范例

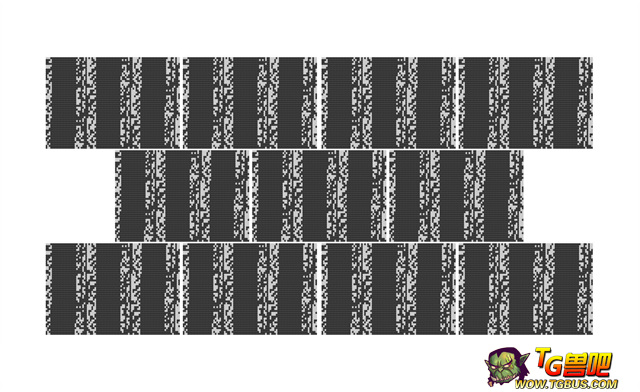

可以看到分成三排,第一排有4块重复的图案,第二排有3块,第三排有4块。

把重复出现的那块分离出来:

可以看到每5x4个pixel其实是一个bit。

以上图浮水印为例,由最左上角开始往下数八格就是帐号名称的第一个字母:

白黑黑黑白白黑黑

在二进位是00110001也就是ASCII Code的数字"1"

再接下去:

黑黑黑黑白白黑黑

在二进位是00110000也就是ASCII Code的数字"0"

如此继续下去就可以得出这张抓图的使用这帐号名称是107642169 (这是个试玩帐号)。

魔兽世界截图暗藏水印,可能透露个人信息,为了您的账号安全,请不要随便传播游戏内截图。

站长评论:

暴雪太他妈的有才了……

居然想到用这种方法来追踪玩家、游戏数据,我勒个去,实在是牛逼……

广泛地利用到了截图的大规模传播性,水印的隐秘性……

实在太犀利了……

(PS:怎么突然让我想到谍战的情节呢,貌似历史上有过这种信息追踪方法?突然想不起来了……)

这样一搞,不知道其他游戏运营商会不会效仿,现在自带截图功能的游戏越来越多了,各种单机与网游,如果这么做的话,可能会导致一些玩家人肉其他玩家的个人信息,和其他安全隐患……

电影《地心毁灭》中,老鼠黑客(Rat)就曾用过这招传输数据……

想远了点,如果“非针对性”的传输数据,到可以考虑利用这种在互联网中具有大规模传播特性、普遍性的文件(例如图片)隐藏指定信息,然后被某些指定的人搜刮到后,进行解码……

可以作为特工传递情报的一种方式,例如我是某国特工,获得了秘密情报后将其隐藏在生活照中,然后上一些社交网站,看似不经意的发博文“晒照片”……

然后某国情报组织定时从此类社交网站搜刮最新图片(因为不知道对方账号等具体信息),然后进行大规模解码,获取包含特定数据的情报信息……

留言评论(旧系统):