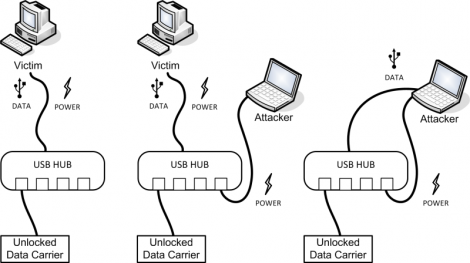

发现可通过提供不间断电源的方式, bypass 一款由Integral出产的号称AES256 bits 硬件加密U盘.严格来讲这更应该规划为设计缺陷.此款加密缺陷表现为U盘一旦解锁,只要电源不断.即使从用户机拔出,换到攻击者主机.仍保持解锁状态.个人认为工程师在设计此类U盘时,可加入时间or其它检测机制.来防止此类互换的攻击方式.题外话:相同设计缺陷,在跳过微软XBOX的硬盘Unlock机制时也曾被利用过.

操作流程如图:

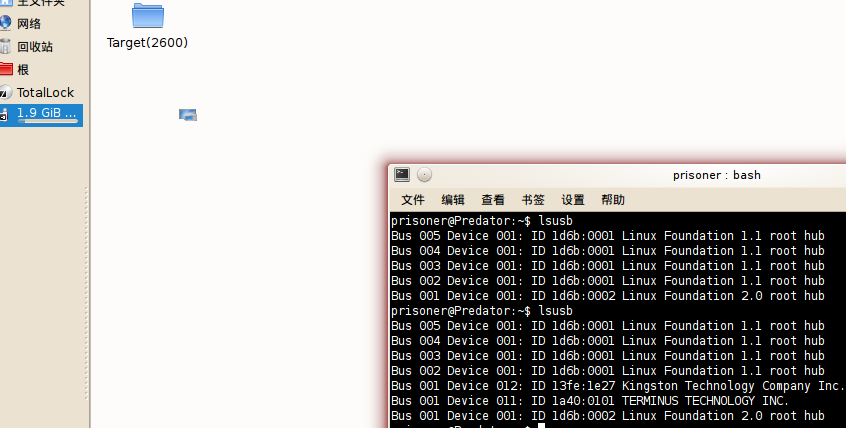

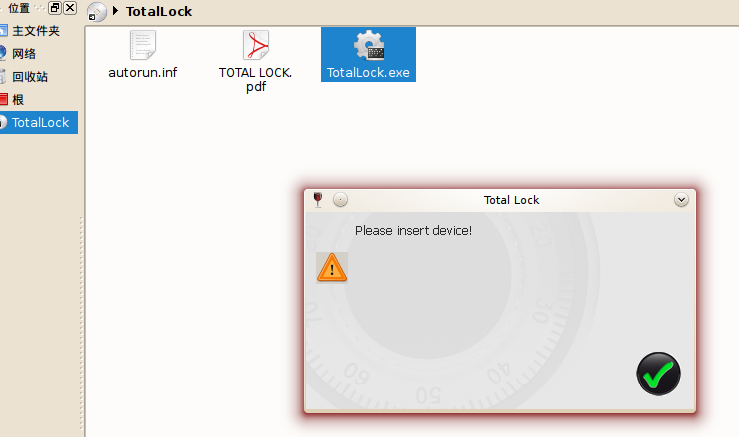

如图U盘必须通过解密后,才可以读取

因为U盘本身不支持Linux,无法解密.

但在用户机(Windows)解密后,通过对USB-HUB 提供不间断电源的方式.将U盘换到 Linux下.此时U盘仍保持解密状态,可任意访问.

thunder022 2012-07-28 15:28 | 太难利用?

Kevin_2600 2012-07-30 12:58 | 回复thunder022:是的, 这是设计缺陷! 给工程师看的..

转自:http://hi.baidu.com/kevin2600/blog/item/e1fb022530491c204d088da4.html