看好一个大型证券类网站,觉得很特别(这个年代用asp做站,而且是金融站,实在是少啊),好奇心起,想去研究一下是怎么样的程序。

网站前台,是他们自己开发的程序,生成html

页面分析一下,发现一条通知,是 notice.asp?id=222

由此可知是用asp系统的。

一、暴博客密码,找不到后台

开啊D,扫之........因为站点很大,扫描了半天,一点收获都没有。

看看,网站还架设了 博客系统,和一个 asp的论坛。

查看了一下,博客是 oblog的 (实在是古老得可以),上网搜索,发现这个版本的oblog,有注射漏洞。

手工注入,出来一堆的用户名和密码,然后批量爆后台的用户名和密码。

这时候,哥的悲剧来了,后台的用户名密码拿到手了,但不知道后台在哪里(他们自己修改了程序)

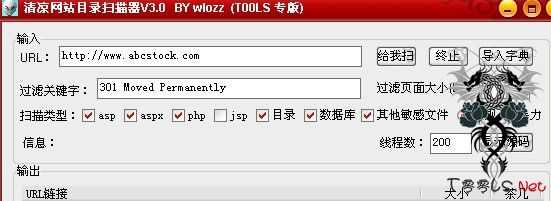

拿清凉目录扫描器3.0,全部打勾,开始扫。

顺便去吃饭。

等吃饭回来,发现扫得差不多了,打开url.txt,一看,失望至极,还是没有一点后台的影子..........

实在没有办法了,想想去搞一下论坛。

但这变态的论坛,是修改过了,生成html的,都不知道怎么办。折腾了半天,放弃了。

一点思路都没有。问群里的弟兄,也没有人知道怎么办的。

二、暴前台密码,找不到后台

那还是回到网站的前台,一切从头开始。

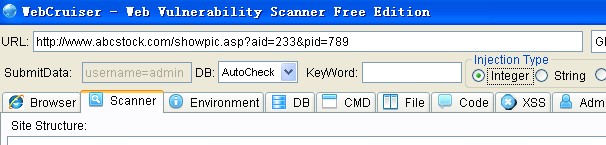

这次,换了一个扫描的工具WebCruiser

泡一杯绿茶,从头扫到尾,看到了几个惊喜,整站,有5个url被判断为有注入漏洞。

挨个手工验证,刚在 http://www.abcstock.com/display.asp?id=234 后面加一个 and 1=2

那个 防注入就跳出了,郁闷的很。

不死心,换一个地址 http://www.abcstock.com/medias.asp?mid=823 继续注入,靠,又是防注入

一直试验到第四个连接,人品爆发了,有一个注入点。

http://www.abcstock.com/showpic.asp?aid=233&pid=789,输入 and 1=1 正常显示,输入 and 1=2无法显示

直接用WebCruiser注入,没有成功,显示是 mssql数据库

那就换一个工具吧,打开了 明小子 3.5 注入

注入成功,而且发现有表名叫 admin,直接爆密码, 后台的用户 admin,密码 是 md5,查一下就出来。(奇怪,明小子显示是access)

但这又回到了之前的问题: 后台在哪里??

三、用暴出的密码,从论坛拿webshell

灵光一闪,决定去论坛碰运气

用admin和爆出来的密码,登录,直接上去了,再用这个密码登录后台,又上去了。

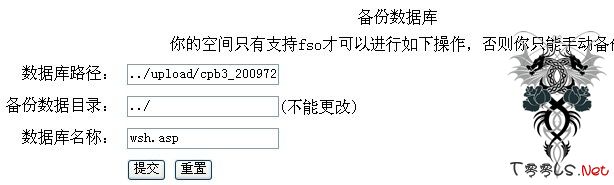

后台有一个数据库备份的功能,惊喜不已,直接把 图片马 备份成 dama.asp

连接,显示404,判断,应该是有目录不让写入的原因,直接 备份到 data/dama.asp

连接,成功。

至此,拿下webshell

四、意外的提权之路

在webshell查看了一下支持的组件。不支持 wscript.shell

转一圈,发现主站,是用mssql2005数据库,dbonwer 听说可以提权。测试了一下,发现有很多组件被删除了。

继续转悠,c d e f 都没有权限 g 盘 可以打开

。

进入问检查,发现到一个 文件名叫 “重要数据说明.rar”,直接下载之

发现,rar压缩,要密码。想都没有想,直接用 网站后台的密码解压,居然成功。

哈哈,里面一堆是 ftp 密码 sa密码 服务器用户名 密码

测试,全部可用

连提权都不用了。

五、心得

1、一个站点不行,看看子站点有没有漏洞;

2、一个扫描工具不行,多换一个;要多充实自己的武器库;

3、要提权之前,先找一下有没有可以利用的信息;

4、服务器安全上,一定不要各个系统都用同样的密码,不然会很惨

5、重要的密码那些文件,不要放在服务器上