GXCMS后台拿shell

by:Errorera

周末了,晚上闲着小穴痒。打算找点事干不然受不了,就分析了下这个程序看看能找挖到传说中的0day不..下面不够痒,就找到个鸡肋..

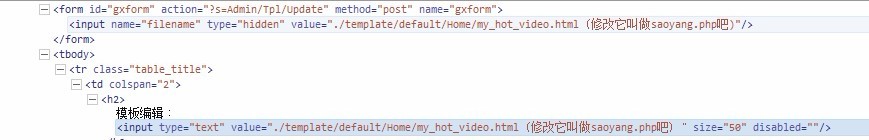

views\admin\tpl_add.html

第16行

<td colspan="2"><h2>模板编辑:<input type="text" value="{$filename}" size="50" disabled></h2></td>

</tr>

问题就在这段代码了,,

![]()

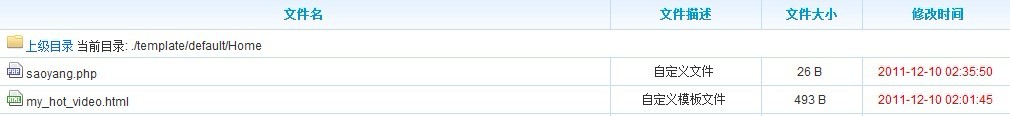

在后台模板编辑,记得以前也有些程序后台可以模板编辑直接修改名字和内容就能拿到shell,

可这代码锁定了修改了重命名.那么找突破吧..

突破首选相信大家都知道,火狐,opera等..我个人比较喜欢opera,就用它完成了这次的瘙痒..

好了,终于不痒了,,可以睡觉咯,,

留言评论(旧系统):